近日,Citizenlab研究人员调查了多家厂商的输入法应用安全漏洞并报告称:除华为以外,百度、荣耀、科大讯飞、OPPO、三星、腾讯、Vivo和小米等供应商的九款应用程序中有八款均存在安全漏洞。

随着用户规模的不断增长,云输入法应用的后端技术正变得越来越复杂,人们对此类应用的潜在安全风险也越来越重视。其中,用户数据在云服务器上是否安全;信息从用户设备传输到云服务器的过程中是否安全是研究人员关注的两个重点问题。

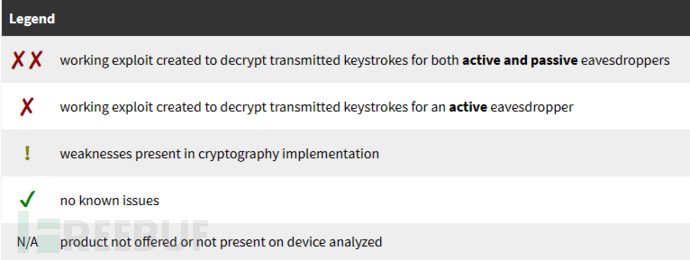

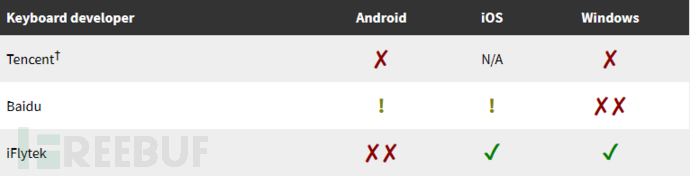

为此,研究人员分别测试了腾讯、百度、讯飞、三星、华为、小米、OPPO、vivo和荣耀输入法的多个平台版本(安卓、iOS和Windows版本)。

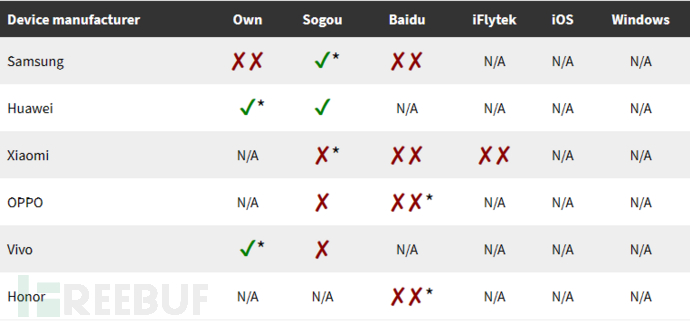

其中腾讯、百度和科大讯飞是键盘输入法应用的开发者;三星、华为、小米、OPPO、vivo和荣耀是手机制造商,它们要么自己开发了键盘输入法,要么预装了上述三个输入法产品。

为了更好地了解这些厂商的键盘应用是否安全地实现了其云推荐功能,研究者对这些输入法进行了安全分析以确定它们是否充分加密了用户的输入按键记录。

对九家厂商的输入法进行分析后,研究者发现只有华为的输入法应用在传输用户按键记录时未发现任何安全问题。其余八家厂商的每一家至少有一款应用发现了漏洞,黑客可以利用该漏洞完全窃取用户输入的内容。

图源:The Citizen Lab

去年 8 月,多伦多大学跨学科实验室发现了腾讯搜狗输入法中的加密漏洞,此次披露的信息建立在该实验室此前研究的基础上。

据估计,有近十亿用户受到这类漏洞的影响,其中搜狗、百度和 iFlytek 的输入法编辑器(IME)占据了很大的市场份额。

已发现出现漏洞的输入法应用如下:

- 腾讯QQ拼音易受CBC padding oracle攻击,可恢复明文

- 百度输入法,由于 BAIDUv3.1 加密协议中的错误,允许网络窃听者解密网络传输并提取 Windows 上键入的文本

- iFlytek IME,其安卓应用程序允许网络窃听者恢复未充分加密的网络传输明文 安卓系统上的三星键盘,通过未加密的纯 HTTP 传输按键数据

- 小米手机,预装了百度、iFlytek 和搜狗的键盘应用程序

- OPPO,预装了百度和搜狗的键盘应用程序

- vivo,预装搜狗 IME

- 荣耀,预装百度 IME

由于输入法安全漏洞可导致个人财务信息、登录账号和隐私泄露。因此研究人员建议使用这些键盘的用户及时更新应用程序和操作系统,并改用完全在设备上操作的键盘应用程序,以减少这些隐私问题。

隐私专家建议手机用户应保持应用程序和操作系统更新到最新版本。如果用户担心云输入法的隐私问题,建议考虑切换到完全在设备上运行的本地输入法应用。

同时,应用程序开发人员应注意使用经过严格测试的标准加密协议,而不是开发可能存在安全问题的自制版本。此外,研究人员还敦促应用程序商店运营商不要对安全更新进行地理封锁,并允许开发者证明所有数据都是通过加密传输的。

以下是研究人员给广大用户的建议:

- 荣耀预装键盘的用户或QQ拼音用户应立即切换键盘。

- 任何搜狗、百度或科大讯飞键盘的用户,包括操作系统上捆绑或预装的版本,都应确保其键盘和操作系统是最新的。

- 任何百度输入法输入法键盘的用户都应考虑切换到其他键盘或禁用“基于云”的功能。

- 有隐私顾虑的用户不应在其键盘或 IME 上启用“基于云”的功能,或者应切换到不提供“基于云”预测的键盘。

- 有隐私顾虑的 iOS 用户不应为其键盘或 IME 启用“完全访问权限”。

研究人员表示,在大多数情况下,攻击者只需要是网络上的被动窃听者即可利用这些漏洞。但是,在某种情况下,针对使用腾讯搜狗API的应用,攻击者还需要能够向云服务器发送网络流量,但他们不必一定是中间人(MitM)或在网络第3层欺骗来自用户的流量。在所有情况下,攻击者都必须能够访问客户端软件的副本。

由于苹果和谷歌的键盘输入法应用都没有将按键记录传输到云服务器以进行云推荐,因此没有(也无法)分析这些键盘的安全功能。

研究者表示,虽然业界一直在推动开发能够保密用户数据的隐私感知云输入法,但目前并未得到广泛使用。

对此,研究人员分析了大量中文键盘应用程序,发现它们几乎普遍存在用户按键被网络窃听者解密的漏洞。然而,造成这些漏洞的既没有通用的库,也没有单一的实施缺陷。虽然有些键盘应用程序确实从其他公司获得了代码授权,但目前只能解释为大量开发者独立地犯了同样的错误。

公民实验室推断,中国的应用程序开发商大概率不会使用“"西方"加密标准,因为他们担心这些标准可能包含后门。事实上,这并非杞人忧天,有太多类似的事件被曝光,不少国外的标准在里面埋下了安全风险。

参考来源:

https://thehackernews.com/2024/04/major-security-flaws-expose-keystrokes.html

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022