自4月中旬以来,360数字安全集团监测到国内一个新兴勒索家族——Wormhole勒索软件开始崛起。在4月下旬,其攻击量开始达到峰值,最高峰时单日拦截该勒索软件攻击可达数百次。

在随后的五一假期期间,Wormhole勒索软件的传播却出乎意料地停滞下来。然而假期一结束,Wormhole又死灰复燃,恢复了其活跃的攻击态势。据推测,该勒索病毒的传播有可能是国内的攻击团伙所为。

360经过分析发现,Wormhole勒索软件利用了瑞**翼软件中的SQL注入漏洞作为其主要传播手段。此漏洞允许攻击者在没有进行适当身份验证的情况下,向数据库注入恶意SQL代码,从而获取对当前系统的非法访问权限。

360监测到的入侵攻击现场命令行快照

目前,360已经监测到Wormhole勒索软件有两个主要版本,这两个版本的勒索软件仅在加密文件后的勒索策略上存在细微差异。

01

其中一个版本会在被加密的文件后添加“.locked”后缀。在该版本的勒索提示信息中虽明确提出了0.04个比特币(BTC)的赎金要求,但受害者仍可以通过电子邮件与攻击者进行谈判,并有可能通过这一谈判来压低最终实际成交的赎金金额。

02

而另一个版本则会在被加密的文件后添加“.Wormhole”的后缀。与前一个版本不同,该版本的勒索提示信息并没有给出明确的勒索金额。受害者只能通过攻击者提供的TOX ID(一个用于点对点通信的标识符)与其进行联系和谈判。这种缺乏明确赎金金额信息的做法可能会使受害者在谈判过程中处于更为劣势的地位。

“.Wormhole”后缀版本的勒索软件在执行后,首先会搜寻并尝试结束其内置进程列表中所指定的进程,以此来解除数据文件占用,方便其后续对于数据文件的加密操作。

勒索软件内置的待结束进程列表(部分)

其一旦发现当前系统中存在内置列表中的对应进程,便会调用系统API尝试结束进程。

勒索软件调用系统API尝试结束进程

完成上述的“铺垫”之后,勒索软件会采用AES256算法对文件内容进行加密。

勒索软件采用AES256算法对文件内容进行加密

勒索软件在上述加密文件过程中所使用的AES256由于是一种对称加密算法,所以其用到的密钥(本地生成)则需要被再次加密以防止被直接用来进行文件解密操作,而被用来进行这一对密钥字符串进行二次加密操作的,则是内置在软件内部的RSA公钥。

勒索软件内置的RSA公钥字符串

最终,被加密后的AES256密钥则会被写入到勒索信中的”Your Wormhole ID”处。而完成加密操作后,勒索软件最终会在被加密的文件名添加”.Wormhole”的后缀。

勒索软件向被加密的文件后添加”.Wormhole”后缀

在全部的加密过程中,勒索软件会对一些特定的目录、文件名以及文件扩展名进行排除(不加密)。

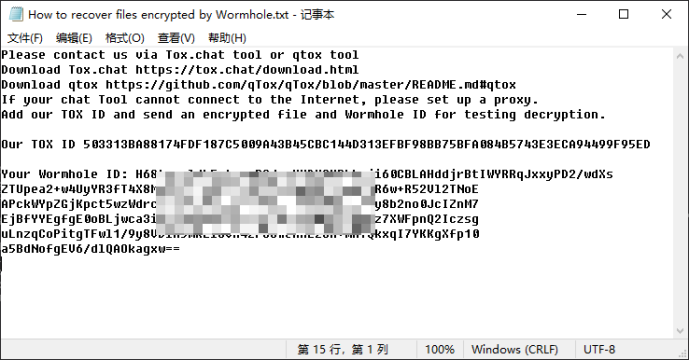

加密完成后,勒索软件会留下名为”How to recover files encrypted by Wormhole.txt”的勒索信。其内容中还会留下一个TOX ID用于让受害者与攻击者进行联系。

Tox 是一款开源、免费、去中心化、使用端到端加密技术的即时通讯软件,而这些特性恰恰迎合了此类攻击者既希望能与受害者取得联系索取赎金,又对隐匿自身性有着极高要求的特点。

勒索信内容

在完成所有上述行为后,勒索软件最终会删除用于系统备份的卷影副本,以防止受害者对被加密的数据进行恢复。

勒索软件删除卷影副本

针对Wormhole家族这类利用漏洞攻击的勒索方式,我们向广大用户提出以下几点安全建议:

01

02

03

04

360基于多年攻防实战经验和能力推出360安全云,云化数据、探针、专家、平台和大模型能力开放给广大客户,并以安全云为核心打造360防勒索解决方案,构建了有效预防、持续监测、高效处置的勒索病毒防御体系。

作为这套方案的重要组成,360终端安全管理系统集成防病毒、漏洞与补丁管理、Win7盾甲、终端管控、桌面优化、软件管理、安全U盘及移动存储管理等功能于一体,可及时完成对各类勒索病毒的查杀与拦截,目前已实现针对该勒索软件的全面截杀。

想要了解更多详情

欢迎拨打咨询电话:400-0309-360

往期推荐

| |||

| |||

| |||

|

如有侵权请联系:admin#unsafe.sh