工作来源

IMC

2023

工作背景

在野的蜜罐可以用来捕获攻击活动,GreyNoise 与 NetScount 等公司也利用蜜罐数据构建自己的安全产品。单个蜜罐和遍布全球的蜜场,能够看到的数据维度和视野还是存在差别的。

工作设计

全球网络联盟(GCA)于 2021 年 11 月底开始运营一个庞大的蜜场,研究人员与其合作展开了分析。基于全球的蜜罐视野、超过一年的超长跟踪周期,对威胁进行深入了解。

工作准备

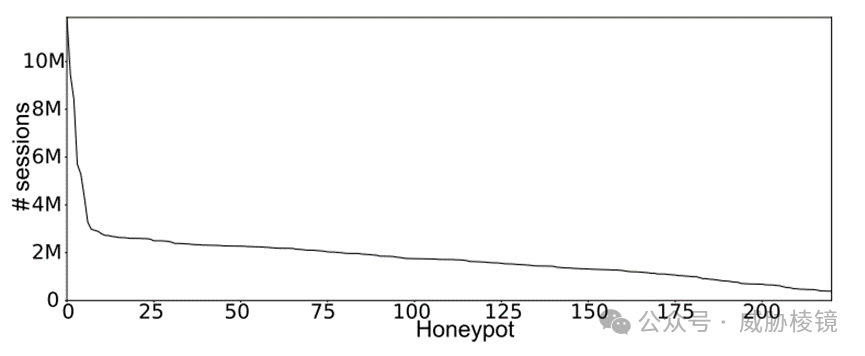

利用全球 55 个国家/地区的 221个中交互蜜罐(Cowrie),在 15 个月(2021.11-2023.03)内收集了 4 亿次会话数据。

会话中的 75.84% 都使用 SSH,剩余 24.16% 使用 Telnet。每个蜜罐的会话数量差异很大,最多 163 万/天最少不足百次。TOP10 的蜜罐占了所有会话的14%,这十个蜜罐分布在不同的十个国家/地区。

所有蜜罐的中位数、四分位数的情况如下所示:

前 5% 蜜罐的统计数据如下所示:

很明显在 2022 年 9 月初存在峰值,但中位数于四分位数通常更为平滑。

蜜罐一共记录五种会话类型:

NO_CRED:只扫描端口不尝试登录

FAIL_LOG:不成功的root 账户登录

NO_CMD:成功登录但不执行任何命令

MD:执行命令但不访问外部资源

MD+URI:明确通过URI访问外部资源

可以将对端分为以下几种行为:扫描、侦察、入侵,统计表格如下所示:

SSH 占比超过四分之三,就算成功登录真正执行命令的实际上都很少。

十个最常见的密码如下所示:

各类会话的占比变化如下所示,NO_CRED 的比例在增长表明扫描的活动在增加,NO_CMD 也有大量增长。

各类会话的持续时间如下所示,成功登录但不执行任何命令的情况下,超过九成都由于超时被蜜罐终止了会话。

所有蜜罐的活动如下所示:

前 5% 蜜罐的活动如下所示,根据数据可以看出扫描一刻不停;峰值主要由一小部分蜜罐观测到的活动产生。

连接蜜罐的 210 万个 IP 地址,来自超过 17700 个自治域。归属国家/地区最多的是中国、印度、美国、俄罗斯、巴西、中国台湾、墨西哥与伊朗。

每天观测到的 IP 地址数如下所示。观测开始两个月后扫描行为开始大幅度增加,似乎是扫描仪需要一段时间才能将蜜罐纳入常规扫描。

超过 40% 的客户端 IP 只会与单个蜜罐通联,18% 的客户端 IP 会通联超过 10个蜜罐,也有 2% 的客户端 IP 会通联超过一半的蜜罐。令人惊讶的是,与蜜罐交互更多的,反而会通联更多的蜜罐。

大多数客户端 IP 地址只出现一天,但也有一百多个 IP 地址几乎每天都出现。

进行扫描的 IP 地址数量是更多交互行为的 IP 地址的两倍多,FAIL_LOG 与 CMD_ONLY 几乎是同频共振。

扫描通常与登录尝试与命令执行结合在一起,超过 70 万个 IP 地址只涉及扫描行为。

跨大陆的 IP 地址大概占到一半左右,地域局限性是很小的。但当要执行命令时,跨大陆的 IP地址比例就少很多,可能具体执行时地域局限更重要。

使用的最常见的命令如下所示,不过多解释了。

一共写入了 64004 个不同的文件,通过 VirusTotal 进行检索获取到了不到一千个文件的信息,大多都是恶意文件。又扩展了其他来源的数据,总结如下所示。按会话数排名 TOP20 的文件中,六个 Mirai、五个恶意程序、四个木马、三个未知、两个挖矿程序。

按 IP 数量排行与按活跃时间排行,如下所示。Mirai 占据统治地位,不仅范围广,持续时间也长。

每天收集到的文件数从几十到三千不等,这些文件往往都是新的。

TOP

10 的蜜罐发现的文件比其他蜜罐多得多,但总量其实占比也并不高,仍然有相当大的长尾。

60% 的文件只由单个蜜罐发现,6.8% 的文件由超过 10 个蜜罐发现,200 多个文件被一半以上的蜜罐发现。

有的文件与很多 IP 地址有关,有的文件只与少数 IP 地址有关。

一些哈希由少量 IP 地址驱动,而涉及很多 IP 地址的很有可能是一个庞大的僵尸网络。

大多数的文件只在一天内活跃,木马的活跃天数更长,Mirai 则会持续大概一个月。

工作思考

上一个顶会做大规模蜜罐的,印象里是 Web 应用的高交互蜜罐,也得大概小十年或者十多年了吧。这个工作属于中低交互蜜罐,主要也是看到了大量的扫描。

不过说实话,工作中说文件的长尾不奇怪,但文件都是新的的比例有点出乎意料的高。“大多数文件只在一天内活跃”,可能意味着扫描的主要来源其实不是大规模的僵尸网络。

如有侵权请联系:admin#unsafe.sh