5月11日(上周六),CISA 和FBI表示,Black Basta 勒索软件的附属组织在 2022 年 4 月至 2024 年 5 月期间入侵了 500 多个组织。

美国卫生与公众服务部(HHS)和多州信息共享与分析中心(MS-ISAC)合作发布的联合报告中提到,该团伙还加密并窃取了16个关键基础设施部门中至少12个部门的数据。

CISA 表示:Black Basta 的附属组织已将目标锁定在北美、欧洲和澳大利亚的 500 多家私营企业和关键基础设施实体,其中包括医疗保健组织。

Black Basta 最早于 2022 年 4 月以勒索软件即服务(RaaS)的形式出现。近几年来其附属公司入侵了多家知名企业、机构,包括德国国防承包商莱茵金属、现代汽车欧洲分部、英国技术外包公司 Capita、工业自动化公司和政府承包商 ABB、多伦多公共图书馆、美国牙医协会、索比斯、可耐福和加拿大黄页等。

2022 年 6 月,Conti 网络犯罪集团在历经了一系列数据泄露事件发生后正式关闭,然后分裂成多个集团, Black Basta就是其中之一。

2023 年 3 月,卫生与公众服务部的安全团队在一份报告中提到:该威胁组织在最初运作的两周内就大量攻击了至少 20 名受害者,这表明它在勒索软件方面经验丰富,并拥有稳定的初始访问来源。

不少人怀疑该组织与俄罗斯网络威胁组织有所关联。主要是因为其精通勒索软件的复杂程度,同时该组织也很少会在暗网论坛上招募或做广告,不少人认为该组织可能是RaaS 威胁组织 Conti 的再版。

根据 Elliptic 和 Corvus Insurance 的研究,在 2023 年 11 月之前,这个与俄罗斯有关联的勒索软件团伙还从 90 多名受害者那里收取了至少 1 亿美元的赎金。

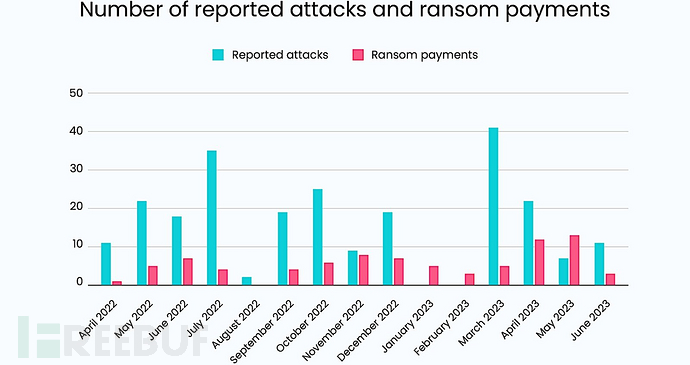

截至 2023 年 6 月的攻击次数和赎金支付情况

联合咨询还为防御者提供了 Black Basta 关联公司使用的战术、技术和程序 (TTP) 以及在联邦调查局调查中发现的破坏指标 (IOC)。

防御者应及时更新操作系统、软件和固件,要求尽可能多的服务采用防网络钓鱼的多因素身份验证(MFA),并培训用户识别和报告网络钓鱼企图,以降低 Black Basta 勒索软件的攻击风险。

他们还应该通过应用 CISA 推荐的缓解措施来确保远程访问软件的安全,尽可能频繁地备份设备配置和关键系统,以便更快地进行修复和恢复,并实施《StopRansomware 指南》中分享的缓解措施。

这些机构特别强调了医疗保健机构在此次勒索软件行动中面临的更大风险,并敦促它们确保采用这些建议的缓解措施来阻止潜在的攻击。

CISA 和 FBI 警告称:医疗机构由于其规模、对技术的依赖性、以及对个人健康信息的访问权限以及病人护理中断所造成的独特影响,成为网络犯罪分子的诱人目标。

编写组织敦促 HPH 部门和所有关键基础设施组织应用本 CSA 中 "缓解 "部分的建议,以降低遭受 Black Basta 和其他勒索软件攻击的可能性。

虽然联邦机构没有透露发布此警告的背后原因,但或许与上周发生的一起疑似 Black Basta 勒索软件攻击事件有关。据称有黑客入侵了医疗保健巨头 Ascension 的系统,迫使美国医疗保健网络将救护车转向未受影响的设施。

5月10日(上周五),Health-ISAC(信息共享与分析中心)也发布了一份威胁公告,警告Black Basta勒索软件团伙最近加强对医疗保健行业的攻击。

参考来源:CISA: Black Basta ransomware breached over 500 orgs worldwide (bleepingcomputer.com)

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022