听说Cobalt Strike被HelpSystems收购了,恭喜作者财富自由哇,关于收购信息详细文章可以参见下文黑鸟师傅的文章

如果还有小伙伴没有阅读过之前的文章可以点击下方图片跳转到相应文章,先看看前面的总归是好的~

我们首先来看看DNS Beacon的第一种情况:使用DNS记录来检查是否有新任务但传输器是运行在HTTP之上的

这种情况也需要我们自己设置域名服务器,如下图所示:

新建一个DNS Beacon监听器

我们在此处输入刚刚设置的NS记录域名

接下来验证基础环境是否正常工作:

前面自我感觉配置的都非常好,但是到了验证基础环境的时候就发现。

无法查找到这个IP地址是什么鬼,我们先来Team Server查看一下开放端口:

显然cobalt strike的DNS服务已经起来了,难道是防火墙?

关掉防火墙还是不行,我们查看一下VPS的网络安全组策略:

TCP协议的确是没有任何限制的,但是DNS是走UDP的呀,所以修改为如下:

再来尝试一下:

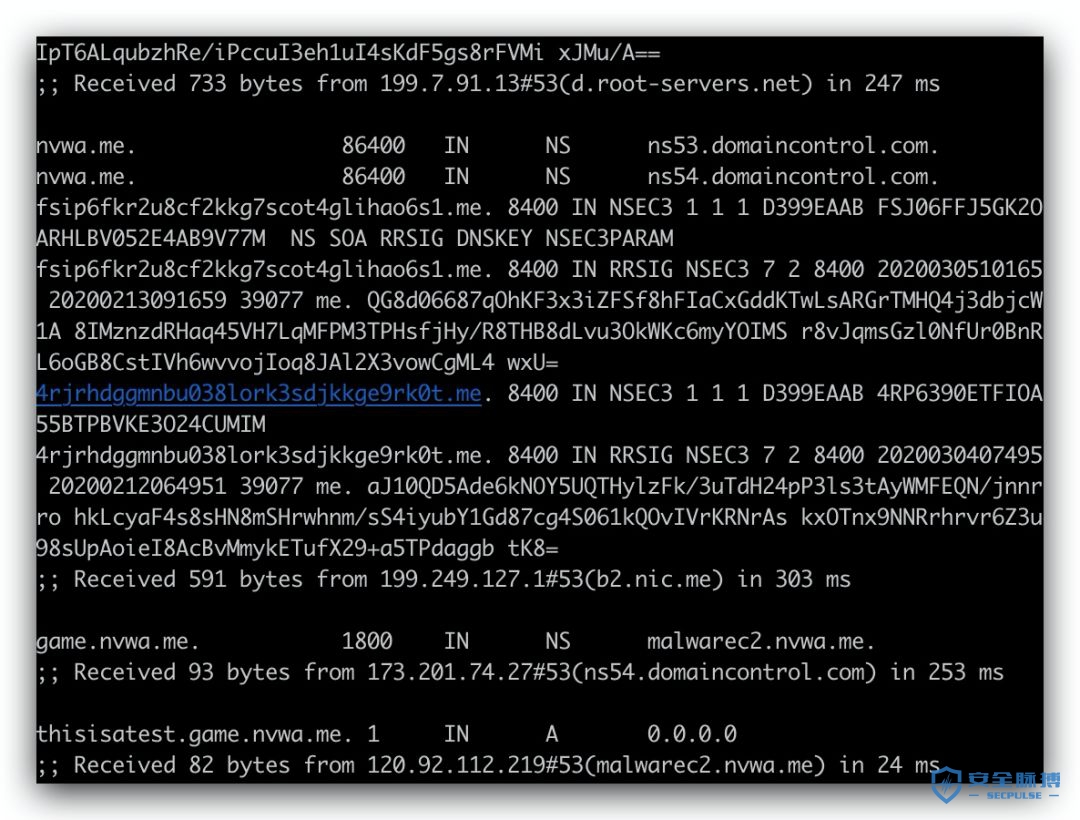

果然现在就正常了。我们还可以使用`dig +trace`命令来追踪DNS解析过程。

接下来我们还是生成一个powershell脚本:

因为域名没备案,所以这里local host写的是IP地址,正常的话是要写malwarec2.nvwa.me

运行后主机上线:

bravo,当然还有另一种DNS Beacon是使用DNS TXT记录获取task任务,欢迎小伙伴在下方留言哦~

本文作者:物联网IOT安全

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/124935.html

文章来源: https://www.secpulse.com/archives/124935.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh