2024-5-20 16:0:28 Author: www.securityinfo.it(查看原文) 阅读量:12 收藏

Così le autorità sono arrivate Dmitry Yuryevich Khoroshev, il leader di LockBit

Mag 20, 2024 Approfondimenti, Campagne malware, Hacking, Malware, Minacce, Vulnerabilità

LockBit è un gruppo di cybercriminali attivo dal 2019. Ha rapidamente guadagnato notorietà per l’efficienza e la sofisticazione nelle sue operazioni di attacco. Il loro ransomware, LockBit, è stato progettato per essere distribuito come parte di un modello di business chiamato ransomware-as-a-service (RaaS).

In questo modello, i creatori del ransomware forniscono il malware agli affiliati, che sono responsabili della sua diffusione. In cambio, i creatori trattengono una percentuale del riscatto pagato dalle vittime.

Ebbene, la scorsa settimana fa fatto scalpore la notizia dell’individuazione e della sanzione di Dmitry Yuryevich Khoroshev da parte di Stati Uniti, Regno Unito e Australia, come capo di LockBit. Ma il leader di LockBit, che si fa chiamare LockBitSupp, sostiene che le autorità stiano incriminando l’uomo sbagliato, e che non abbiano spieghino come lui sarebbe collegato a Khoroshev.

Ecco la ricostruzione dei fatti che hanno portato all’incriminazione di Dmitry Yuryevich Khoroshev.

Gli indizi

Il 7 maggio il Dipartimento di Giustizia degli Stati Uniti ha incriminato Khoroshev con 26 capi d’accusa, tra cui estorsione, cospirazione e frode telematica. Le autorità affermano che Khoroshev ha creato, venduto e utilizzato il ransomware LockBit per estorcere personalmente oltre 100 milioni di dollari da centinaia di organizzazioni. Il gruppo LockBit, nel suo complesso, in quattro anni avrebbe invece estorto circa mezzo miliardo di dollari.

Come spiegavamo poco sopra, gli investigatori sostengono che Khoroshev gestiva LockBit come un’operazione di “ransomware-as-a-service”. A lui restava il 20% dei riscatti pagati, mentre l’80% andava agli affiliati responsabili della diffusione del malware.

Le indagini riportano vari dettagli personali di Khoroshev, tra cui email, il suo indirizzo fisico a Voronezh, in Russia, numero di passaporto e numero di identificazione fiscale. Le email utilizzate erano [email protected] e [email protected].

DomainTools è una società di sicurezza informatica specializzata in intelligence. Fornisce strumenti e servizi per tracciare, analizzare e monitorare i domini Internet, aiutando le aziende e le autorità a proteggersi dalle minacce informatiche.

Secondo DomainTools, l’indirizzo [email protected] è stato utilizzato per registrare sei domini, tra cui un blog di abbigliamento e tessuti chiamato Tkaner.com, registrato a nome di Khoroshev.

Constella Intelligence invece è una società di cybersecurity specializzata in protezione e analisi delle minacce digitali. Fornisce servizi di tracciamento delle violazioni dei dati, analisi del dark web e monitoraggio delle identità online per identificare e prevenire attività fraudolente.

E ha collegato il numero di telefono associato a Tkaner.com a più documenti ufficiali del governo russo, confermando che appartiene a Dmitri Yurievich Khoroshev.

Un altro dominio registrato con lo stesso numero di telefono è stairwell.ru, che pubblicizzava la vendita di scale in legno. Constella ha rilevato che gli indirizzi email [email protected] e [email protected] utilizzavano la stessa password, ossia 225948.

DomainTools ha poi scoperto che per anni stairwell.ru era registrato a nome di “Dmitrij Ju Horoshev” con l’email [email protected], utilizzata nel 2010 anche per registrare un account sul provider di hosting firstvds.ru.

Intel 471, altra società di cybersecurity specializzata nella raccolta di intelligence sulle minacce informatiche, ha rilevato che [email protected] era utilizzato dall’utente di lingua russa Pin sui forum di cybercrimine Opensc. Qui Pin discuteva di crittografia e malware, scrivendo post su come bypassare le protezioni di memoria sui sistemi Windows XP e Windows 7 e iniettare malware.

Nello stesso periodo era attivo anche sul forum di sicurezza russo Antichat, dove invitava gli altri membri del forum a contattarlo tramite il numero di messaggistica istantanea ICQ 669316.

Secondo le autorità di USA, UK e Australia, Dmitry Yuryevich Khoroshev è il leader di LockBit.

Appare NeroWolfe

Effettuando una ricerca con quel numero ICQ su Intel 471 si scopre che nel 2011 un utente di nome NeroWolfe si registra sul forum di cybercrimine russo Zloy con l’email [email protected] e un indirizzo IP di Voronezh.

Constella scopre invece che la password associata a [email protected] (225948) è stata utilizzata anche dall’indirizzo email [email protected], che, secondo Intel 471, è stato registrato su più di una dozzina di account NeroWolfe in numerosi forum russi di cybercriminalità tra il 2011 e il 2015.

NeroWolfe, che si presentava sul forum Verified come amministratore di sistema e programmatore C++, inizia a offrire servizi di sviluppo malware e amministrazione di sistemi di cybercriminalità.

Nel 2013, NeroWolfe vende un programma “loader” di malware per bypassare le protezioni di sicurezza su Windows XP e Windows 7, e discute delle implicazioni karmiche del ransomware sui forum, criticando l’uso di malware per le estorsioni.

NeroWolfe ricorda ai membri del forum che sono vulnerabili agli attacchi ransomware tanto quanto le loro potenziali vittime, sottolineando che ciò che si semina, si raccoglie. “Ragazzi, avete una coscienza?”, scriveva NeroWolfe.

Non è chiaro se Khoroshev si sia mai preoccupato che qualcuno al di fuori della Russia potesse collegare i suoi pseudonimi da hacker alla sua reale identità. Infatti, lo stesso indirizzo email associato a molti account di NeroWolfe sui forum (ossia [email protected]) viene utilizzato nel 2011 per creare un account per un certo Dmitry Yurievich Khoroshev sul social network russo Vkontakte.

NeroWolfe sembra abbandonare tutti i suoi account sui forum intorno al 2016, dopo un reclamo apparso su exploit.ru in cui viene accusato di non aver completato un progetto personalizzato per il quale era stato pagato 2mila dollari.

Difficile dire cosa sia successo a Khoroshev dopo il 2016 ma secondo gli inquirenti è possibile che abbia ridotto il suo profilo per motivi di sicurezza o che abbia interrotto temporaneamente le sue attività.

La comparsa di Putinkrab

Un’altra spiegazione è che Khoroshev abbia previsto il potenziale dell’industria del ransomware, dedicandosi a scrivere codice ransomware personalizzato. O almeno, questo è ciò che ritengono le autorità.

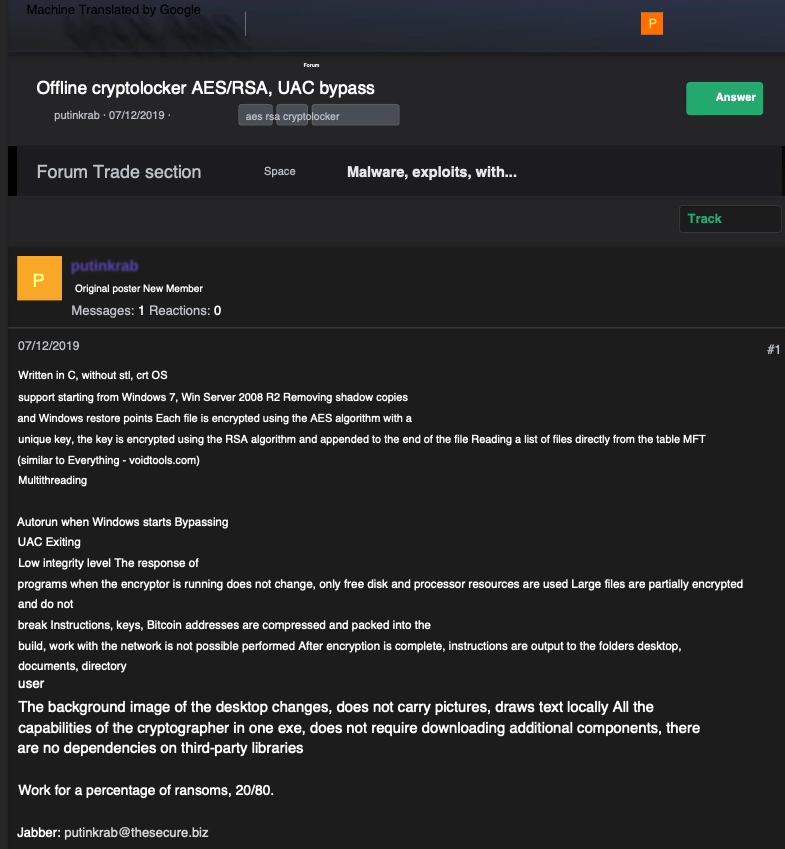

L’accusa contro Khoroshev sostiene che ha usato il nickname “Putinkrab“, che, secondo Intel 471, corrisponde a un nome utente registrato su tre importanti forum di cybercrimine russi all’inizio del 2019.

Secondo KrebsOnSecurity, un blog di sicurezza informatica gestito da Brian Krebs, noto giornalista investigativo specializzato in cybersecurity, mancano prove chiare che colleghino Putinkrab alle precedenti identità di Khoroshev.

Tuttavia, se Putinkrab fosse davvero Khoroshev, significherebbe che aveva imparato dai suoi errori passati e ricominciato con una nuova identità. Va poi detto che, con tutta probabilità, non sono state rese pubbliche tutte le prove raccolte contro di lui.

I primi post di Putinkrab sui forum di cybercrimine russi XSS, Exploit e UFOLabs lo vedono vendere codice sorgente ransomware scritto in C. Nell’aprile 2019, Putinkrab propone un programma di affiliazione basato sul suo codice ransomware personalizzato.

“Voglio lavorare per una parte dei riscatti: 20/80”, scrive su Exploit. “Il 20 percento è la mia percentuale per il lavoro, tu ottieni l’80% dei riscatti. La percentuale può essere ridotta fino a 10/90 se i volumi sono buoni. Ma ora, finché il servizio non sarà completamente automatizzato, sto lavorando utilizzando un algoritmo diverso”.

Durante l’estate del 2019, Putinkrab pubblica diversi aggiornamenti su Exploit riguardo a nuove funzionalità del suo ransomware. Espone anche tecniche per evitare il rilevamento da parte degli strumenti di sicurezza e cerca investitori per un nuovo progetto di ransomware basato sul suo codice.

A un membro di Exploit che lamentava le difficoltà nel trarre profitto dal ransomware a causa dei miglioramenti nella sicurezza, Putinkrab risponde attribuendo la colpa alla scarsa qualità del codice utilizzato da molti cybercriminali.

“La maggior parte dei migliori antivirus ora utilizza l’analisi comportamentale, che blocca il 95% dei cryptolocker alla radice”, scrive. “Molti cryptolocker sono scritti da persone che non comprendono bene la crittografia, quindi compaiono decryptor su Internet con la speranza che i file possano essere decrittati senza pagare un riscatto. Aspettano solo che il contatto col proprietario della chiave si perda col tempo”.

Putinkrab era convinto che il suo codice ransomware fosse rivoluzionario, una macchina per fare soldi. “Il gioco sta appena per iniziare”, scriveva. “I giocatori deboli perdono e vengono eliminati.”

L‘ultimo post di Putinkrab risale al 23 agosto 2019. Il Dipartimento di Giustizia afferma che il programma di affiliazione del ransomware LockBit è stato ufficialmente lanciato cinque mesi dopo.

Un annuncio tradotto automaticamente per il codice sorgente di ransomware da Putinkrab sul forum in lingua russa UFOlabs nel 2019. Fonte: Ke-la.com.

La nuova identità: LockBitSupp

Da quel momento, secondo il governo, Khoroshev adotta l’identità di LockBitSupp. Nel suo post introduttivo su Exploit, il creatore di LockBit dichiara che il ceppo di ransomware era in sviluppo dal settembre 2019. Il malware LockBit originale peraltro era scritto in C, un linguaggio in cui NeroWolfe eccelleva.

“Il ransomware imposta i permessi sui file e rimuove gli attributi di blocco, elimina copie shadow, cancella log e monta partizioni nascoste; c’è un’opzione per trascinare e rilasciare file/cartelle e una modalità console/nascosta. Il ransomware crittografa i file in parti in vari luoghi: più grande è la dimensione del file, più parti ci sono. Gli algoritmi utilizzati sono AES + RSA.”

“Sei tu a determinare l’importo del riscatto dopo aver comunicato con la vittima. Il riscatto pagato in qualsiasi valuta di tua scelta sarà trasferito ai tuoi portafogli. Il bot Jabber serve come pannello di amministrazione e viene utilizzato per vietare, fornire strumenti di decrittazione, chattare. Jabber è utilizzato per assolutamente tutto.”

Ma è davvero lui?

Quanto riportato finora prova che stiamo parlando della stessa persona? No. Però ci dice che Khoroshev è stato per molti anni coinvolto in numerosi schemi che coinvolgono botnet, dati rubati e malware, che ha scritto e che altri hanno usato con grande efficacia. Numerosi messaggi privati di NeroWolfe da parte di altri membri del forum lo confermano.

La specialità di NeroWolfe era creare codice personalizzato che impiegava innovative tecniche di stealth ed evasione. Era sempre disponibile a offrire i suoi servizi sui forum ogni volta che qualcuno cercava aiuto per un progetto di malware che richiedesse un abile programmatore in C o C++.

Qualcuno con tali qualifiche e una dimostrata padronanza delle tecniche di crittografia e decrittografia dei dati, sarebbe stato molto richiesto dall’industria del ransomware-as-a-service, che è decollata nello stesso periodo in cui NeroWolfe è scomparso dai forum.

Va poi osservato che chi si trova al top del proprio settore, non si allontana semplicemente da quel livello di influenza, status comunitario e potenziale flusso di reddito. A meno che non sia costretto a farlo da circostanze fuori dal proprio controllo.

Va poi notato che Putinkrab non è apparso dal nulla nel 2019, improvvisamente dotato di conoscenze su come scrivere ceppi di ransomware avanzati e furtivi. Quelle conoscenze provenivano chiaramente da qualcuno che aveva già anni di esperienza nello sviluppo e nell’uso di quelle tecniche contro reali organizzazioni. Pertanto, chiunque fosse Putinkrab prima di adottare quel soprannome, è pressoché certo che fosse coinvolto nello sviluppo e nell’uso di ceppi di ransomware e di grande successo.

it’s true that the FBI is just cracking down on the ransomware group. in this way, all ransomware Lockbit 3.0 groups. come out of hiding

what a ridiculous act, they accused an innocent person of sin. hahahaha. lol@FBI @FBIMostWanted @FBIWFO @NewYorkFBI @fbi pic.twitter.com/La1UY8lCjC

— Bjorka (@bjorkanesiaaa) May 7, 2024

Nel febbraio 2024, l’FBI ha sequestrato l’infrastruttura cybercriminale di LockBit presente sul dark web, a seguito di un’infiltrazione all’interno delle operazioni del gruppo. Gli Stati Uniti hanno già incriminato e sanzionato almeno altri cinque presunti affiliati di LockBit; quindi, è presumibile che le autorità hanno potuto attingere a risorse aggiuntive da quelle indagini.

Come accennavamo poco sopra, è anche probabile che le tre agenzie di intelligence nazionali coinvolte nelle indagini non abbiano mostrato tutte le loro carte. Ad esempio, i documenti americani su Khoroshev menzionano un solo indirizzo di criptovaluta, ma gli esperti affermano che non ci sono indizi evidenti che lo colleghino a Khoroshev o Putinkrab.

Dato però che LockBitSupp per quattro anni è stato attivamente coinvolto in attacchi ransomware LockBit contro varie organizzazioni, il governo dispone quasi certamente di un elenco esteso dei vari indirizzi di criptovaluta del leader di LockBit e probabilmente anche dei suoi conti bancari in Russia. Senza dubbio il denaro di alcune di quelle transazioni è stato tracciato fino al beneficiario finale (o comunque abbastanza vicino a lui).

Non molto tempo dopo che Khoroshev è stato accusato di essere leader di LockBit, numerosi account di intelligence open-source su Telegram hanno iniziato a divulgare le informazioni rilasciate dal Dipartimento del Tesoro americano. Nel giro di poche ore, è emerso che gli investigatori avevano scoperto più di una dozzina di conti bancari utilizzati da Khoroshev nel corso dell’ultimo decennio, così come i suoi numeri di conto bancario in Russia.

Il caso di Dmitry Yuryevich Khoroshev e del gruppo LockBit sottolinea la sofisticazione e la pericolosità crescente delle operazioni di ransomware. Anche se l’identità di LockBitSupp rimane incerta, è chiaro che il cybercrimine continua a evolversi, sfruttando nuove tecnologie e tecniche per sfuggire alla giustizia.

Mentre le autorità intensificano i loro sforzi per tracciare e neutralizzare queste minacce, il futuro del cybercrimine rimane una battaglia continua tra criminali sempre più ingegnosi e forze dell’ordine determinate a proteggerci.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh