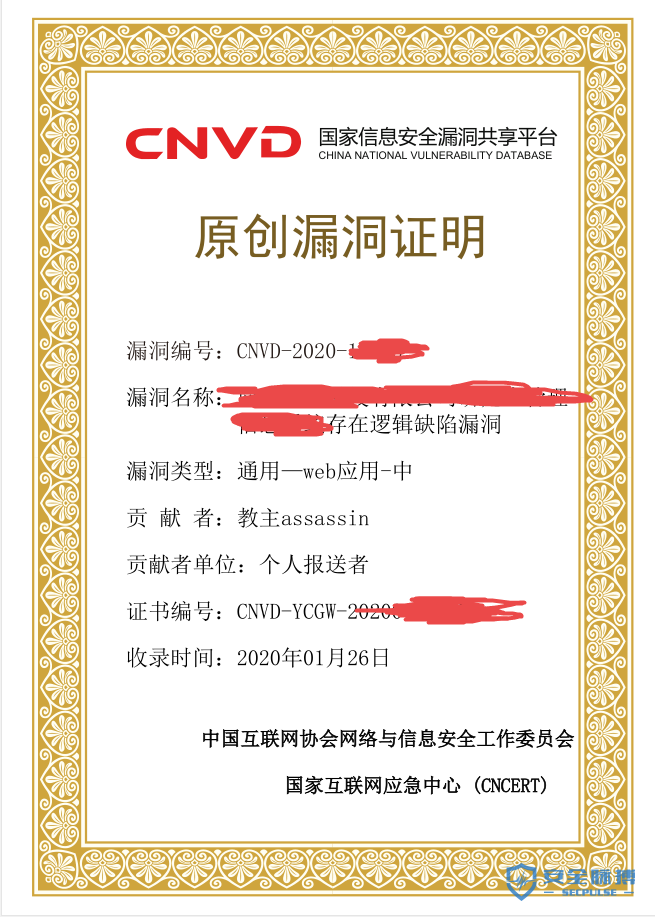

很久时间没在脉搏写文章了,最近看了看年前提交CNVD的通用漏洞已经审核通过并修复了,加上平时在家也挺闲的,所以就打算写一篇文章来陶冶情操,打发下时间。先上一张CNVD的通用证书(大佬师傅们请绕道),

然后进入正题,漏洞是如何挖掘的。

1、这个漏洞是在我挖EDU-SRC的时候偶然碰到的,很多个大学使用这个系统去管理学生信息。一般对一个系统进行测试,首先最主要的是你得先能登录到系统中,

只要获取到一个学生的账号登录系统就可以开肝了(具体可以通过社工、搜索引擎等方式,一般高校的系统登录账号都是学号,密码是sfz后六位、学号、生日啥的等等,得到sfz等信息去搜索引擎搜索登录规则,然后在系统中多尝试几个就行了)。

2、当获取到一个学生账号进行登录,进入系统是这样的:

可以查看学生的详细个人信息(图上关键的信息打码处),这时可以发现右上角有一个修改密码的功能,点击后来到下列界面,

3、看到这张图的功能点,很多有挖洞经验的师傅就明白了,这里先来梳理下常见的修改密码流程:

-

输入原密码

-

输入修改的新密码

-

再次输入修改的新密码

通过上面的步骤可以修改一个账号的密码。然而这个系统并没有符合上面的步骤,他的逻辑是:

-

Web应用程序自动获取当前登陆的账号的学号及姓名将其填上相应位置

-

输入新密码

-

再次输入修改的新密码

那么我们这么想,把学号修改成别人的会怎么样,系统是不是不会在服务端进行验证就直接修改密码,于是乎这里填上了别人的学号(因为是web应用程序自动获取当前登录账号的学号,所以学号位置表单是不可以直接修改的,需要审查元素或者抓包修改原来的学号为要修改密码的学号)。

4、抱着这样的想象去将原来的学号修改为了一个小姐姐的学号,然后点击保存修改,

最后的话就是验证了,去使用设置的密码登录小姐姐的账号,发现是可以登录的,这样既收获了一个通用的漏洞,又获得小姐姐的联系方式(vx),后面的故事会更加精彩!

利用该任意密码重置漏洞,可以重置任意学生的账号密码,造成了个人敏感信息泄露。

最后给一些刚到CNVD提交漏洞的新人朋友们一些tips,在CNVD提交通用漏洞必须复现至少3例,然后漏洞涉及到的URL(没有进行复现,但是使用了同个漏洞产品的其他网站)至少10个,并且漏洞的厂商规模不能太小(漏洞产品系统覆盖的范围、厂商的注册资本等)、漏洞级别中危或以上才会有证书,提交漏洞后安心等待一个月左右就会审核通过了,然后漏洞归档的下一周星期三或星期四会批量发证书(如果没发到你的那估计就是前面我说的条件没符合了)。

本文作者:教主assassin

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/125008.html

如有侵权请联系:admin#unsafe.sh