2024-5-24 07:1:49 Author: www.cybersecurity360.it(查看原文) 阅读量:12 收藏

I ricercatori di Elastic Security Labs e Antiy hanno rilevato una campagna di cripto-mining dannosa,che distribuisce un payload malevolo denominato GhostEngine che sfrutta driver vulnerabili per disattivare antivirus e soluzioni di sicurezza e distribuire il miner XMRig per minare criptovalute.

“Uno degli aspetti di rilievo del malware GhostEngine”, commenta Paolo Dal Checco, informatico forense, “è il fatto che disabilita i sistemi di controllo antivirus sfruttando driver vulnerabili, riuscendo a impedire che il PC rilevi la minaccia e la blocchi”. Ma non è l’unico aspetto significativo.

“Questi recenti attacchi non fanno altro che confermare la capacità dei cybercriminali di evolversi costantemente per proporre minacce ogni volta più pericolose e sofisticate”, avverte Massimo Tripodi, Country Manager di Veracode: “Nella loro costante ricerca di opportunità di attacco, il codice è uno dei bersagli privilegiati perché consente di accedere a servizi e applicazioni di livello critico”.

Ecco perché GhostEngine ipoteca la sicurezza EDR, sfruttando driver vulnerabili, e come proteggersi.

GhostEngine: ecco la catena infettiva

I ricercatori di Elastic Security Labs e Antiy hanno sottolineato quanto siano sofisticati questi attacchi di cripto-mining in rapporti separati e hanno condiviso regole di rilevamento per aiutare i difensori a identificarli e fermarli.

Tuttavia, nessuno dei due rapporti attribuisce l’attività ad attori noti della minaccia né condivide dettagli su obiettivi/vittime, per cui l’origine e la portata della campagna rimangono sconosciute.

Ancora infatti non è chiaro come avvenga la fase iniziale della violazione dei server. Ma l’attacco prende il via con l’esecuzione di un file denominato Tiworker.exe che si maschera come un file legittimo di Windows. L’eseguibile è il payload iniziale per GhostEngine, uno script PowerShell che scarica vari moduli per condurre diversi comportamenti malevoli su un dispositivo infetto.

“In sostanza, dalle analisi dei ricercatori risulta che alcuni driver sviluppati da note società presentano dei punti deboli che permettono agli attaccanti d’insinuarsi al loro interno sfruttandoli come canali d’ingresso per disabilitare le misure di sicurezza dei sistemi stessi e ottenere la persistenza“, mette in guardia Dal Checco.

I dettagli dell’attacco di GhostEngine

Quando avviene l’esecuzione di Tiworker.exe, si scarica uno script PowerShell denominato Get.png dal server di comando e controllo (C2) dell’aggressore, che funge da caricatore primario di GhostEngine. Questo script scarica moduli aggiuntivi e relative configurazioni, disabilitando Windows Defender, attivando servizi remoti e cancellando vari registri eventi di Windows.

Successivamente, get.png verifica che il sistema abbia almeno 10 MB di spazio libero, necessario per portare avanti l’infezione, e crea attività pianificate denominate “OneDriveCloudSync”, “DefaultBrowserUpdate” e “OneDriveCloudBackup” per la persistenza.

Lo script PowerShell scaricherà e lancerà un eseguibile chiamato smartsscreen.exe, che agisce come payload principale di GhostEngine.

Come GhostEngine disattiva l’antivirus

Il malware è responsabile della terminazione e dell’eliminazione del software EDR, nonché del download e dell’avvio di XMRig per l’estrazione di criptovaluta.

Per disattivare il software EDR, GhostEngine carica due driver del kernel vulnerabili: aswArPots.sys (driver Avast), utilizzato per terminare i processi EDR, e IObitUnlockers.sys (driver Iobit) per eliminare l’eseguibile associato.

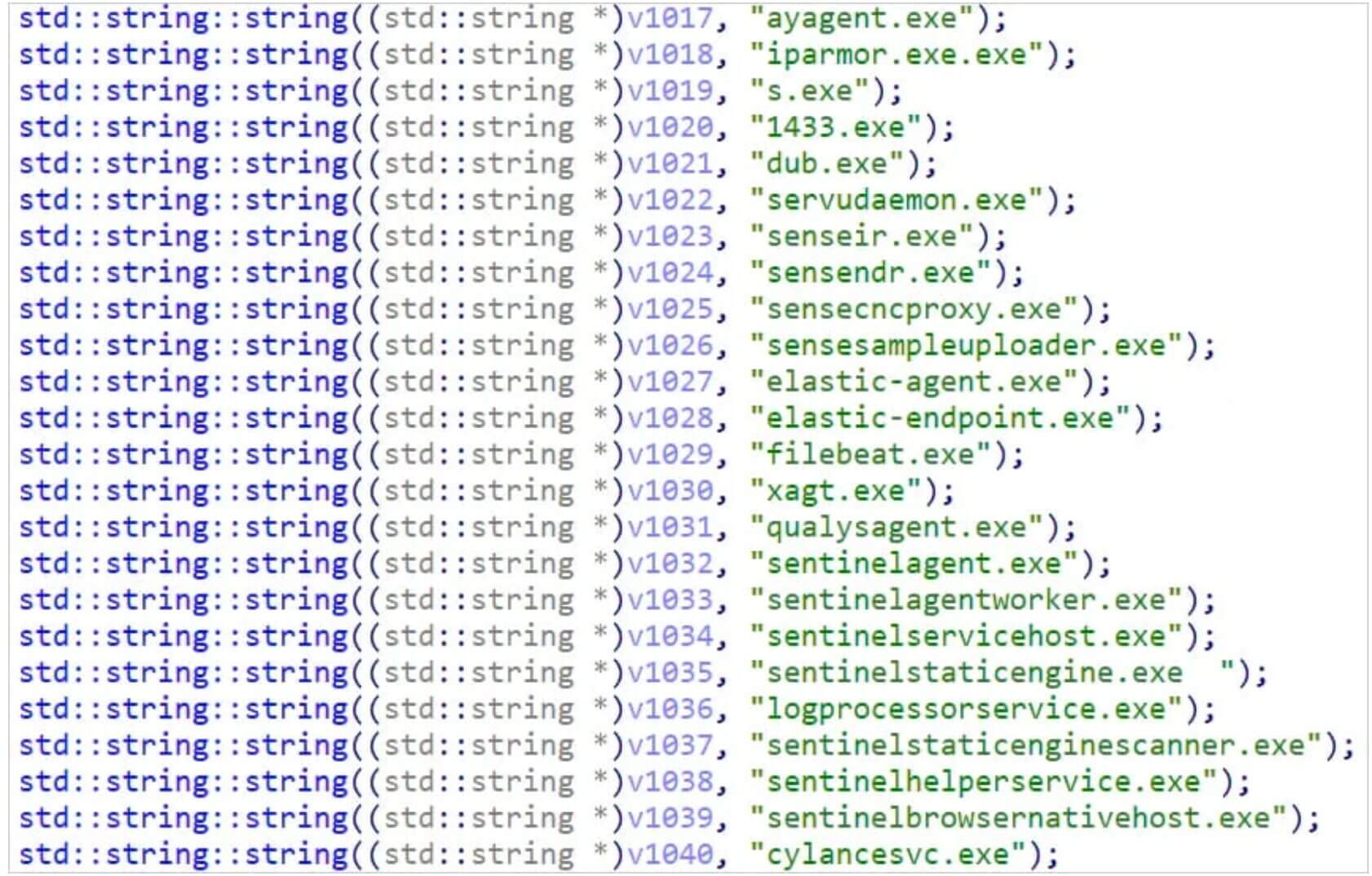

In Figura 1 si riporta un elenco dei processi presi di mira dal terminatore EDR.

Altro elemento degno di nota è il fatto che il malware non mira a esfiltrare dati, bensì a minare criptomonete, in particolare Monero, rendendo così ancora più difficile il rilevamento proprio perché gli indicatori delle attività malevole sono ridotti. Non sono infatti presenti, come nei tradizionali infostealer, tracce di comunicazione verso l’esterno, server o canali di esfiltrazione che possano far risalire in qualche modo all’autore degli attacchi.

Come funziona il cripto-mining

Per la persistenza, una DLL chiamata ‘oci.dll’ viene caricata da un servizio di Windows chiamato ‘msdtc’. Quando viene avviata, questa DLL scarica una copia fresca di “get.png” per installare l’ultima versione di GhostEngine sulla macchina.

Anche se Elastic non ha visto cifre impressionanti dal singolo ID di pagamento esaminato, è possibile che ogni vittima abbia un portafoglio unico, quindi il guadagno finanziario complessivo potrebbe essere significativo.

“L’unica evidenza rilevata dai ricercatori è la configurazione del miner REF4578 XMRig, che non permette di risalire all’identità degli autori del virus ma contiene indicazioni circa l’identificativo di pagamento Monero sul quale vengono riversati i proventi illeciti e permette di avere accesso alle statistiche del pool, alle criptomonete minate, agli identificativi delle transazioni e ai prelievi anche se in maniera parziale e incompleta data la natura anonima della criptomoneta XMR”, conclude Dal Checco.

Come proteggersi da GhostEngine

I ricercatori di Elastic suggeriscono ai difensori di prestare attenzione all’esecuzione sospetta di PowerShell, all’attività insolita dei processi e al traffico di rete che punta ai pool di cripto-mining.

Inoltre, l’implementazione di driver vulnerabili e la creazione di servizi associati in modalità kernel dovrebbero diventare segnali di allarme in qualsiasi ambiente. Una misura aggressiva consiste nel bloccare la creazione di file da driver vulnerabili come aswArPots.sys e IobitUnlockers.sys.

Elastic Security ha anche fornito regole YARA nel rapporto per aiutare i difensori a identificare le infezioni di GhostEngine.

Per proteggersi, anche in questo caso bisogna fare affidamento su consapevolezza, formazione, ma soprattutto mantenere aggiornati i sistemi operativi e i software.

“Secondo lo State of Software Security di Veracode, il 63% delle applicazioni presenta vulnerabilità nel codice proprietario e il 70% contiene falle in quello di terze parti, importato tramite librerie esterne“, conferma Massimo Tripodi.

“Per questo motivo”, continua Tripodi, “è fondamentale per ogni organizzazione adottare un approccio realmente completo alla sicurezza delle applicazioni, che le consideri lungo l’intero ciclo di vita, dallo sviluppo (o l’importazione) all’implementazione, fino all’utilizzo e alla loro eventuale dismissione”.

Occorre, infine, sfruttare “le tecnologie più avanzate”, secondo Tripodi, “in particolare, l’IA permette di rilevare le vulnerabilità in tutte le fasi di sviluppo del software, permettendo alle imprese di scalare le proprie azioni di remediation e di affrontare con più facilità i debiti di sicurezza arretrati e le falle emergenti“.

“Si tratta delle stesse armi che gli attaccanti utilizzano quotidianamente, motivo per cui né i produttori di soluzioni di cybersecurity né i loro clienti aziendali possono farne a meno”, conclude il Country Manager di Veracode.

如有侵权请联系:admin#unsafe.sh