2024-5-24 07:1:47 Author: www.cybersecurity360.it(查看原文) 阅读量:9 收藏

Agent Tesla è uno strumento di cyber spionaggio che ha la capacità di rubare credenziali, registrare battiture e catturare screenshot dei dispositivi infetti.

La sua distribuzione avviene principalmente attraverso allegati e-mail o link dannosi che, una volta aperti, avviano la catena d’infezione culminante con l’installazione di Agent Tesla sul dispositivo della vittima.

Agent Tesla: l’ultima campagna rilevata dal CSIRT Italia

Nell’ultima campagna malspam rilevata e volta a carpire informazioni sensibili dai sistemi target, i messaggi di posta elettronica presentano un allegato in formato .IMG per immagini disco virtuali, contenente un file eseguibile con estensione .EXE/.BAT, afferente al noto dropper GuLoader.

Quest’ultimo si caratterizza per l’efficacia delle proprie misure anti-debug e anti-vm e che in questa campagna inietta un binario deputato al download, da una risorsa remota, del payload finale (.BIN) di Agent Tesla.

“Qualora montato il volume virtuale ed avviato il relativo contenuto, il codice malevolo estrae le componenti del proprio eseguibile all’interno di sottocartelle opportunamente predisposte in \Appdata\Local.”, spiegano i ricercatori del CSIRT Italia. “Successivamente lancia un comando PowerShell che inietta del codice binario nel processo lecito Windows Address Book – “wab.exe” – componente legittima di Windows utilizzata per gestire i contatti anche nelle applicazioni lecite People, Windows Mail e Microsoft Office Outlook”.

Nella fattispecie, il payload finale utilizza tecniche di elusione dei meccanismi di sicurezza, quali l’offuscamento del codice e la verifica della presenza di ambienti virtualizzati per ottenere la persistenza e procedere all’esfiltrazione delle informazioni mediante il protocollo SMTP.

Raccomandazioni di sicurezza

Il CSIRT Italia sottolinea l’importanza di mantenere un alto livello di vigilanza e di adottare misure preventive come l’aggiornamento regolare dei software di sicurezza e la formazione degli utenti sui rischi associati alle e-mail sospette.

Purtroppo, la minaccia rappresentata da Agent Tesla in Italia è sempre presente come confermato anche dai bollettini di sicurezza settimanali del Cert-AgID.

È pertanto fondamentale che individui e organizzazioni in Italia rimangano informati e preparati per contrastare questa e future campagne malspam.

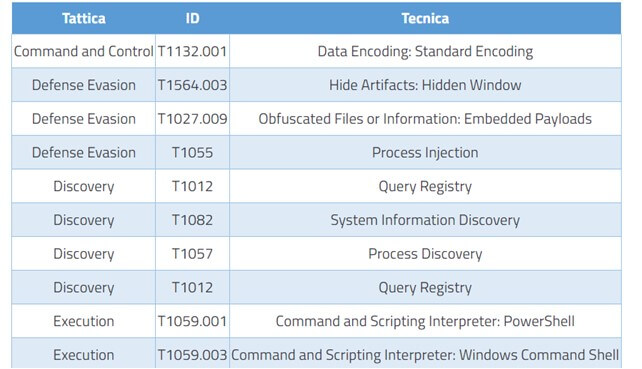

Il CSIRT raccomanda altresì ai team di sicurezza di valutare l’implementazione, sui propri apparati di sicurezza, degli IoC (Indicatori di Compromissione), di monitorare eventuali modifiche nei registri di sistema e il traffico di rete anomalo, condividendo la conoscenza, acquisita dalla comunità di sicurezza in termini di tattiche, tecniche e procedure utilizzate dagli attori coinvolti, rappresentata nella seguente matrice Mitre ATT&AK.

Fonte: CSIRT Italia.

如有侵权请联系:admin#unsafe.sh