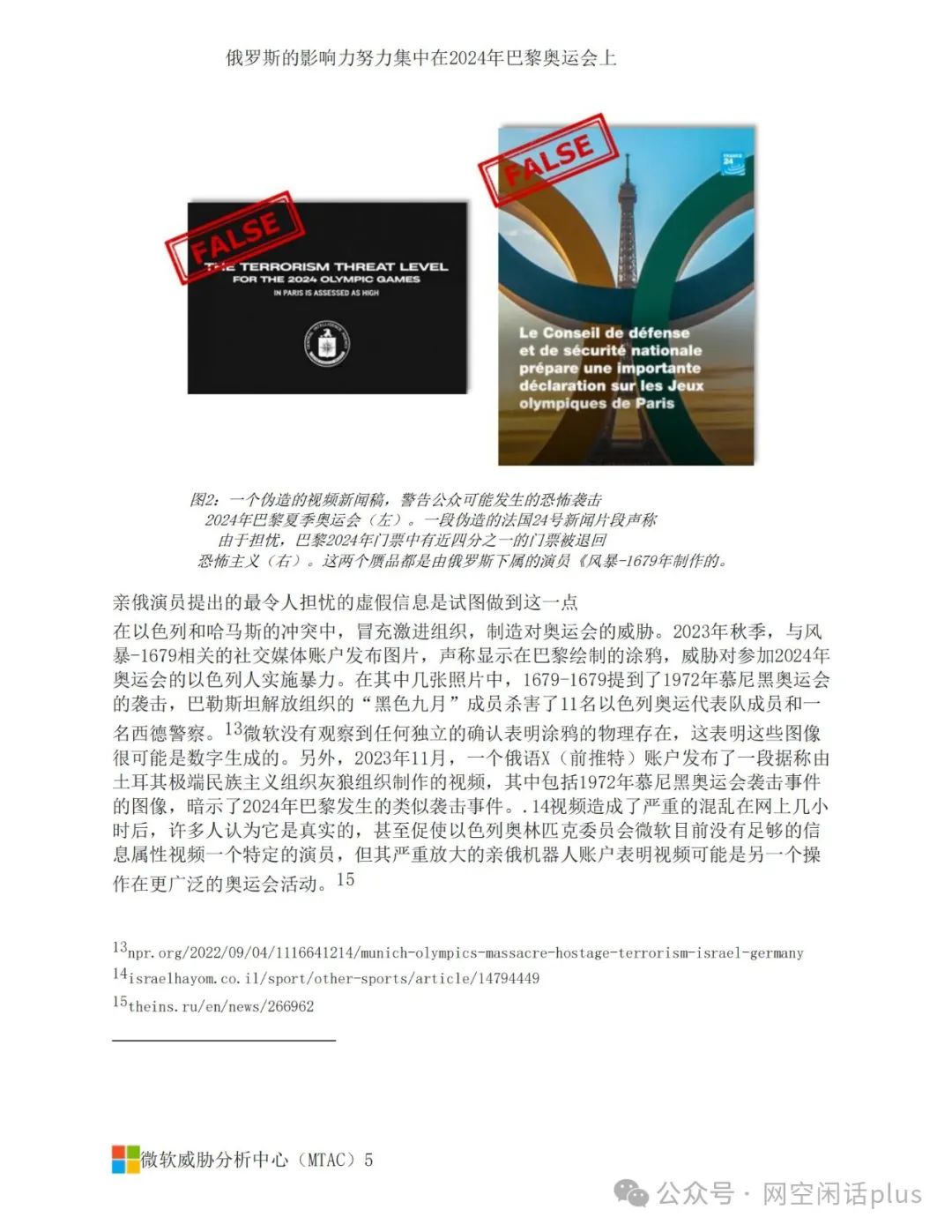

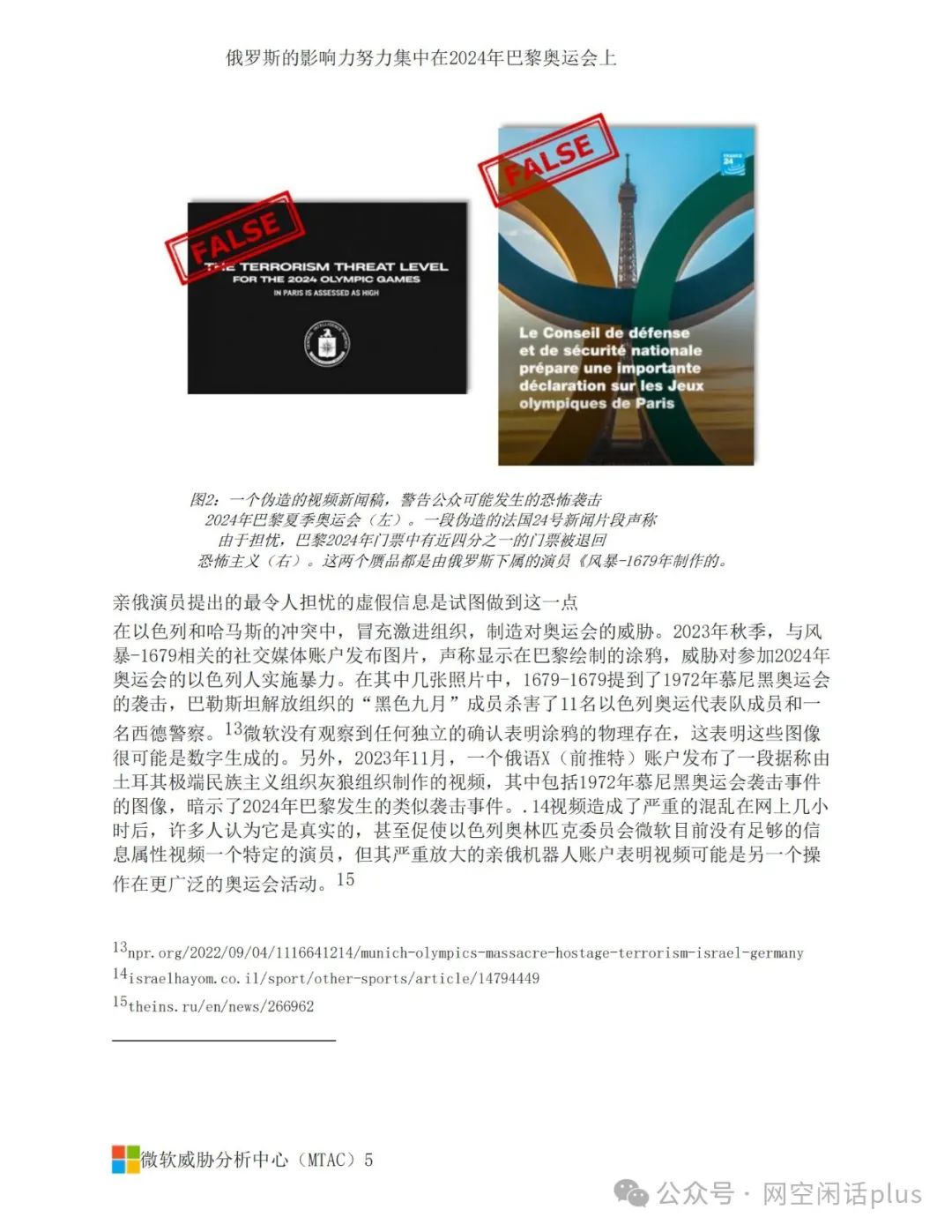

2024年巴黎奥运会备受全球关注,预计将有超过10亿人观看2024年巴黎奥运会,其中326,000人将参加7月26日至8月11日举行的综合运动会。另外巴黎还将迎来1300万名全球各地游客。奥运会这类顶级赛事自然是网络犯罪的温床,尤其是随着比赛的临近,在线网络流量预计会上升。网络犯罪分子会利用任何弱点造成破坏或窃取敏感信息以获取金钱利益。据Darkreading分析,俄罗斯APT希望通过煽动现有的社会分歧和恐惧来煽动骚乱,这一次是围绕奥运会和欧盟政治;而且,对于物理破坏的担忧仍然存在。两个与俄罗斯国家结盟的威胁行为者一直在进行网络影响行动,旨在破坏即将在巴黎举行的奥运会。一年来,Storm-1679和最近被打击的Storm-1099(又名“Doppelganger”)一直在社交媒体上传播有关奥运会的虚假新闻、篡改图片和人工智能 (AI) 辅助视频。根据微软本周的一份报告,其目标似乎有两个:损害国际奥委会 (IOC) 的声誉(该委员会过去曾禁止俄罗斯参赛),并引发人们对夏季奥运会可能出现暴力事件的担忧。时间将告诉我们这些行动是否是奥运会期间更直接的网络攻击的前兆。俄罗斯针对2024年奥运会的影响力运动一开始就引起了轰动。2023年6月,Storm-1679在Telegram上发布了一部名为《奥林匹克陷落》的长篇电影,该电影改编自2013年的热门大片《奥林匹斯陷落》。该电影配备了各种花哨的道具:虚假的Netflix简介、美国主要报纸的虚假五星评论、精美的特效,以及由人工智能生成的类似汤姆·克鲁斯的声音旁白。该组织在社交媒体上传播其杰作,甚至在不知情的情况下委托Cameo上的名人帮助推广它。几个月后,Storm-1679开始制作视频,假装来自美国中央情报局、法国内务安全总局 (DGSI)、法国广播公司France24和比利时Euro News。所有这些视频都围绕同一个主题:以各种富有创意的方式警告观众注意夏季奥运会面临的恐怖主义威胁。相比之下,Storm-1099对虚假奥运会主题内容采取了相对更直接的方式。特别是在过去的几个月里,该组织一直在利用15个法语虚假新闻网站传播有关国际奥委会腐败的谣言、对7月即将发生的暴力事件的担忧以及对法国总统埃马纽埃尔·马克龙的批评。俄罗斯近代奥运会的历史并非以体育成就和奖牌来定义。除了备受关注的兴奋剂丑闻之外,它最出名的是在2018年韩国平昌冬奥会期间赞助了一次重大网络攻击。这次被称为“奥运破坏者”的攻击在赛事开幕式期间暂时瘫痪了IT系统(包括体育场的Wi-Fi、国际奥委会工作人员监视器和赛事的售票网站),并巧妙地将责任归咎于朝鲜的Lazarus组织。因此,尽管防御者们也考虑到了影响行动,但“每个人心中第一个也是最大的担忧就是攻击者会阻止奥运会的举行 — — 他们会干扰电力或网络等关键基础设施,从而阻止赛事的进行或被观看”,DomainTools的研究主管Sean McNee说道。他指出:“奥运会IT基础设施的独特性增加了其脆弱性,为其提供了广泛而独特的攻击面。” 因此,确保奥运会安全需要大量的国际协调和规划,重点是物理安全,并培训工作人员以应对潜在的网络攻击情况。“奥运会需要一个全面运作的安全运营中心 (SOC),配备训练有素的人员来监控可能发生的袭击。由于袭击每四年才发生一次,工作人员需要做好应对意外的准备,因为自上届奥运会以来,攻击和防御形势发生了巨大变化,”他警告说。微软威胁情报中心6月2日发布报告,俄黑客组织已蠢蠢欲动

1.https://www.darkreading.com/threat-intelligence/russia-cyber-operations-summer-olympics2.https://cdn-dynmedia-1.microsoft.com/is/content/microsoftcorp/microsoft/final/en-us/microsoft-brand/documents/MTAC_Report_Russian_Influence_and_Paris_2024.pdf3、https://www.darkreading.com/vulnerabilities-threats/paris-olympics-cybersecurity-at-risk-via-attack-surface-gaps![]()

文章来源: https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247544206&idx=3&sn=82bfa66a21a2003b5f150078dda73ce5&chksm=c1e9a1dff69e28c9acc497c9d1fc773989b769b4275af8792ef744a4c569d0b0483450f2ebfa&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh