2020-03-16 14:40:51 Author: www.secpulse.com(查看原文) 阅读量:375 收藏

1 SMBv3介绍

服务器消息块(SMB),是一个网络通信协议,用于提供共享访问到文件,打印机和串行端口的节点之间的网络上。它还提供了经过身份验证的进程间通信机制。SMB的大多数用法涉及运行Microsoft Windows的计算机,在引入Active Directory之前被称为“ Microsoft Windows网络” 。相应的Windows服务是用于服务器组件的LAN Manager服务器和用于客户端组件的LAN Manager工作站。

Windows 10和Windows Server 2016引入了SMB 3.1.1 。除了在SMB3中添加的AES-128 CCM加密外,该版本还支持AES-128 GCM加密,并使用SHA-512哈希实现预认证完整性检查。当使用SMB 2.x和更高版本连接到客户端时,SMB 3.1.1还使安全协商成为必需。

2 漏洞描述

CVE-2020-0796,微软SMBv3 Client/Server远程代码执行漏洞。该漏洞存在于srv2.sys文件中,由于SMB没有正确处理压缩的数据包,在解压数据包的时候使用客户端传过来的长度进行解压时,并没有检查长度是否合法,最终导致整数溢出。

3 详细分析

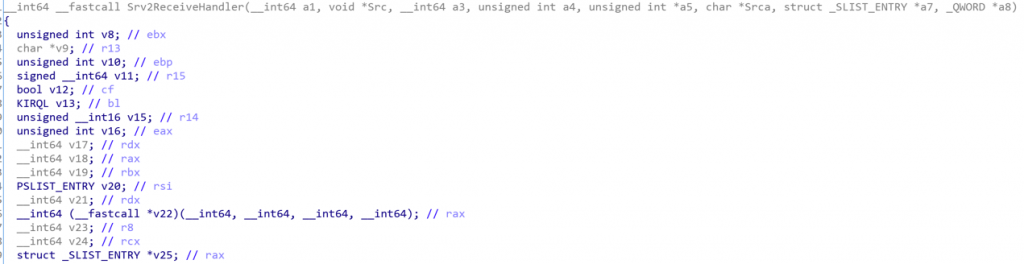

步骤1: 首先,SMB调用srv2!Srv2ReceiveHandler函数接收数据包,并根据ProtocolId设置对应的处理函数:

Srv2ReceiveHandler函数

如果判断数据包中为压缩的数据(ProtocolID = 0xfc4d5342),则调用Srv2DecompressMessageAsync函数。

步骤2: srv2!Srv2DecompressMessageAsync函数会继续调用 Srv2DecompressData函数:

Srv2DecompressMessageAsync函数

Srv2DecompressData函数

在Srv2DecompressData函数中,使用SrvNetAllocateBuffer进行内存分配时,未对OriginalCompressedSegmentSize和Offset/Length的长度进行任何检查,对二者的和也未进行安全检查。

步骤3: srv2!Srv2DecompressData函数调用SmbCompressionDecompress函数,进而调用nt!RtlDecompressBufferXpressLz函数进行实际的数据解压过程。

步骤4: 在nt!RtlDecompressBufferXpressLz函数进行数据解压缩时,首先进行smb compress协议数据包的解析,获取其中包含的需要解压缩的数据的大小,并和之前通过SrvNetAllocateBuffer分配的buffer的OriginalCompressedSegmentSize值进行比较,确认其大小不大于OriginalCompressedSegmentSize,然后进行内存拷贝:

nt!RtlDecompressBufferXpressLz函数

步骤5:若v21大于OriginalCompressedSegmentSize,则返回0xC0000242错误。因为在步骤2中进行内存分配时没有做长度检查,所以如果传入一个很大的OriginalCompressedSegmentSize值触发整数溢出,此时v21就可以设置一个极大值,但可以通过对decompress size的判断,最终调用qmemcpy拷贝一个极大的size导致缓冲区溢出。

而在微软的补丁包中,添加了对两个长度的检查,以此来确保不会发生溢出。进行安全更新后Srv2DecompressDat函数如下:

利用此漏洞,远程未经身份验证的攻击者通过使用SMBv3连接到易受攻击的Windows计算机,或通过使易受攻击的Windows系统启动与SMBv3服务器的客户端连接,就可以在易受攻击的系统上以SYSTEM特权执行任意代码。

目前微软官方已经发布了针对此漏洞的安全补丁。经千里目实验室安全研究员分析,此漏洞危害较大,且漏洞信息已快速传播,建议用户尽快安装安全更新补丁。

影响范围

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

修复建议

该漏洞微软目前已发布针对此漏洞的安全更新补丁,千里目实验室建议广大用户及时确认所用Windows版本,并下载对应版本安全补丁进行更新:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

时间轴

2020/03/11 深信服千里目实验室监测到互联网中关于CVE-2020-0796的信息

2020/03/11 深信服千里目实验室发布微软3月份补丁日重点漏洞通告, 内容包含对该漏洞的预警及缓解措施

2020/03/12 微软正式更新CVE-2020-0796漏洞补丁

2020/03/13 深信服千里目实验室发布漏洞分析文章以及深信服解决方案

参考链接

[1].https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

[2].https://www.mdsec.co.uk/2020/02/cve-2020-0618-rce-in-sql-server-reporting-services-ssrs/

本文作者:深信服千里目安全实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/125644.html

如有侵权请联系:admin#unsafe.sh