14/06/2024

riepilogo

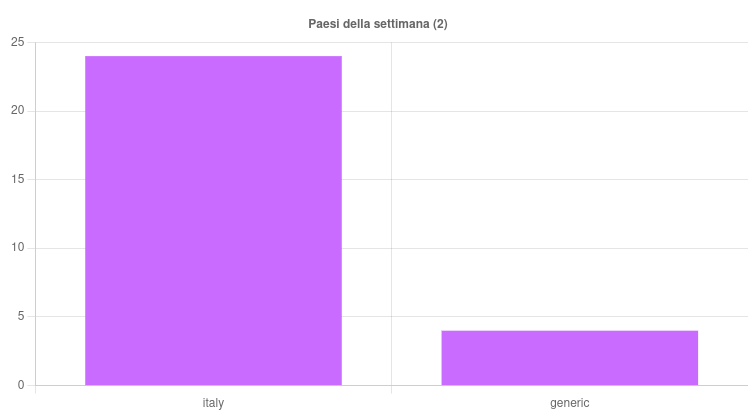

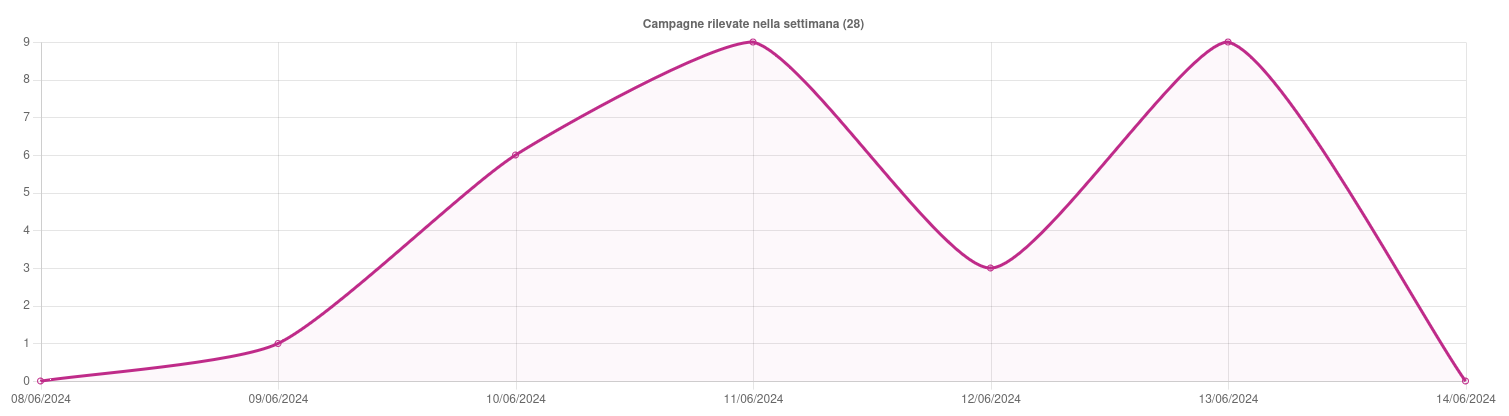

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 28 campagne malevole, di cui 24 con obiettivi italiani e 4 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 223 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

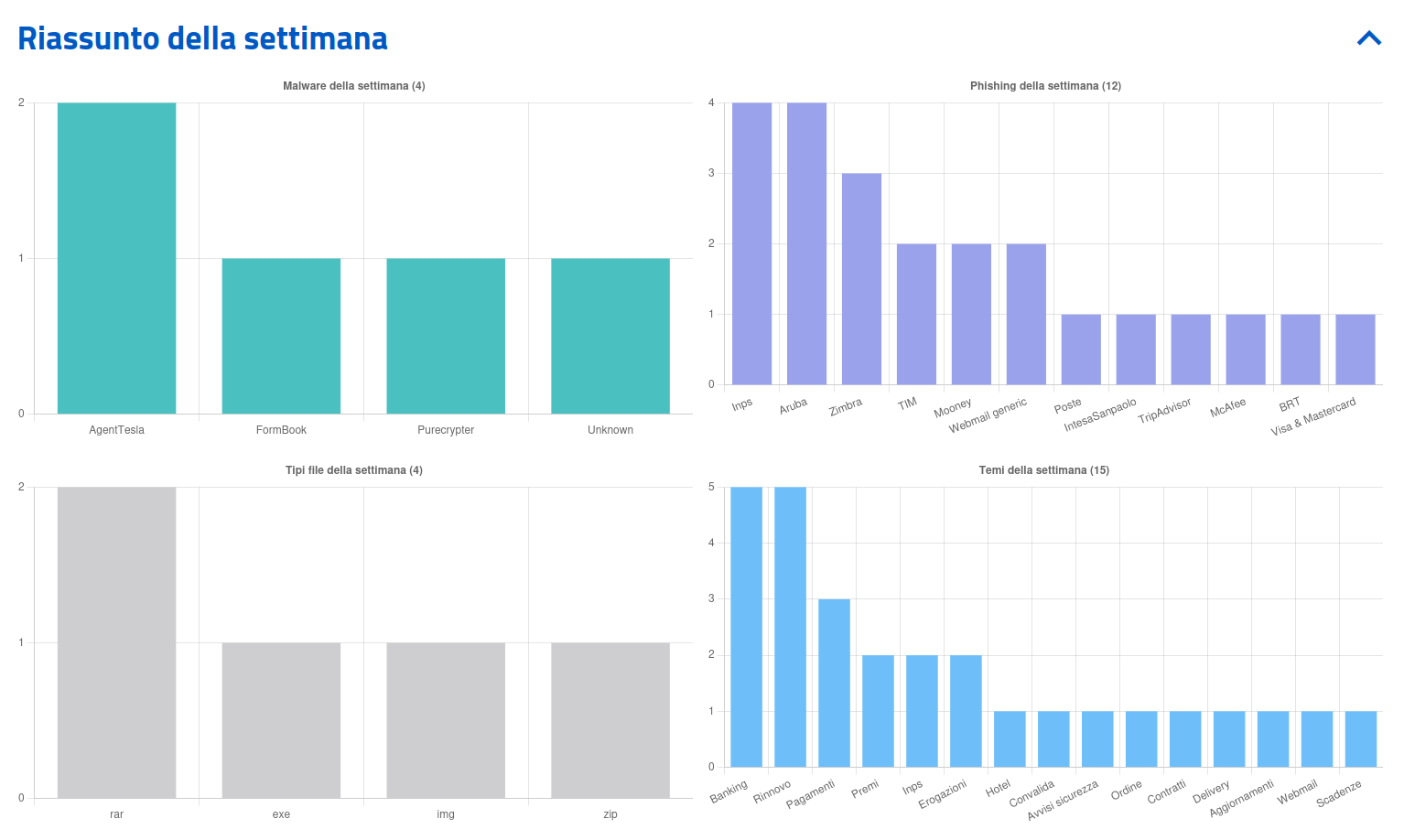

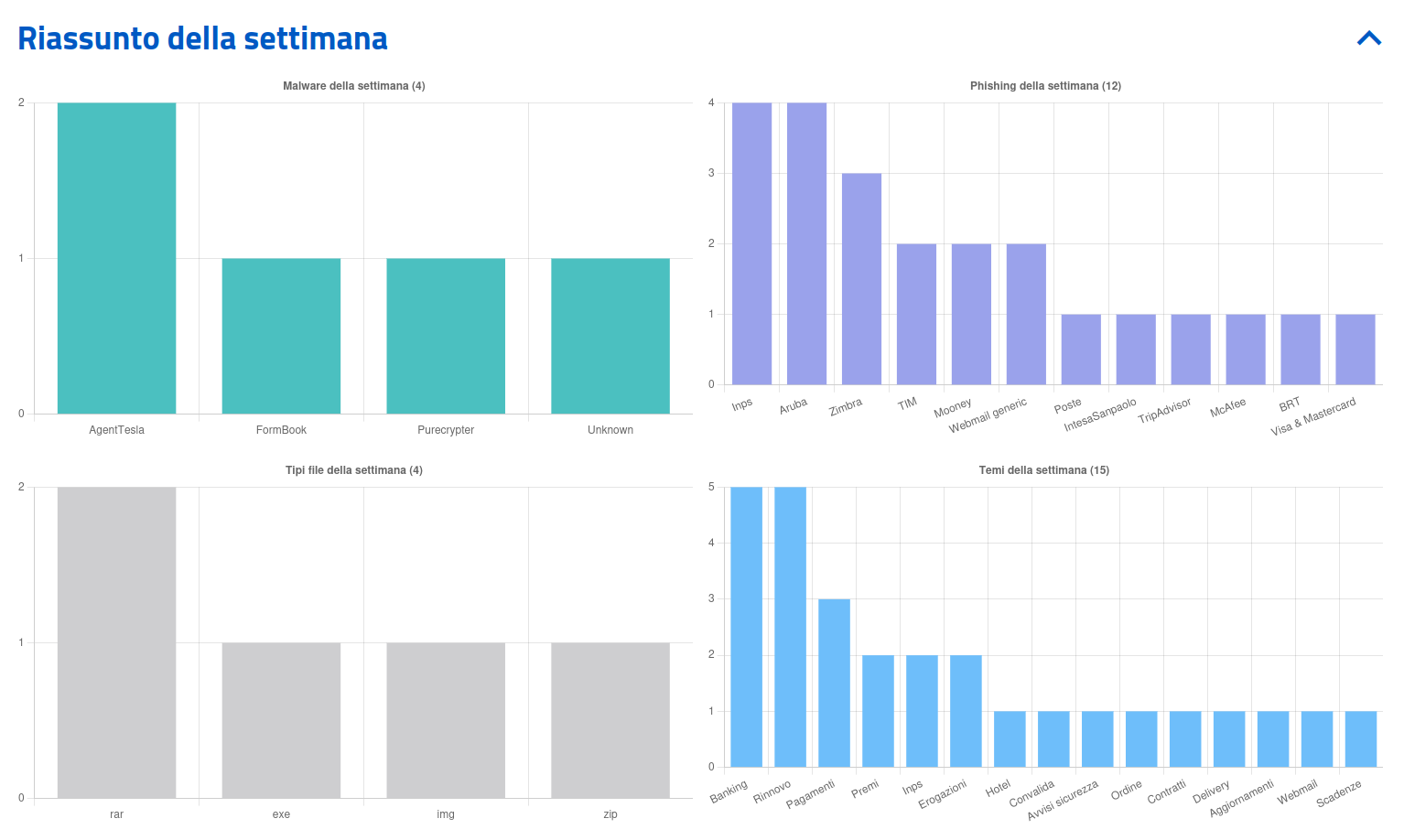

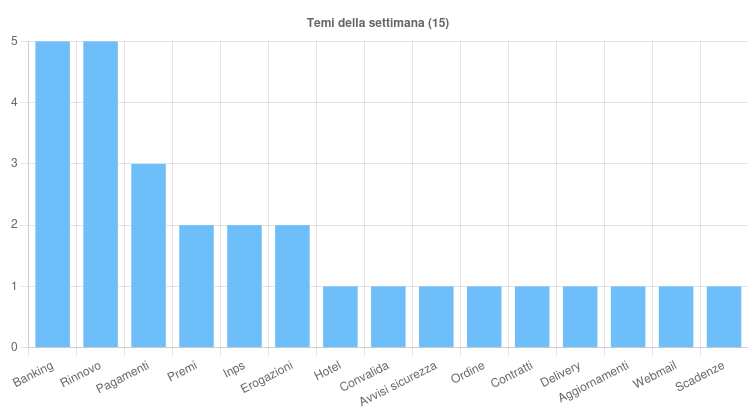

Sono 15 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema ricorrente nelle campagne di phishing rivolte principalmente a clienti di istituti bancari italiani come Intesa San Paolo, poste e servizi di carte di credito e debito.

- Rinnovo – Argomento sfruttato per le campagne di phishing Aruba e Zimbra, che fanno leva su un mancato rinnovo del dominio.

- Pagamenti – Tema utilizzato per veicolare le campagne malware come AgentTesla e FormBook.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Campagne mirate contro l’Italia e finalizzate alla diffusione del malware Adwind/jRAT

- Attacchi DDoS a enti pubblici e privati italiani ad opera del collettivo filorusso NoName057.

- Campagne di phishing e smishing a tema INPS con l’obiettivo di sottrarre informazioni personali ai cittadini italiani.

Malware della settimana

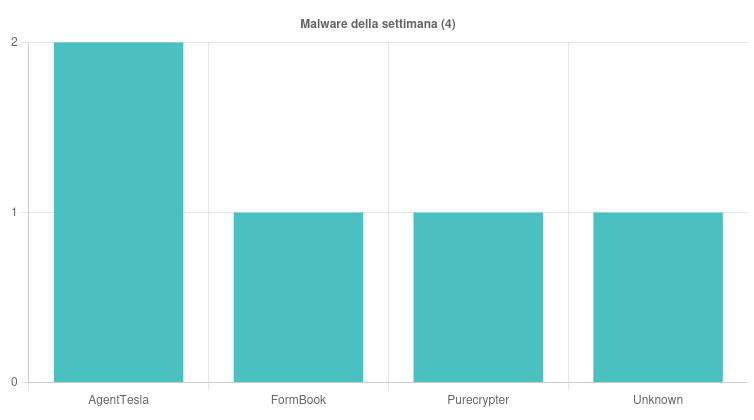

Sono state riconosciute nello scenario italiano 3 famiglie di malware assieme ad un possibile spyware ancora da identificare. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

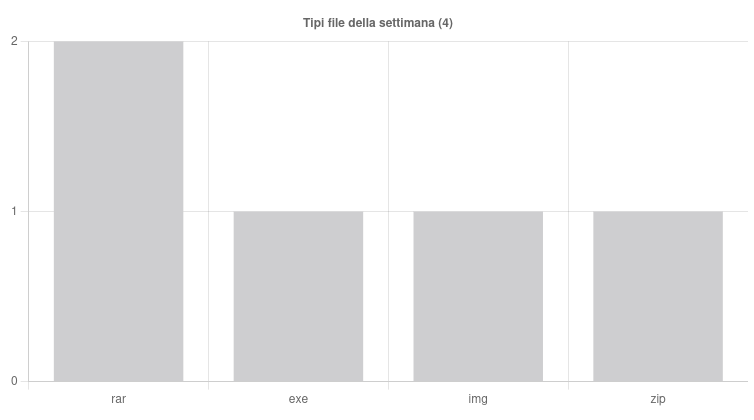

- AgentTesla – Rilevate due campagne, entrambe italiane, a tema “Pagamenti” e “Ordine“, diffuse utilizzando email con allegati IMG.

- FormBook – Individuata una campagna italiana a tema “Pagamenti“, veicolate tramite email con allegati RAR.

- Purecrypter – Rilevata una campagna italiana a tema “Contratti”, che viene diffusa tramite mail con allegato RAR.

- Sconosciuto – Osservata infine dal CERT-AgID una campagna italiana a tema “Pagamenti” che veicola un malware con apparente comportamento da spyware, ancora da identificare in modo definitivo. Il malware viene diffuso tramite email con allegato ZIP.

Il CERT-AgID ha inoltre studiato una campagna italiana malevola veicolante un malware alla settimana scorsa ancora sconosciuto. È stato dunque identificato come Adwind/jRAT, un trojan di accesso remoto (RAT) che viene diffuso tramite email con allegato ZIP contenente un file HTML (FATTURA.html)

L’HTML verifica la lingua del browser, se impostato su italiano mostra un falso messaggio su Adobe Acrobat Reader. Cliccando su “OK”, viene rilasciato FATTURA.jar, contenente stringhe cifrate. La decrittazione mostra che FATTURA.jar scarica ed esegue Imagem.jar, che a sua volta avvia il download di un nuovo Imagem.png, in realtà un altro JAR mascherato da PNG. Il file finale è stato infine identificato come il citato Adwind/jRAT. È disponibile sul nostro sito l’analisi completa del malware per ulteriori approfondimenti.

Phishing della settimana

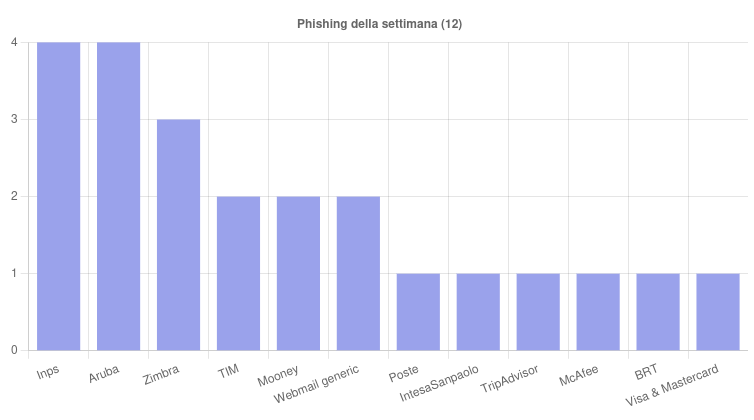

Sono 12 i brand della settimana coinvolti nelle campagne di phishing. Meritano particolare attenzione le campagne di phishing e smishing a tema INPS attraverso le quali sono stati rubati dati a oltre 2000 utenti. Le informazioni ottenute dai cybercriminali comprendono:

- Dati personali quali nome, cognome, data e luogo di nascita, codice fiscale, ecc…

- Foto di patente, carta d’identità, codice fiscale e ultime 3 buste paga

- IBAN personale

Di particolare interesse, questa settimana, anche le campagne di phishing a tema Aruba e Zimbra che fanno principalmente leva su un mancato rinnovo del dominio.

Formati di file principalmente utilizzati per veicolare i malware

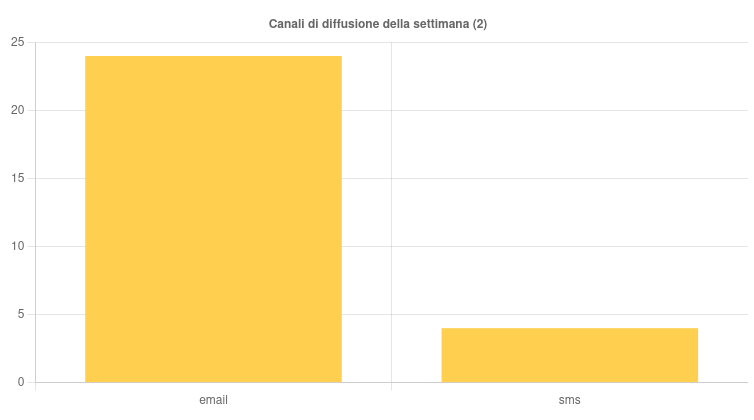

Canali di diffusione

Campagne mirate e generiche