瑞星获取“响尾蛇”黑客组织对我国发起攻击的证据

日期:2024年06月17日 阅:7

近日,瑞星威胁情报平台对2023年底SideWinder组织攻击尼泊尔政府的事件进行了深入分析,发现了大量钓鱼网站的源文件和恶意程序,得知SideWinder(又称“响尾蛇”)组织对亚洲国家政府部门的钓鱼攻击占比高达40.9%。在这些攻击中,瑞星特别发现了三个专门针对我国政府和企业的钓鱼网站。尽管SideWinder组织对我国的攻击并未成功,但这一发现仍揭示了中国已经成为该组织攻击目标清单中的关键对象。

以窃密和间谍活动为目的的攻击组织

瑞星安全专家介绍到,SideWinder组织又称“响尾蛇”,是一支疑似来自印度的黑客组织。该组织活动最早可追溯到2012年,目标集中在中国、巴基斯坦、阿富汗等国家,主要针对政府、军工、能源、科研等关乎国家安全和利益的关键领域,并且会对特定目标进行定向攻击,以达到信息窃取和间谍活动的目的。

历史攻击事件

瑞星对SideWinder组织的活动进行了长期追踪,从2019年起捕获到多起APT攻击事件:

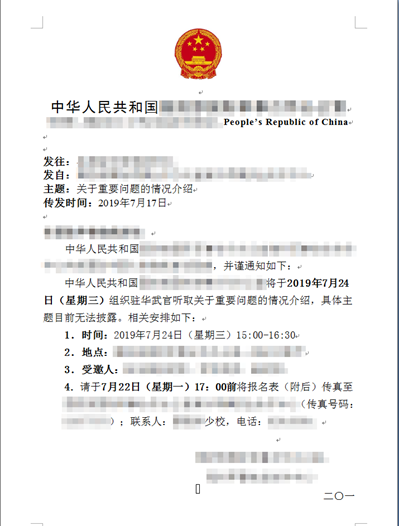

2019年9月上旬,瑞星捕获到两起针对我国的APT攻击事件,一起是伪装成国防部某部门,向各国驻华使馆武官发送虚假邀请函;另一起是向某科技有限公司驻外代表处发送虚假的安全和保密手册。

2019年10月中旬,瑞星捕获到三起针对国内政府企业发起的攻击事件,一起为将伪装的《中国人民解放军文职人员条例》的文档投放至国家政府部门;另一起则向国内某国防科研企业发送带有恶意软件的虚假管理文件;还有一起针对国防及军事等相关部门,向其发送虚假的“第九届北京香山论坛会议”议程。

2019年10月下旬,瑞星捕获到针对巴基斯坦海军的攻击事件,该组织通过伪装成“巴基斯坦海军公共关系总局发布的印度与中国领导人会谈新闻稿”,向目标进行钓鱼邮件攻击。

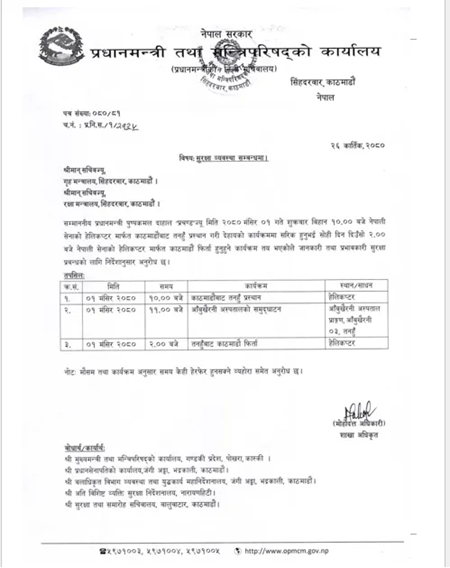

2023年12月下旬,瑞星捕获到针对尼泊尔政府的攻击事件,该组织将仿造的“尼泊尔总理普什帕·卡迈勒·达哈尔行程信息”通过邮件发送给尼泊尔政府机构,以骗取相关人员的信任。

尼泊尔和阿富汗被攻击最多

瑞星威胁情报平台在深入分析了2023年的攻击事件后,获得了SideWinder组织控制的其中一台服务器的SSH登录凭据,进而不仅发现了大量钓鱼网站的源文件及部分恶意程序,还发现了部分服务端组件以及服务端为每个独立的受害者创建的文件/文件夹等数据。

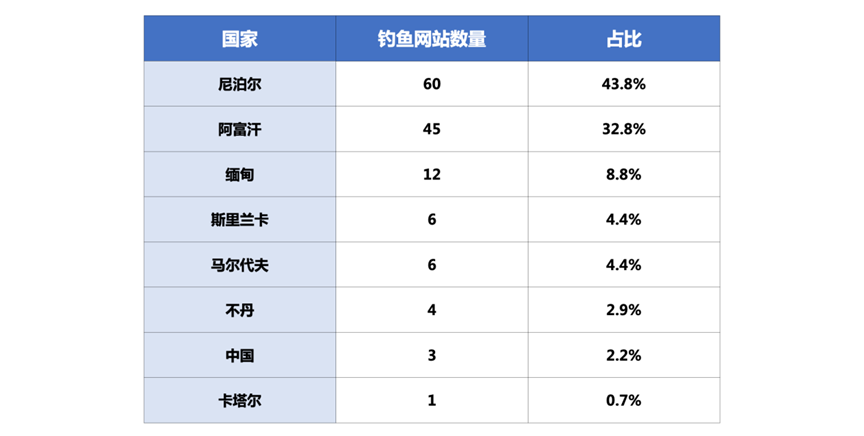

在分析了服务器上所有的钓鱼网站源码后,瑞星了解到SideWinder组织主要攻击的国家均为亚洲国家,而这台服务器的统计数据里尼泊尔和阿富汗占比最高,分别为43.8%和32.8%,我国占比为2.2%。

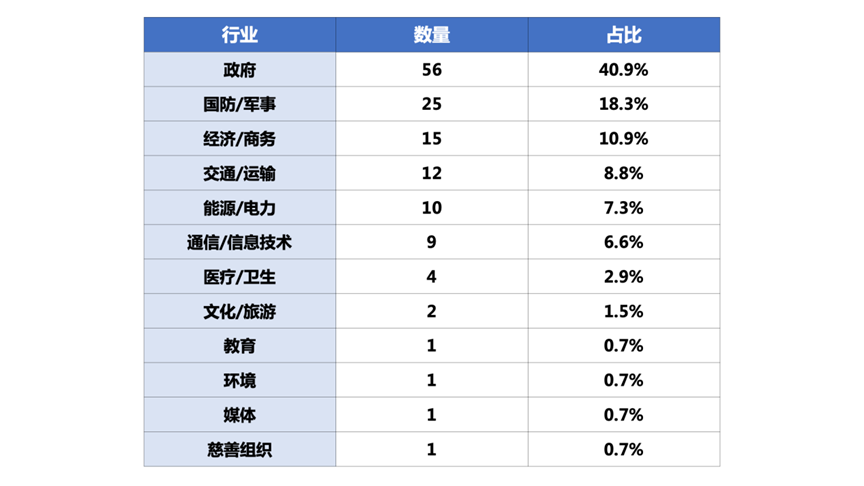

按行业分类,SideWinder组织的目标行业以政府和国防/军事为主,占比分别为40.9%和18.3%。

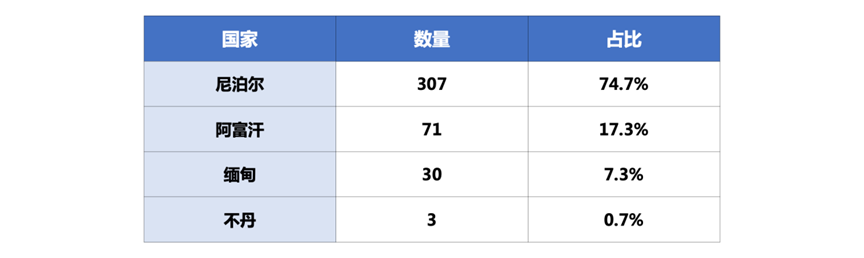

瑞星安全专家对钓鱼网站的数据进行了分析和筛选,发现该服务器上尼泊尔和阿富汗这两个国家提交的登录凭据占比最高,分别为74.7%和17.3%。因此也可以看出,在该服务器中并未有我国提交的信息记录。

针对我国的三个钓鱼网站

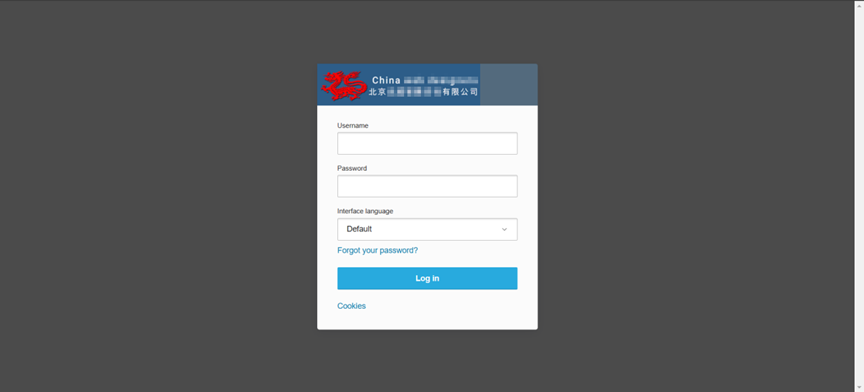

从上面的数据中可以看到,在捕获到的服务器中,有三个针对我国的钓鱼网站,其中有两个钓鱼网站仿冒了我国的政府部门,还有一个钓鱼网站仿冒了北京某咨询公司的管理后台登录页面。

由此可见,SideWinder组织对我国的攻击也主要集中在政府部门,其目的是获得政府相关人员的资料和信息,进而窃取我国重要的机密数据,进行间谍活动。

最常用的攻击手法是钓鱼邮件和漏洞

瑞星安全专家表示,SideWinder组织常用到的攻击手法是鱼叉式钓鱼邮件,以仿造的政府或军事相关文件作为诱饵,通过邮件进行发送,诱导目标点击,从而激活远控后门,达到盗取政府或军事机密信息的目的。同时,该组织还会频繁地利用漏洞进行攻击,比如在CVE-2017-11882或CVE-2017-0199漏洞中嵌入恶意程序,利用这些漏洞执行恶意程序,来下载并执行远控程序。

不仅如此,SideWinder组织还会使用由Nim语言编写的后门病毒,因为该语言能够增加安全人员的分析难度,所以降低了安全软件的检测率。另外,该组织还会使用DLL侧加载技术,利用合法的系统进程来加载伪装的恶意DLL,以此来躲避防御检测。

面对该组织的攻击要如何防范

鉴于SideWinder组织已对我国政府和企业的网络安全构成严重威胁,瑞星公司建议相关部门和企业用户提高防范,做到以下几点:

- 提高安全意识:SideWinder组织在特定目标攻击方面,主要采用“水坑攻击”和“鱼叉攻击”,都属于网络钓鱼范畴,因此足够的网络安全意识和危机感很重要,不要打开未知来源的可疑的文件和邮件,能够防止社会工程学和钓鱼攻击。

- 部署安全有效的产品:SideWinder组织会在某些攻击链条中使用一些已知的“LOLBAS”手段,其核心就是充分利用操作系统自身的应用程序来躲避传统的安全软件的检测。针对此手法,我国目前的安全软件(反病毒、EDR)大多都进行了专门的针对性处理。

- 及时修补系统补丁和重要软件的补丁:由于SideWinder组织擅长利用漏洞进行攻击,因此政府和企业要确保所有Office软件及其组件都更新到最新版本,修复已知的安全漏洞。

文章来源:瑞星

如有侵权请联系:admin#unsafe.sh