安全分析与研究

专注于全球恶意软件的分析与研究

前言概述

原文首发出处:

https://xz.aliyun.com/t/14751

先知社区 作者:熊猫正正

最近一两年BYOVD技术被广泛应用到了各种黑产攻击、APT攻击以及勒索病毒攻击活动当中,笔者近期在对某黑产组织进行跟踪,捕获到该组织的最新攻击样本,通过某安全厂商的驱动程序漏洞,利用BYOVD技术对抗其他安全软件包括各种EDR、AV、XDR软件等,对该样本进行详细分析,该组织正处于发展阶段,通过肉鸡控制大量主机,从而进行网络违法犯罪活动。

详细分析

1.样本的编译时间为2024年5月23日,如下所示:

2.从远程服务器上下载恶意文件,如下所示:

3.下载过程,如下所示:

4.如果下载失败,则弹出下载失败的提示,如下所示:

5.将服务器上下载的恶意文件,保存到C:\ProgramData目录3.TXT,如下所示:

6.将下载的恶意文件加载到内存中并执行,如下所示:

7.跳转执行加载到内存中的恶意文件代码,如下所示:

8.恶意代码先异或解密下面的代码,如下所示:

9.解密之后的代码,如下所示:

10.获取相关函数地址,如下所示:

11.分配相应的内存空间,如下所示:

12.将之前解密出来的Payload数据拷贝到分配的内存空间,如下所示:

13.拷贝完成之后,如下所示:

14.解密出来的Payload相关的导出函数,如下所示:

15.设置分配内存空间的属性,如下所示:

16.抺去了PE文件前面0x1000大小的内容,如下所示:

17.然后跳转执行Payload模块的入口点代码执行,如下所示:

18.Payload模块主函数代码,如下所示:

19.判断进程是否具有管理者权限,如下所示:

20.判断相应的目录是否存在,不存在则创建相应的目录,如下所示:

21.判断是否存在相关的安全软件,获取需要下载的URL信息,如下所示:

22.从网上下载这些URL文件到创建的目录文件下,如下所示:

23.下载完之后的文件目录,如下所示:

24.再把自身的文件也拷贝到该目录下,如下所示:

25.拷贝完成之后的目录文件列表,如下所示:

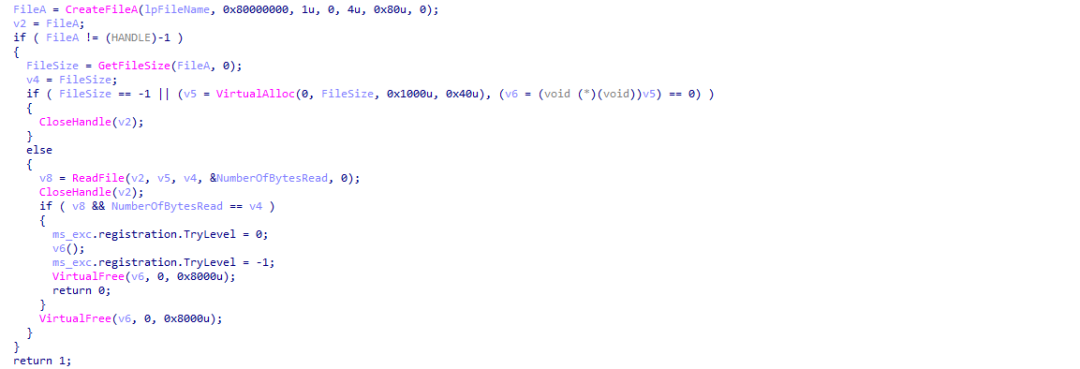

26.读取目录下的4.txt文件内容到分配的内存空间当中,如下所示:

27.跳转执行4.txt恶意代码,如下所示:

28.4.txt恶意代码与前面分析的shellcode代码结构相似,前期先异或解密下面的代码,然后分配相应的内存空间,将Payload代码拷贝到内存空间当中,如下所示:

29.拷贝完成之后,再抺掉前0x1000字节,然后跳转执行该Payload入口点代码,如下所示:

30.该Payload主要任务就是创建计划任务自启动项,如下所示:

31.创建的计划任务自启动项,如下所示:

32.下载的1.sys程序是Zemana反恶意软件内核驱动程序,可以利用该驱动漏洞通过BYVOD技术结束安全软件,如下所示:

33.相关的控制码代码,如下所示:

详细的技术分析,可以参考这篇文章:

https://voidsec.com/reverse-engineering-terminator-aka-zemana-antimalware-antilogger-driver/

相关的代码,可以参考:

https://github.com/VoidSec/Exploit-Development/tree/master/windows/x64/kernel/Zemana_AntiMalware_AntiLogger

34.下载的2.txt的恶代码与4.txt恶意代码结构相似,解密出来的恶意代码,如下所示:

35.然后跳转到解密出来的Payload代码处,遍历安全软件进程,如下所示:

36.相关的安全软件列表,如下所示:

37.判断目录下的驱动程序是否存在,然后加载调用驱动,如下所示:

38.然后调用驱动程序结束相关的安全软件,如下所示:

39.相关的调用码ID号为0x80002048,如下所示:

40.主程序设置注册表自启动项,如下所示:

41.获取剪切版内容,保存截屏信息,如下所示:

42.与远程服务器IP为154.19.70.72通信,如下所示:

威胁情报

总结结尾

最近一两年黑产团伙非常活跃,主要通过钓鱼攻击的方式对受害者进行攻击,然后再安装远控后门,控制受害者主机,然后再进行相关的网络犯罪活动,这些黑产组织不断的更新自己的攻击技术,需要持续关注。

如有侵权请联系:admin#unsafe.sh