第一个漏洞点是未授权,常见的未授权漏洞发现思路之一是,在burp中将cookie清楚,看是否能够正常使用功能点,

当然,也可以使用两个浏览器,一个浏览器登录账号,另一个不登录来测试,

那么水平越权就可以使用两个浏览器,两个浏览器分别登录不同的账号,拿到不同账号的对应uid或者id进行深入测试

766w数据量

经过简单的测试,发现很多单位的邀请码就是该单位名字的拼音缩写。

比如:山***的是:s*dx;河*科技**的是:h*kjdx。*山**的是:*sdx。这样就能随意加入任意单位

我们测到了目标站,也就是中国**大学,那么此时一一类比,它的邀请码就是zg**dx

我们通过邀请码进入此组织后,发现我居然直接就是超级管理员权限

直接进入后台,如图所示,可以猜测得出,对于弱邀请码进入的直接就是学生权限+超级管理员权限。

首页-》读者管理

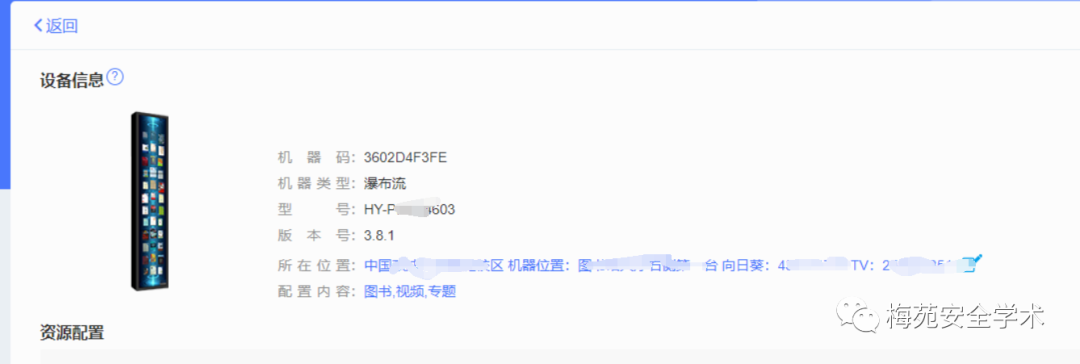

来到终端配置

可以配置机器

进入到设置-》抓包-》单位基本信息

发现如下数据包

泄露了全部管理员的用户名+密码

passsword字段是密码的hash值

泄露了全站管理员的密码

可以发现共有3000+人员信息,但是手机号码都打上*号了

随便找个人

点击编辑,抓包

发现了完整的手机号码

因此泄露3000+人员姓名+手机号码

水平越权修改他人日志+存储型XSS扩大危害,可大规模盗取cookie

进入到如下个人主页中

可以看到

我们一共写了三条日志

我们发现了id可以遍历,这是个正常功能,

但是我们在修改日志时,id参数可以控制,我们尝试发现存在水平越权,可以修改他人的日志

结合存储型XSS,

存在waf,使用到了%0A绕过,a标签替换,javascript伪协议绕过,confirm替换,这种绕过方式可以过部分waf

最终的xss的payload如下:

<a href="javascript:confirm(document.cookie);">test</a>经过url转码以及添加%0a后:

%3Ca%20href%3D%22javas%0Acript%3Aconfirm(document.cookie)%3B%22%3Etest%3C%2Fa%3E可以批量打cookie,盗取cookie上线,危害巨大

尝试改一个

id=74001并不是我们写的

先将内容复制先来,一会证明危害后,将其复原

修改成功

护理管理

护理伦理学选择题 - DAYTOY的文章 - 知乎 https://zhuanlan.zhihu.com/p/149488819

刷新查看

证明危害,七万多条日志均可使用burp批量插入,后果不堪设想,防止黑客利用批量盗取cookie,建议高危

将其内容修改回来,以免对小姐姐造成影响

未授权

泄露经纬度,详细地址,用户的uid,用户名,更新时间

https://*.*.*.com/data/*/user/detail?id=123456

福利视频

笔者自己录制的一套php视频教程(适合0基础的),感兴趣的童鞋可以看看,基础视频总共约200多集,目前已经录制完毕,后续还有更多视频出品

https://space.bilibili.com/177546377/channel/seriesdetail?sid=2949374

技术交流

技术交流请加笔者微信:richardo1o1 (暗号:growing)

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

往期回顾

1.弱邀请码建议修改,建议学校不要使用拼音首字母当邀请码,建议随机生成邀请码,而且,不要放在官网,因为官网谁都能访问到的,不只自己学生

尤其是一些权限高的邀请码,不要使用弱邀请码或者挂官网

2.对于通过邀请码进来的身份,以最小权限原则,比如访客权限!!!

3.至少不能直接就给超级管理员权限,太离谱了

4.身份证件号码最好数据库查询返回时,只要不是管理员权限就不要返回全部的身份证号码

以130211**0016

或者130211**

在数据不失真的前提下进行匿名化

比如k-匿名、l-多样性、t-邻近匿名化处理

这种针对隐私保护做出匿名化处理,哪怕通过漏洞或者弱邀请码,弱口令泄露了,也危害不大,而不是明文回显

不只身份证,手机号等也建议在不失真的情况下进行匿名化处理

如有侵权请联系:admin#unsafe.sh