研究人员对近期新冠病毒主题的攻击活动进行了总结。

2月1日——利用新冠病毒传播恶意软件

安全研究人员发现有攻击者利用新冠病毒疫情来吸引普通用户的注意,以传播恶意软件。

https://securityaffairs.co/wordpress/97127/cyber-crime/cybercrime-exploits-coronavirus.html

2月25日——韩国发现疫情实时感染恶意查询程序

Est安全研究人员发现有伪装为新冠病毒实时状态的查询程序来传播恶意代码。

https://securityaffairs.co/wordpress/98420/malware/south-korea-corona-19.html

2月26日——利用新冠病毒的新网络攻击

Cybaze Yoroi的研究人员发现一款利用人们对COVID-19的兴趣传播恶意软件的攻击活动。

https://securityaffairs.co/wordpress/98484/malware/covid-19-hacking-campaign.html

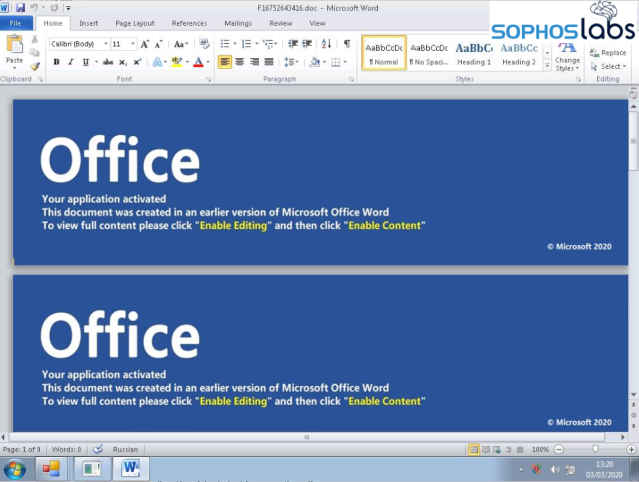

3月6日——TrickBot利用伪造的WHO新冠病毒邮件攻击意大利

Sophos研究人员发现有攻击者利用新冠病毒疫情来传播附有TrickBot恶意软件的垃圾邮件。打开垃圾邮件附件后,如果启用了宏,word文档就会展示一个要求接收者启用编辑和内容的消息。如果没有启用宏,就会执行VBA脚本,并最终创建一个单独的JS文件来解码和执行恶意payload,然后使用WSH可执行文件来加载恶意payload。

https://news.sophos.com/en-us/2020/03/04/trickbot-campaign-targets-coronavirus-fears-in-italy/

3月8日——利用新冠病毒主题垃圾邮件传播FormBook恶意软件

研究人员发现有黑客利用新冠病毒主题垃圾邮件传播一个恶意软件下载器,该下载器会传播FormBook信息窃取木马恶意软件。

https://securityaffairs.co/wordpress/99156/cyber-crime/coronavirus-spam-campaign.html

3月12日——黑客使用武器化的地图来传播恶意软件

WHO在发布COVID-19大规模爆发后,黑客就可开始利用它来盈利了。黑客利用用户对COVID-19疫情感染地图的关注,诱使用户下载一个显示疫情地图的恶意应用。用户下载应用后,就会显示一个看似可信的GUI。执行后,GUI窗口就会从Johns Hopkins网站加载信息,而恶意软件会在后台运行。恶意软件运行后可以窃取信息和金融数据,并在暗网出售。

WHO在发布COVID-19大规模爆发后,黑客就可开始利用它来盈利了。黑客利用用户对COVID-19疫情感染地图的关注,诱使用户下载一个显示疫情地图的恶意应用。用户下载应用后,就会显示一个看似可信的GUI。执行后,GUI窗口就会从Johns Hopkins网站加载信息,而恶意软件会在后台运行。恶意软件运行后可以窃取信息和金融数据,并在暗网出售。

3月13日——APT黑客发起COVID-19主题的攻击

3月13日,研究人员发现俄罗斯APT组织发起了COVID-19主题的攻击活动,利用COVID-19来引诱用户来感染目标。

3月13日—— BlackWater利用新冠病毒进行传播

BlackWater是一款利用Cloudflare Workers作为C2通信的恶意软件,近期研究人员发现一款名为BlackWater的后门软件称可以提供关于COVID-19的信息来进行传播。

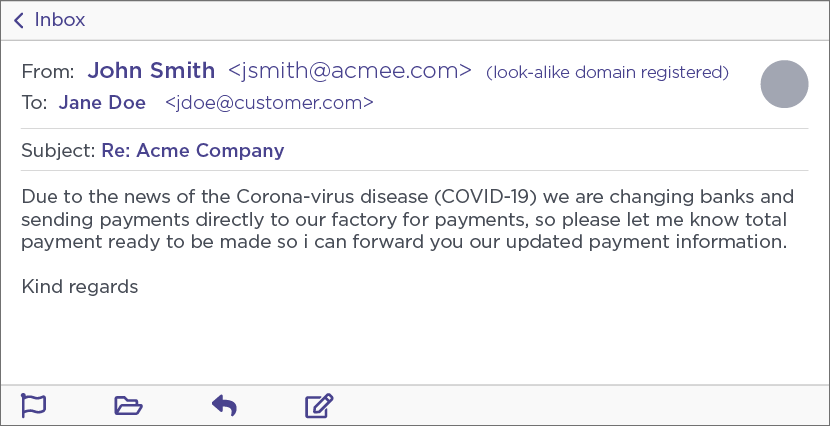

3月15日——Noooo发起新冠病毒主题的BEC攻击

专注BEC攻击的犯罪分子Noooo开始在攻击活动中使用新冠病毒主题的垃圾邮件。

https://securityaffairs.co/wordpress/99669/cyber-crime/bec-coronavirus-themed-attacks.html

本文翻译自:https://securityaffairs.co/wordpress/99156/cyber-crime/coronavirus-spam-campaign.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh