2024-6-19 15:12:12 Author: mp.weixin.qq.com(查看原文) 阅读量:2 收藏

特别关注

多家银行机构因数据治理问题被处罚

日前,国家金融监督管理总局网站发布的国家金融监督管理总局宁波监管局行政处罚信息公开表显示,浦发银行宁波分行、农业银行宁波分行、徽商银行宁波分行三家银行因数据治理存在缺陷、数据治理不到位等多项违法违规情况受到监管处罚,罚金总额超过700万元。以下是具体处罚信息:

原文链接:

https://mp.weixin.qq.com/s/DvVBMkkJSTrx4M8dAA10Bg

150名在缅甸实施跨境电信网络诈骗的犯罪嫌疑人被移交我方

近日,公安部强化与缅甸相关执法部门的警务执法合作,推动开展打击行动,成功捣毁10个位于大其力地区的电诈窝点,抓获150名实施跨境电信网络诈骗的中国籍犯罪嫌疑人,其中网上在逃人员14名。目前,全部犯罪嫌疑人及涉案物品已通过云南西双版纳打洛口岸移交我方。

去年以来,为坚决遏制缅北涉我电信网络诈骗犯罪多发高发态势,公安部持续深化与缅甸相关执法部门的警务执法合作,联合开展了一系列打击行动,累计4.9万名中国籍涉诈犯罪嫌疑人被成功抓获并移交我方。受打击行动震慑,一些电信网络诈骗分子向大其力等地分散转移。近日,在公安部大力推动下,缅甸相关执法部门在大其力地区成功抓获150名中国籍电信网络诈骗犯罪嫌疑人。经查,该批犯罪嫌疑人藏匿于大其力地区一处电诈园区内,冒充军人通过交友方式实施虚假投资理财诈骗。目前,公安部已部署贵州公安机关将犯罪嫌疑人押回,全力开展案件侦办工作。

原文链接:

https://www.mps.gov.cn/n2253534/n2253535/c9621549/content.html

热点观察

罗切斯特理工学院推出网络威胁情报中的LLM开发测试基准

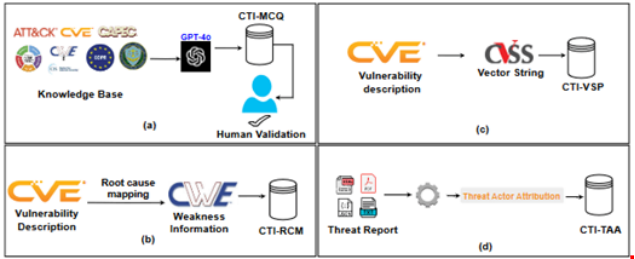

最近,来自(RIT)的一组研究人员推出了CTIBench,这是第一个专门针对评估大语言模型(LLM)在网络威胁情报(CTI)应用中的性能的基准测试。CTIBench由四个模块组成:网络威胁情报多项选择题(CTI-MCQ)、网络威胁情报根本原因映射(CTI-RCM)、网络威胁情报漏洞严重性预测(CTI-VSP)和网络威胁情报威胁参与者归因(CTI-TAA)。

研究人员表示,LLM有可能通过增强处理和分析大量非结构化威胁和攻击数据的能力,使安全分析师能够利用比以往更多的情报来源,从而彻底改变CTI领域。然而,LLM容易出现幻觉和文本误解,特别是在特定的技术领域,这可能导致模型缺乏真实性。这需要仔细考虑在CTI中使用LLM,因为它们的局限性可能导致它们产生虚假或不可靠的情报。如果这些情报被用于处理实际的网络威胁,可能会造成灾难性的后果。

研究人员指出,尽管市面上已有一些针对LLM的通用基准,但这些要么过于笼统无法客观评估网络安全应用,要么过于专一无法应用于网络威胁情报领域。因此,他们开发了CTIBench,希望为这一领域提供一个标准化的评估工具。在CTIBench的建立过程中,研究团队整合了多个权威的CTI来源,如NIST网络框架、Diamond模型、GDPR等,创建了一个丰富的知识数据库。他们还利用GPT-4生成了多项选择题的最终列表,并对其进行了手动评估和验证。研究人员表示,通过CTIBench,为研究提供了一个强大的工具,通过自动化安全警报的分类和分析来加速事件响应,能够专注于关键威胁并缩短响应时间。

原文链接:

https://www.infosecurity-magazine.com/news/testing-benchmark-llm-cyber-threat/

2024年第一季度全球SASE市场收入增长23%

根据Dell'Oro集团最新调研数据显示,全球安全接入服务边缘(SASE)市场在2024年第一季度收入增长23%,其中Zscaler、思科和Palo Alto Networks等公司居于领先地位。该市场研究报告显示,全球SASE市场(结合SD-WAN和安全服务边缘(SSE)技术)连续第四个季度超过20亿美元大关;2024年第一季度是SASE市场连续第17个季度实现20%以上增长,该增长得益于SSE和SD-WAN两个细分市场均实现超过20%的收入增长。

戴尔奥罗集团企业网络和安全高级研究总监Mauricio Sanchez表示,全球企业越来越倾向于采用全面的SASE解决方案,来应对远程工作和云集成的复杂性。北美继续保持最大的收入贡献者地位,占全球市场的一半以上。但欧洲、中东、非洲(EMEA)和亚太(APAC)等地区的增长速度更快,表明SASE解决方案在全球范围内的采用正在不断扩大。

原文链接:

https://www.sdxcentral.com/articles/analysis/sase-market-revenue-surges-in-q1-zscaler-takes-lead/2024/06/

网络攻击

SolarMarker恶意软件利用搜索引擎工具发起在线诱骗攻击

近日,SOC 分析师发现了一种针对在Bing搜索团队建设相关内容的用户的恶意软件攻击。据报告,这种攻击利用了SolarMarker恶意软件,通过冒充合法的招聘网站将用户重定向到恶意网站,诱骗他们下载看似无害的文档。一旦下载,这些文件实际上包含了SolarMarker恶意软件的有效载荷。在执行时,它会部署额外的恶意组件,包括StellarInjector和SolarPhantom,进一步破坏受感染系统。SolarMarker此次改变了策略,将后门隐藏在AES加密文件的资源部分,而不是直接嵌入代码中。执行后,初始有效负载会显示虚假错误消息,并建立与两个命令和控制(C2)服务器的连接。攻击者随后交付了StellarInjector有效载荷,将SolarPhantom注入SearchIndexer.exe进程,窃取信息并实现隐藏虚拟网络计算(hVNC)功能。

根据分析,这种恶意软件的目标是Windows 10 x86系统,并且权限有限。它会提取Firefox浏览数据,并利用RSA公钥进行潜在的加密或验证,将窃取的数据存放在以10位值命名的临时文件夹中。值得注意的是,这个初始有效载荷使用了来自DigiCert和GlobalSign的两种不同证书。eSentire的威胁响应部门(TRU)于2024年4月调查了此次SolarMarker感染,发现它源于对在Bing上搜索团队建设相关内容的用户的有针对性的偷渡式下载诱骗。攻击者通过冒充合法网站,如Indeed招聘平台,引导用户访问恶意网站并下载恶意文件。这次攻击凸显了SEO中毒的使用、冒充合法网站的虚假网站,以及用户保持警惕和及时更新软件的重要性。

原文链接:

https://cybersecuritynews.com/malicious-search-solarmarker-malware/

攻击者利用合法网站传播BadSpace Windows后门程序

根据网络安全公司G DATA的最新报告,黑客利用被入侵的合法网站作为传播渠道,通过伪装成浏览器更新的手段,向用户投放了一种名为“BadSpace”的Windows后门程序。这种多阶段的攻击链涉及到被感染的网站、命令控制服务器,有时还包括虚假的浏览器更新界面以及恶意的JavaScript下载程序,最终目的是将BadSpace后门部署到受害者系统中。

这种攻击手法的关键在于首次访问被入侵网站的用户,攻击者会利用网站注入的代码收集访问者的设备信息、IP地址、浏览器信息和地理位置等数据,通过HTTP请求上传到预设的域名服务器。随后,服务器会向用户返回一个伪造的Chrome浏览器更新弹窗,诱使用户下载安装,从而完成后门程序的交付。此次活动使用的命令控制服务器与一种名为“SocGholish”或“FakeUpdates”的已知JavaScript下载程序恶意软件存在关联,这种恶意软件也通过同样的传播方式进行传播。BadSpace除了具备反沙箱检测和计划任务持久化等功能外,还能够执行一系列恶意操作,包括收集系统信息、截屏、使用cmd.exe执行命令、读写文件以及删除计划任务等。随着这种以被入侵网站和虚假浏览器更新为诱饵的攻击手法越演越烈,网络安全公司eSentire和Sucuri近期也先后发出了相关警告,提醒用户提高警惕。

原文链接:

https://thehackernews.com/2024/06/hackers-exploit-legitimate-websites-to.html

知名暗网交易平台"帝国市场"运营者被起诉,涉案金额超4.3亿美元

近日,美国联邦调查机构起诉了两名男子:托马斯·帕维(Thomas Pavey,又名Dopenugget)和雷海姆·汉密尔顿(Raheim Hamilton,又名Sydney和Zero Angel) ,指控他们在2018年至2020年期间运营了暗网市场“帝国市场”(Empire Market)。根据起诉书,这两人为该平台上超过430万笔、总值逾4.3亿美元的非法交易提供了便利。起诉书指控他们涉及毒品交易、计算机欺诈、使用未经授权的设备进行欺骗、伪造货币以及洗钱等多项罪行,最高可判处终身监禁。

据悉,帕维和汉密尔顿此前曾在另一个暗网市场AlphaBay上销售假冒美元,随后于2018年创建了帝国市场。该市场提供各种非法商品,如毒品、假冒商品、恶意软件和被盗信用卡信息,允许使用比特币、门罗币和莱特币等加密货币进行交易,市场在2020年突然关闭,用户无法从托管账户中提取资金。在调查中,当局查封了价值7500万美元的加密货币、现金和贵金属。

原文链接:

https://securityaffairs.com/164619/deep-web/empire-market-owners-charged.html

洛杉矶公共卫生部门遭遇网络攻击,或泄露20万用户隐私信息

据悉,洛杉矶公共卫生部(DPH)遭遇了一起严重的数据泄露事件,影响了超过 20万人。据该部门透露,在2024年2月19日至2月20日期间,黑客通过网络钓鱼手段获取了53名公共卫生员工的登录凭据,从而窃取和泄露了超过20万人的个人信息。被泄露的信息可能包括受影响个人的姓名、出生日期、诊断、处方信息、病历编号、医疗保险信息、社会保障号码以及其他财务信息。DPH 正在通过邮件通知受影响的个人,并已向联邦卫生与公众服务部民权办公室等机构进行了报告。该部门表示,目前无法确认是否有任何被泄露的信息被实际访问或滥用。作为应对措施,DPH 已实施了多项增强功能,以降低未来遭受类似网络攻击的风险,同时也为符合条件的受影响个人提供免费的信用和身份监控服务。

原文链接:

https://securityaffairs.com/164585/data-breach/la-countys-department-of-public-health-dph-data-breach.html

产业动态

Meta暂停在欧洲使用用户数据训练AI模型

日前,科技巨头Meta(Facebook母公司)宣布,将暂停在欧洲地区训练AI系统的计划,并且暂时不会在该地区推出 Meta AI。Meta原计划利用欧洲用户在Facebook和Instagram上公开分享的内容,来训练其大型语言模型(LLMs)。Meta表示,将寻找更加透明的训练方法,并提供比行业同行更易于控制的隐私保护机制。根据英国《数据保护法》和欧盟的《通用数据保护条例》(GDPR),Meta一直声称有合法权利在"正当利益"的法律依据下收集和使用这些数据。

但爱尔兰数据保护委员会(DPC)代表欧洲数据保护机构对此表示了担忧,并要求Meta推迟这一计划。11个欧洲国家的隐私倡导组织Noyb也提出了投诉,要求各自的数据保护机构在计划于本月底生效前阻止这一举措。在面临压力下,Meta最终宣布将暂停在英国和欧盟地区推出这一AI训练计划。尽管Meta与欧盟监管机构存在分歧,但爱尔兰DPC和英国信息专员办公室(ICO)均欢迎此决定,DPC表示将继续与Meta就这一问题进行交流。ICO执行总监Stephen Almond表示,充分利用生成式AI需要公众相信他们的隐私权得到尊重,他们将继续监控主要生成式AI开发商,确保英国用户的信息权利得到保护。

原文链接:

https://www.itpro.com/security/data-protection/meta-delays-plans-to-train-ai-using-european-user-data

如有侵权请联系:admin#unsafe.sh