1.背景

腾讯安全科恩实验室(以下简称“腾讯科恩”)持续基于多源数据的威胁情报分析以及系统自动化方式,追踪捕获基于钓鱼样本的攻击事件。近日腾讯科恩发现了使用某开源远控程序进行的钓鱼攻击,随后以该开源工具中内置的SSL数字证书进行挖掘,进一步发现了利用博彩工具为诱饵进行钓鱼的黑产团伙。

腾讯科恩在日常情报运营过程中,发现了通过社交聊天软件投递的名为"公司法人资料.exe"钓鱼文件,分析确认其使用了某安全研究人员开源的远程控制程序DCRat。该程序被控端与C2进行通信时采用了SSL加密的方式,并且黑客在构造钓鱼样本时直接使用了程序开发者内置的电子证书。腾讯科恩从该SSL证书中提取特征指纹并录入IDS规则库,对现网可疑样本在沙箱中产生的网络流量进行检测,发现了更多同类型的VenomRAT钓鱼攻击。其中存在大量将远控木马打包在线博彩工具文件中进行钓鱼攻击的样本,疑似与博彩黑产团伙有关联。

2.技术分析

钓鱼文件信息:

压缩包名 | 公司法人资料.rar |

子文件名 | 公司法人资料.exe |

md5 | 6a2b364d8eaa498d46958b8104e047f9 |

大小 | 26730496 |

类型 | PE |

发现时间 | 2024-06-11 16:58:31 |

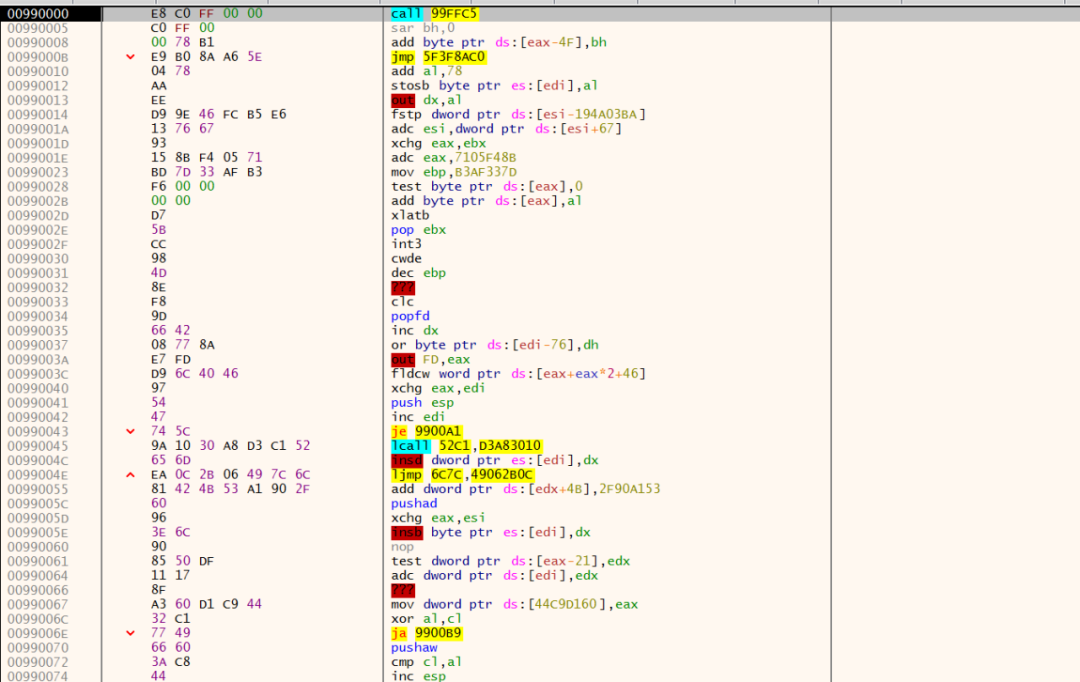

母体样本下载shellocde,加载入内存并跳转到入口处执行。

shellcode代码在内存中加载远控木马。

对shellcode加载的木马进行分析后确认其为开源远控程序DCRat(https[:]//github.com/qwqdanchun/DcRat),该远控木马基于.NET编写,并且对部分代码进行了高度混淆。

经过对比发现该远控程序与另一款开源远控工具AsyncRAT非常相似,因此部分杀毒软件也会将其识别为AsyncRAT。AsyncRAT也是一种基于.NET开发的远程访问工具 (RAT),可以通过SSL加密连接远程监控和控制其他计算机。

https[:]//github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

跟踪远控木马与C2通信过程发现网络流量中包含"DCRat By qwqdanchun1.0"特殊字符串。

进一步分析发现字符串存放于SSL加密通信的身份认证证书中,解析出证书主体名称信息如下:

RDNSequence item: 1 item (id-at-commonName=**企业管理)

RDNSequence item: 1 item (id-at-organizationalUnitName=qwqdanchun)

RDNSequence item: 1 item (id-at-organizationName=DcRat By qwqdanchun)

RDNSequence item: 1 item (id-at-localityName=SH)

RDNSequence item: 1 item (id-at-countryName=CN)

将该证书特征添加至IDS规则,在科恩沙箱中发现了更多使用相似SSL证书通信的VenomRAT钓鱼攻击样本。

相似证书主体名称信息:

RDNSequence item: 1 item (id-at-commonName=VenomRAT Server)

RDNSequence item: 1 item (id-at-organizationalUnitName=qwqdanchun)

RDNSequence item: 1 item (id-at-organizationName=VenomRAT By qwqdanchun)

RDNSequence item: 1 item (id-at-localityName=SH)

RDNSequence item: 1 item (id-at-countryName=CN)

部分钓鱼文件以在线赌博相关工具为主题进行命名,疑似与在线博彩黑产团伙有关联。

| md5 | 文件名 | 出现时间 |

4ce199e39d3e7ddf035e3965331ad934 | 获取帐号今日结果.exe | 2024/5/27 7:30:56 |

6fc1c7d643c5d4b8812fd41d84ac7f43 | 只要有赢买的金额返回恢复第一轮的金额,指定连续输多少钱返回恢复第一轮的金额,最近的号码,前后自定007,100组.exe | 2024/6/4 13:34:44 |

6d0a6d867176b81d973104bd05bf5588 | 百家乐6.12最新.exe | 2024/6/12 23:16:00 |

1a55b1b8e06b4f913ec1058b79d6c634 | 百家乐多线程 - 直播间.exe | 2024/6/15 7:33:02 |

c93cb466cd43daeb626f46a82e0c8f4d | 5分钟客户端.exe | 2024/6/15 22:49:38 |

64ad72f11bcef0388b910ccab8d053e4 | sg对子上面开的号码,没有到达买的号码数量就等,多组.exe | 2024/6/15 23:24:13 |

164e4c5b332cc56cfa830ceb3bb0cc69 | sg指定多期开的号码开始买, 新号老号,期期滚多组.exe | 2024/6/16 20:14:54 |

这些钓鱼样本运行后会释放在线赌博工具和VenomRAT远程控制木马,相关"玩家"在使用赌博工具的同时,电脑也会被黑客远程控制。

钓鱼样本启动在线赌博投注工具:

释放VenomRAT远程控制木马程序:

VenomRAT与DCRat、AsyncRAT采用相同的加密通信方式,在代码结构上面也十分相似,已有安全人员分析推测他们属于同源RAT。

相关IOC

| 4ce199e39d3e7ddf035e3965331ad934 |

| 146a272a90a1aecbec61b2cebd11878c |

| 9a688e18717ffd4906d03d2bee518591 |

| 4be3faf962aeccdded46157b294bf623 |

| 6fc1c7d643c5d4b8812fd41d84ac7f43 |

| 8efd17733a1c83b43c44061c64b17f86 |

| e25d93e480466db7a712f079dee122c1 |

| 768e30ede32fa0d409387bda33126f5c |

| ebec9739504e7f222b2cd1c8d9ba3d09 |

| 6d0a6d867176b81d973104bd05bf5588 |

| 09f13e9dc99d18e59cb19379123e939b |

| a1db4653f9024c88e66164cff236d72d |

| 5b215baf92a8e09cf3632b1767e6494e |

| 0828145ada2defb307def6e1f9356287 |

| 5477db85d8176f46b0e7f060580ef1f6 |

| 2435ef2414fcf616da97999a95ec4bd8 |

| 91504e706d188fc160575ea92b8ad19a |

| f442b7cc305e767cdd0209f15f599772 |

| 1ebc277fc5893971a3c010fe7cbf644f |

| 1a55b1b8e06b4f913ec1058b79d6c634 |

| 9294d30b0956e271830906085570a8e6 |

| d75295174647eea8e6061225638a14ef |

| cd2ee3b235441e43342ffd98239c783f |

| fb3467549a8fd973801d69720903f7ee |

| d21921f526ef162284d462da5d62f522 |

| c93cb466cd43daeb626f46a82e0c8f4d |

| 64ad72f11bcef0388b910ccab8d053e4 |

| 39f077455dffa3ad053be3c4dbea73e6 |

| 164e4c5b332cc56cfa830ceb3bb0cc69 |

| 5e1e91045be6d9753df915956e934b2b |

| 6a2b364d8eaa498d46958b8104e047f9 |

| b7d579e26b673c6866c448e6af708515 |

| 4dbccc69cb09bbefee39e60f996d1949 |

| 2a6ba8d9ee0625eb58aa3a1eb2cfcaaf |

| 906726ddf0e61919d51be2e46c57f384 |

| 6dd9a17f77d8693293ccdbe32b14fe86 |

| 72069e37855040d1ea1358ea5789f5eb |

| 17081f5bd50d12d0fa90deef817b193f |

| 7db09ab396b86c52827a991e0cc030d1 |

| 0a060b59661a27c6447d6558ceaa551d |

| 01e8166ca7d902c56f21aea8149548f1 |

| 9dafe89d743bd52a5c2573fa3f39d58b |

| d0a3e7054f2ff856ee598e9d7a1104d9 |

| de381cb11556f388e5326ff8cd3a4002 |

| de25323b34a022cd2b54ee8f71f13d86 |

| 83284925ebdb49738959baae44f16c56 |

| 16fe25f1808ec61c7e7e96dec85ac5de |

| 86c954089ee9f19bd312d32911164a0a |

| 5e971927102afd6a181112b4e957ee20 |

| b121e0ca9a011f3187434f405e940368 |

| 6f169e0204c4c55a54bc3afd72210f25 |

| 27e3ee8c3aa802cbce80d6508e45da80 |

| 039f2c3fabb6110a1c3fce600c798321 |

| fec5ca2f222b61345e3f3c7f6f375cbd |

Domain:

| allay.x3322[.]net |

| webwhatsapp[.]cc |

| 106.54.204.119[:]5050 |

| 154.12.93.14[:]1153 |

| 192.197.113.223[:]65503 |

| 194.26.192.154[:]4449 |

| 123.99.200.147[:]4449 |

| 154.12.93.14[:]1527 |

| 111.230.96.32[:]8848 |

| 154.12.93.14[:]18848 |

| 103.30.78.218[:]80 |

| 94.156.65.121[:]8848 |

| 111.6.42.7[:]22134 |

| 157.20.182.102[:]4449 |

| 94.156.66.48[:]4449 |

| 123.56.8.218[:]9215 |

| 91.92.246.67[:]4790 |

| 156.238.227.48[:]1153 |

| 49.247.174.37[:]49564 |

| 47.242.231.229[:]65503 |

| 37.120.141.144[:]5903 |

| 47.242.70.176[:]8848 |

| 47.242.231.229[:]65503 |

| 45.92.1.7[:]7000 |

| 8.217.140.110[:]65503 |

参考链接:NET环境下的多款同源RAT对比

产品体验

如有侵权请联系:admin#unsafe.sh