2024-6-24 15:0:34 Author: www.securityinfo.it(查看原文) 阅读量:7 收藏

CERT-AGID 15 – 21 Giugno 2024: ben 48 campagne malevole e 5 famiglie di malware colpiscono l’Italia

Giu 24, 2024 Attacchi, Intrusione, Malware, News, Phishing, Vulnerabilità

Nel corso di questa settimana, il CERT-AGID ha identificato e analizzato 48 campagne malevole nel contesto italiano di sua competenza. Di queste, 36 erano specificamente mirate a obiettivi italiani, mentre le restanti 12 erano di natura generale ma hanno comunque avuto un impatto sull’Italia. Il CERT-AGID ha così fornito ai suoi enti accreditati 597 indicatori di compromissione (IOC) rilevati.

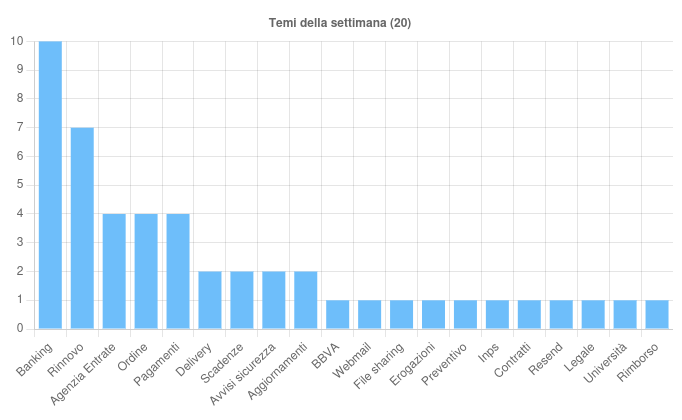

I temi più rilevanti della settimana

Questa settimana sono stati sfruttati 20 temi per veicolare campagne malevole sul territorio italiano.

Tra questi spicca il tema del Banking, ricorrente nelle campagne di phishing rivolte principalmente a clienti di istituti bancari italiani come Intesa San Paolo, UniCredit, PosteItaliane e servizi di pagamento come PayPal. Questo tema è stato inoltre utilizzato per diffondere il malware FormBook attraverso allegati a email che sembravano provenire da Intesa San Paolo.

Il tema del Rinnovo è stato sfruttato per campagne di phishing che coinvolgono Aruba e McAfee, facendo leva su un presunto mancato rinnovo dell’account.

Il tema dell’Agenzia delle Entrate è stato utilizzato per campagne di phishing mirate al furto di credenziali, simili a quelle osservate a febbraio 2024, mirate a diffondere il malware DanaBot.

Sono poi state osservate campagne di phishing adattivo che simulano comunicazioni dalla Corte Suprema di Cassazione e minacciano il congelamento dei conti bancari. Gli altri temi sono stati impiegati per diffondere varie campagne di malware e phishing.

Fonte: CERT-AGID

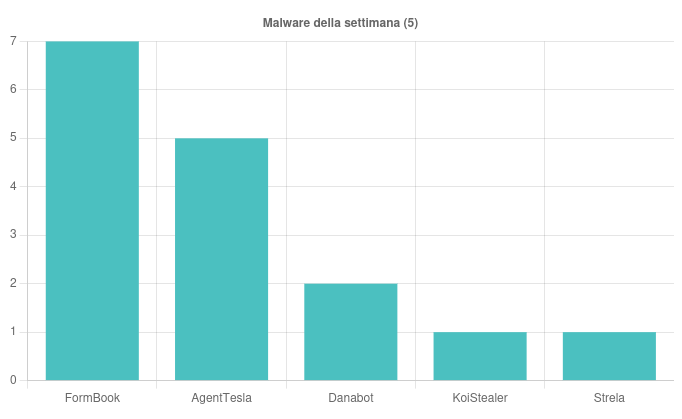

Malware della settimana

Durante la settimana sono state individuate cinque famiglie di malware che hanno colpito l’Italia. Di seguito, le seguenti campagne di particolare rilievo.

Cominciamo con FormBook, del quale sono state individuate sette campagne, quasi tutte italiane, che hanno utilizzato vari temi tra cui “Pagamenti” e “Ordine”, veicolate tramite email con allegati RAR, IZH, DOCX, XLS e R01.

Proseguiamo con AgentTesla, del quale sono state rilevate cinque campagne, di cui tre italiane e due generiche, con temi come “Delivery”, “Pagamenti”, “Ordine” e “Banca BBVA”, diffuse tramite email con allegati GZ, RAR e IMG.

Del succitato DanaBot sono state scoperte due campagne ben strutturate che sfruttano il tema “Agenzia delle Entrate”, diffuse tramite email con allegato ZIP. La mail malevola comunica un’irregolarità nel quadro RW della dichiarazione dei redditi.

Lo ZIP, protetto da una password fornita nel testo della mail, contiene un file HTML che insulta in italiano se l’IP è censito in blocklist e rimanda a una finta pagina dell’Agenzia delle Entrate, da cui si avvia il download automatico di un file JavaScript. Questo JS effettua una richiesta HTTP GET e il contenuto della risposta viene scritto in un EXE, che rappresenta il malware DanaBot finale.

È stata poi rilevata una campagna generica a tema “Resend” basata su KoiStealer, che utilizza un dominio italiano per rilasciare il payload iniziale. La catena dell’infezione segue il percorso LNK > ZIP > JS > PS1.

Infine, il CERT-AGID ha osservato una campagna italiana a tema “Pagamenti” basata su Strela, che veicola un malware tramite email con allegato ZIP contenente un file JS.

Fonte: CERT-AGID

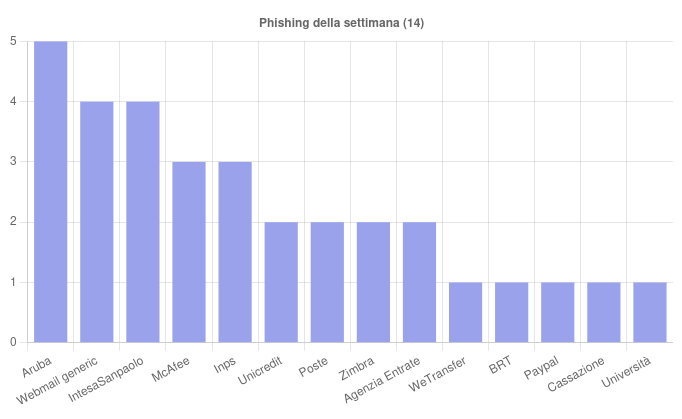

Phishing della settimana

Oltre 13 brand sono stati coinvolti nelle campagne di phishing della settimana. Tra questi, le campagne a tema Aruba e Intesa San Paolo si distinguono per quantità, ma particolare attenzione va riservata alle campagne di phishing e smishing a tema INPS, nonché alle già citate campagne di phishing contro l’Agenzia delle Entrate e la Corte Suprema di Cassazione, a causa della loro pericolosità.

Fonte: CERT-AGID

Formati e canali di diffusione

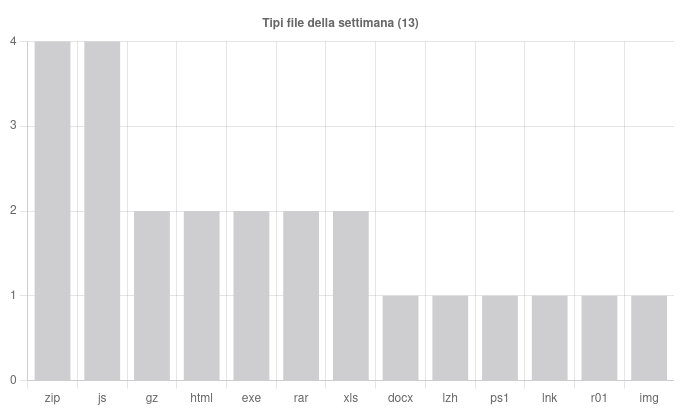

I tipi di file utilizzati questa settimana sono ben 13, e vedono in ZIP e JS in prima posizione con 4 impieghi ciascuno. A quota 2 troviamo GZ, HTML, EXE, RAR e XLS, mentre con un solo impiego abbiamo DOCX, LZH, PS1, LNK, R01 e IMG.

Fonte: CERT-AGID

Relativamente ai canali di diffusione, le email sono stato usate 43 volte e gli SMS 5 volte.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh