本文3429字 阅读约需 9分钟

IDC不久前发布数据显示,2023年,中国网络安全硬件产品市场规模达到225亿人民币,到2027年,中国网络安全硬件市场规模将达到364亿人民币。这其中,边界安全是占比最大的主力产品,也是广大政企客户安全建设的刚需,长期占据着网络安全投入的主要比重。

以防火墙为代表的边界安全,究竟是如何成为行业“常青树”的?其发展30多年来经久不衰的密码又是什么?在2024北京网络安全大会(BCS 2024)“融合安全论坛”上,奇安信集团副总裁、首席架构师吴亚东给出了答案:“边界安全的发展史就是安全能力的融合史。”

图:奇安信集团副总裁、首席架构师吴亚东

并非巧合,两大巨头都因“融合”而起飞

2023年,全球收入排名前二的两家网络安全公司分别是68.93亿美元的Palo Alto Networks(派拓网络),以及53.05亿美元的Fortinet(飞塔),巧合的是,这两家公司从创立到现在,均走了一条能力融合的路线。

Fortinet公司从2000年创立之初,就打造了全新的概念——UTM(统一威胁管理)。UTM防火墙是一种集成多种网络安全功能于一身的设备,常见功能包括防病毒、防垃圾邮件、入侵检测与防御、VPN、内容过滤等,其核心是把所有功能融合到一台防火墙上,这是边界安全在融合演进路线上重要的里程碑之一。

然而,UTM的融合之路并不平坦,由于当时软件技术架构不够先进,使用各种模块的串联检测效率低下,性能消耗大,尤其是当时CPU多核技术还没有出现,软件理念的发展和硬件的发展无法匹配,所以UTM在发展之初,被诟病的主要是功能融合后带来的性能下降问题。

2005年,一家名为Palo Alto的公司诞生,该公司在融合的路线上继续迈进一大步,并和Gartner联合提出了下一代防火墙(NGFW)的概念,它基于一体化引擎和多核硬件并行处理,实现多种安全功能。由于在这个时期,CPU的多核也发生巨大的变化,性能得以快速提升,下一代防火墙可谓生逢其时,很快风生水起。

NGFW不仅具有高可用性、NAT、ACL、VPN等基础安全接入能力,还融合了应用识别、URL、IPS、AV、WAF、SDWAN、ZTNA、物联网、协同联动等高级安全能力,很快成为市场主流。

“防火墙的演进是边界安全发展的缩影。”吴亚东谈到,事实上,在UTM之前,上世纪90年代的传统防火墙本身也是融合的理念,因为其前身是具备简单ACL功能(访问控制列表)的路由器,通过融入了基础安全接入、高可用性、NAT、ACL、VPN等功能,加上硬件架构的变革,形成了专有的防火墙产品。从90年代至今的30多年中,以防火墙为代表的边界安全,始终是规模第一的网络安全细分赛道。而沿着能力融合路线的Fortinet和Palo Alto Networks,其市值也分别达到了400多亿美元和1000亿美元左右。

架构演进叠加客户需求,推动边界安全加速融合

从UTM到NGFW的演进,不难发现,能力融合的关键是需要硬件和软件架构的更新,两者缺一不可。因为在单核时代,设备在处理多个任务时性能就会急剧下降,无法融合更多的功能。而多核甚至众核时代的到来,边界安全的融合演进,才得以大大提速,推动了防火墙第四代软件架构——融合网关的出现。

其中在硬件层面,以飞腾为代表的国产多核高性能CPU正在发展,其中服务器芯片腾云S5000C最高支持64核,是国内首个采用DDR5和PCIE5.0的芯片,支持两路直连,32核支持4路互联,这为融合网关支持更多的功能集成,提供了底层算力基础。

在吴亚东看来,从技术演进的角度来看,一个产品要融合各种能力,其实有两种做法。一种是功能组件级的融合,即将各种模块作为内部的一个功能组件融合到这个网关里面,代表产品为融合网关。另外一种是基于虚拟化的融合,其代表产品是uCPE,目前在国外比较普遍,其缺点是无法支持硬件交付。

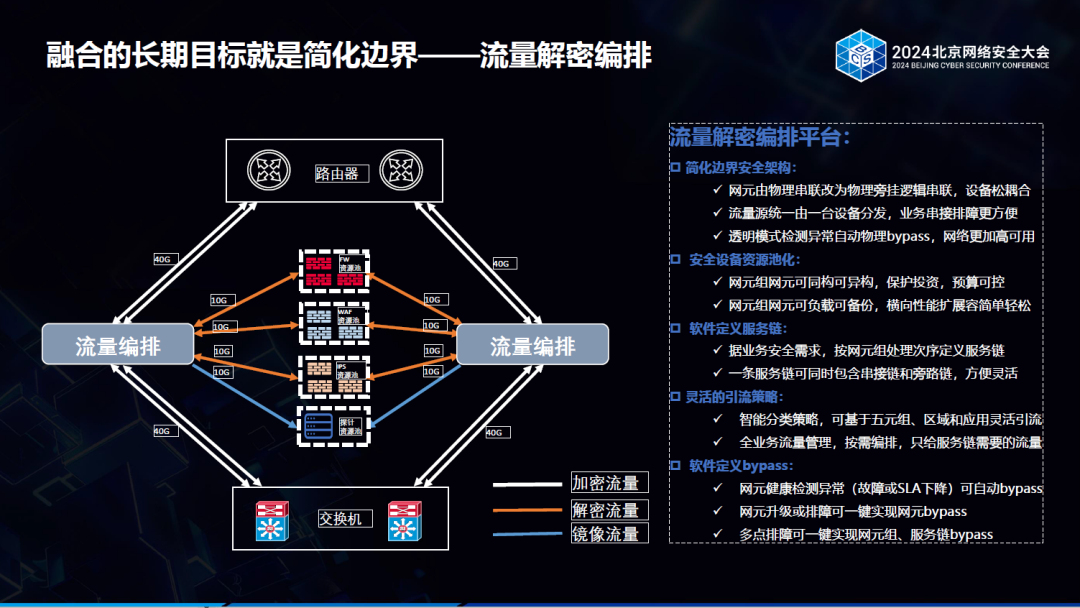

吴亚东认为,不仅是安全能力的融合,简化边界更是融合的长期目标。因为传统的网络边界防御场景通常是以串“糖葫芦串”的方式,依次将各种网络安全设备进行串联,为了增加可靠性一般还会进行冗余的方式工作,这种部署方式存在以下问题:

首先是故障率高,且缺乏弹性,维护困难。比如说四个安全设备串在一起,一个设备的可靠性是99%,那4个设备的安全性就是99%的4次方,急剧下降至96%。同时由于菊花链式的多级串接,故障点多,排障复杂,同时设备软硬件变更会造成较长时间业务中断。当PoC测试时只能全流量接入,业务影响面大,且多厂商无法并行。

其次是性能浪费,工作效能低。串联中的设备不得不处理很多无关数据,无法仅接收擅长处理的流量,造成了大量资源浪费,工作效能低,客户TCO居高不下。同时,任何安全设备性能瓶颈将影响整个业务路径,很容易导致业务受损。

第三是扩展性差,容易影响业务。在业务扩容需要更换更高性能的设备时,替换割接需要断网;在安全能力需要扩容时,新增安全设备上线也需要断网割接,会影响客户业务正常运作。

最后是解密性能不足,造成安全隐患。当所有设备开启SSL解密时,性能衰减严重。多设备同时解密,延迟倍增,同时证书管理困难。甚至大部分解密流量没有被解密,安全检测效果受到极大影响,给隐藏的加密攻击留下了可乘之机。

为了解决这些难题,奇安信推出了基于融合理念的流量解密编排器(SSLO),它通过重构安全设备部署架构、安全设备资源池化、业务按需进行编排引流、SSL解密流量编排等技术手段,实现了一种弹性、资源池化、大加密流量场景可检测、管理更及时以及响应更敏捷的集成方案,让网络维护化繁为简,实现了安全、高性能、易管理的完美平衡。

端网融合、数通融合,跨领域融合将成未来趋势

“展望未来,融合网关将不仅仅是边界安全能力融合,还会将更多安全之外的跨领域能力融合进来。”吴亚东表示,其中包括端网融合,即终端安全和边界安全的融合,以及数通融合,将数据通信和边界安全功能融合进来。

奇安天合安全融合机是终端和边界安全能力融合的代表产品。其核心是将终端的控制台直接融合到出口网关之中,成为一个极简方案。一个出口的网关既能做边界安全使用,同时又能够作为终端的控制台使用,这样合体之后,实现了三种能力的融合:管理融合、防御融合、感知融合。

举个例子,过去在出口网关上通过一个威胁情报发现某个事件,安全人员会知道包括IP、威胁情报ID等信息。但用户会进一步发出疑问,如这个到底有没有出问题?如何研判?如何处置?通过将终端和边界做了融合以后,除了IP相关信息,还能够知道这个事件的所有信息,包括操作系统的详细版本信息,是否有相关漏洞,是否需要打补丁,包括对这个终端上进行全盘查杀,查找相应的威胁情报对应信息等等。这样通过端和网的打通,就能进行更全面的数据挖掘和发现,避免单个情报导致的误报等。可以说,这是一个完全实现端网融合的产品,而不是简单联动的方案。

除了端网融合,数通和安全也可以实现融合。通过部署“安全和网络融合”的安全网关,可实现有线和无线网络及设备的统一的安全性、连接性和访问控制管理,从而企业可轻松地跨有线和无线集中管理一致的用户、设备和应用程序策略。

在实现原理上,融合网关和接入设备组成一台大的逻辑网关,交换机端口和AP都是安全网关的延伸端口,构建一个逻辑的纵向堆叠安全设备。所有流量经过安全网关绕行以进行安全流量管控,其中东西向流量可以通过二层GRE或VxLAN隧道方式打到网关进行安全处理。同时,融合网关可收集整网的时候拓扑,通过轻量级管控界面实现网络和设备的统一管理、安全分析和联动处置,这无疑大大简化了IT人员的运维操作。

不止边界,融合代表着整个行业创新方向

当前,融合、平台化集成逐步成为全球网络安全行业的共识。早些年,Gartner曾提出“网络安全网格架构(CSMA)”的理念,其核心是为客户提供一体化的安全结构和态势。今年RSAC大会,越来越多的厂商推出了集成解决方案,将多个产品和服务结合到同一安全架构中,为客户提供更好的协同性和融合性。可见,融合是不仅是边界安全的发展趋势,更是整个安全行业的创新方向。正如国家信息中心办公室副主任吕欣在2024北京网络安全大会(BCS 2024)“融合安全论坛”上所说的,“在网络系统的跨层级、跨地域、跨系统、跨部门、跨业务的协同管理和服务越来越普遍的情况下,技术融合、数据融合、业务融合成为趋势,推动网安行业尤其是融合安全技术创新和升级迭代变得更为迫切。”

END

如有侵权请联系:admin#unsafe.sh