再一次众测项目中挖掘到一个有意思的漏洞

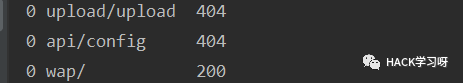

空白页面,先扫下端口和目录

Wap目录有个登录页

弱口令爆破下

日了,有校验

本来准备换站的,刷新了一下,突然进来了?

玩的就是心跳和刺激是吧,主打的就是一个陪伴是吧

功能少的可怜,也不是管理员用户

然后仔细分析了下加载的url找到一处sql

直接sqlmap梭哈梭哈

问了下不能读用户表,所以就dump菜单表吧,也方便观看

发现有个接口有意思

/wap/web/api/imgsrc=看看能不能远程加载,试下百度,不回显

试下dnslog

发现返回ip了

然后试着其他协议,什么file协议,一样不返回

就一个dict协议返回内容

想吧危害最大化咋搞呢,那直接从现有sql注入开始开始

直接大力出奇迹

解不开是吧,找朋友用他的hash池子试下

经过漫长的等待,报出了一个test的用户密码居然是abc8888

可惜权限太低,就到此为止吧,浪费感情

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247495031&idx=1&sn=296c1411602265470014fdabc2e3a637&chksm=e8a5e714dfd26e0236da5012d3f33f7c52267799ed1939ba60ae395a129beb577cca967e51ff&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh