2024-6-26 13:20:18 Author: mp.weixin.qq.com(查看原文) 阅读量:3 收藏

特别关注

美国商务部拟对我国三大电信运营商展开风险调查

日前,路透社发布“独家消息”称,拜登政府已经要求美国商务部对中国移动、中国电信和中国联通3家中国电信运营商展开风险调查,声称此举是因担心这些公司利用在美国的云端和互联网业务获取美国数据,并涉嫌违规使用这些数据。

但路透社报道指出,目前并没有发现任何证据能够证明相关中企存在不当行为。对此,我国驻美大使馆正式回应,希望美方“停止以虚假借口打压中国企业”,中方将继续捍卫中国企业的合法经营权益。

一直以来,中国电信、中国移动和中国联通都是美国政府重点打压的对象。美国联邦通信委员会(FCC)于2019年拒绝了中国移动提供电信服务的申请,并在2021年和2022年以同样理由吊销了中国电信和中国联通提供电信服务的许可证。

对于美方无理打压中国电信运营商,中国外交部发言人曾表示,美方在未列出具体违法事实的情况下,多次以“国家安全”为由撤销中国企业在美运营许可,赤裸裸地泛化国家安全概念,滥用国家力量对中国企业无理打压。这是对国际经贸规则的严重破坏,损害的是包括美国用户在内的全球消费者的正当权益。

原文链接:

https://www.networkworld.com/article/2502877/us-investigates-china-mobile-china-telecom-and-china-unicom-over-data-misuse-concerns.html

https://mp.weixin.qq.com/s/8DYYtvdPCR7eO6w9iFCHGA

网络攻击

美联储遭遇严重勒索攻击,涉及33TB敏感数据

近日,臭名昭著的勒索软件团伙LockBit声称,他们已经成功侵入美国联邦储备委员会(美联储,Federalreserve.gov)的网络系统,并窃取了高达33TB的敏感数据。如果美国政府不能满足他们的支付赎金要求,将会公开这些数据。LockBit 声称,这些数据包含银行信息和美国人的银行机密,并在其暗网网站上发布了相关声明。

联邦当局尚未对此事发表正式声明,也未确认数据泄露的真实性。如果本次勒索攻击得到证实,这将是历史上最严重的金融数据泄露事件之一。有消息称,美国政府与 LockBit之间正在进行紧急谈判,以阻止数据泄露。

原文链接:

https://hackread.com/lockbit-ransomware-us-federal-reserve-data-ransom/

Zyxel NAS设备遭遇新型僵尸网络攻击

近日,研究人员在多款Zyxel NAS设备中发现存在严重的安全性缺陷,该缺陷(CVE-2024-29973)被发现可被利用构建类似Mirai的僵尸网络。根据研究人员Outpost24发表的博客分析,此缺陷源于Zyxel NAS设备Web服务器中的simZysh端点存在缺陷。这一端点是在之前缺陷(CVE-2023-27992)的补丁中引入,无意中复制了相同的安全问题,核心在于使用了eval函数,这个函数如果未被正确清理,可能会执行任意代码。据了解,Zyxel已针对此缺陷发布了补丁程序,但用户也需要采取一系列应对措施来降低风险。例如,限制NAS设备的远程访问,将其与网络的其他部分隔离,并持续监控网络流量异常情况等。

原文链接:

https://cybersecuritynews.com/zyxel-nas-devices-under-attack/

输入验证不足,开源AI基础设施平台被曝存在严重RCE 安全缺陷

近日,网络安全研究人员在开源人工智能(AI)基础设施平台 Ollama 中发现了一个严重的远程代码执行(RCE)缺陷。这一缺陷被追踪为 CVE-2024-37032,由安全公司 Wiz 以“Problama”为代号进行披露,该缺陷源于Ollama平台输入验证不足导致的路径遍历缺陷。攻击者可利用该缺陷覆盖服务器上的任意文件,最终实现远程代码执行。这一问题要求威胁参与者向Ollama API服务器发送精心设计的HTTP请求才能成功利用。尽管默认情况下 API 服务器仅绑定到本地主机,但在Docker部署中由于公开访问而存在较高的风险。此外,Ollama平台固有的缺乏身份验证机制,也使得攻击者能够窃取或篡改 AI 模型,破坏自托管的AI推理服务器。

安全研究员Sagi Tzadik指出,这一RCE缺陷易于利用,影响面广泛,体现了即使使用现代编程语言开发的新兴AI基础设施,仍可能存在经典安全缺陷。人工智能安全公司Protect AI也警告称,除Ollama之外,还有 60 多个安全缺陷影响各种开源AI/ML工具,包括可能导致信息泄露、权限提升等严重后果的关键问题。其中最严重的是CVE-2024-22476,这是英特尔神经压缩器软件中的SQL注入缺陷,可能允许攻击者从主机系统下载任意文件,此问题已在版本2.5.0中解决。

原文链接:

https://thehackernews.com/2024/06/critical-rce-vulnerability-discovered.html

Rafel RAT恶意软件或影响超39亿台Android设备

最近,安全研究人员发现了一种名为“Rafel RAT”的开源Android恶意软件,正在被广泛用于攻击Android设备。根据Check Point的报告,已经检测到120多起使用Rafel RAT的攻击活动。更糟糕的是,受害者主要是运行Android 11及更早版本的设备,有超过39亿台的安卓设备或被暴露在这一威胁之下。

据了解,Rafel RAT通过各种手段传播,它常常伪装成知名应用程序如Instagram、WhatsApp、电子商务平台或防病毒软件等来诱导用户下载恶意APK。一旦安装成功,它会请求危险权限,如免除电池优化,以确保能在后台持续运行。

这个恶意软件拥有多种危险的功能,包括启动勒索软件、远程删除文件、锁定屏幕以及窃取短信和定位信息等。研究人员发现,Rafel RAT会部署勒索软件模块,利用预定义的加密密钥加密受害者设备上的文件。一旦获得"DeviceAdmin"权限,勒索软件还能进一步控制关键设备功能,如更改锁屏密码和在屏幕上添加自定义勒索信息。如果用户试图撤销管理员权限,恶意软件还能迅速锁定屏幕以阻止用户的操作。

安全专家提醒,要防御这类攻击,用户需要谨慎对待来历不明的APK下载,不要轻易点击可疑链接,并在启动应用前使用Play保护机制进行扫描。同时,用户也应该尽快将设备升级到较新的Android版本,以获得持续的安全更新保护。

原文链接:

https://www.bleepingcomputer.com/news/security/rafel-rat-targets-outdated-android-phones-in-ransomware-attacks/

新型GrimResource攻击可利用MSC文件和Windows XSS缺陷渗透系统

最近,安全研究人员发现了一种名为“GrimResource”的新型命令执行技术,该攻击利用特制的Microsoft保存控制台(MSC)文件以及未修补的Windows XSS缺陷,通过Microsoft管理控制台执行恶意代码。

2022年7月,Microsoft默认禁用Office中的宏功能,导致攻击者尝试使用新的文件类型进行网络钓鱼攻击。在Microsoft和7-Zip修复相关缺陷后,攻击者已切换到利用MSC文件的新手段。韩国网络安全公司Genian此前曾报告过滥用MSC文件部署恶意软件的案例。最近,Elastic安全团队发现了一种新的MSC文件分发技术,利用一个旧版但未修补的Windows XSS缺陷,部署Cobalt Strike后门。研究人员在VirusTotal上发现了一个利用“GrimResource”的恶意样本,但没有任何杀毒引擎将其标记为恶意。该技术可用于执行其他命令,而不仅仅是部署Cobalt Strike。

研究人员证实,即使是最新版本的Windows 11,该XSS缺陷也仍未得到修补。攻击者利用这一缺陷,通过构建的恶意URL在“mmc.exe”上下文中执行任意JavaScript代码。他们还可能结合"DotNetToJScript"技术,进一步绕过现有的安全机制,执行.NET代码。系统管理员应关注mmc.exe调用apds.dll的可疑文件操作,以及由mmc.exe生成的带有.msc文件参数的可疑进程,同时还需注意脚本引擎或.NET组件对mmc.exe的RWX内存分配,以及在非标准脚本解释器中创建的异常.NET COM对象等异常行为。对此,Elastic安全在GitHub上发布了GrimResource指标的完整列表,并在报告中提供了YARA规则,以帮助防御者检测可疑的 MSC文件。

原文链接:

https://www.bleepingcomputer.com/news/security/new-grimresource-attack-uses-msc-files-and-windows-xss-flaw-to-breach-networks/

以色列网络安全公司Zerto被黑客组织攻击

Handala黑客组织最近声称对以色列网络安全公司Zerto发动了网络攻击。根据报道,该组织声称成功入侵了Zerto系统,获取了约51TB的数据。Zerto是一家专注于提供关键网络安全服务的以色列公司,在灾难恢复和站点恢复等领域发挥着重要作用,为全球许多企业提供基础服务。

Handala黑客组织以巴勒斯坦漫画家Naji al-Ali创作的同名标志性角色命名,该角色被视为巴勒斯坦身份和抗争的象征。在本次网络攻击之前,Handala 黑客组织还曾声称对以色列的雷达系统和铁穹导弹防御系统进行过网络攻击。

原文链接:

https://thecyberexpress.com/handala-hacker-group-claims-zerto-cyberattack/

产业动态

谷歌发布基于AI的自动化缺陷研究框架

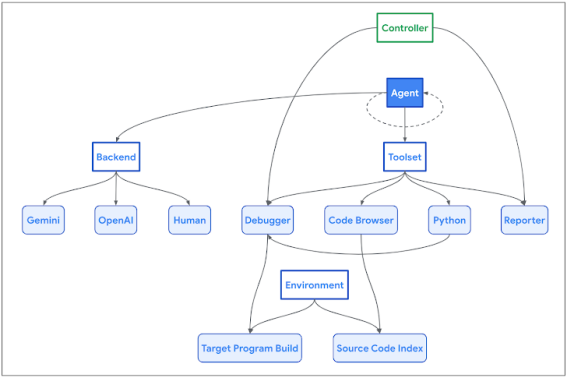

最近,谷歌研究人员推出了一个名为 Project Naptime 的新框架,旨在利用大型语言模型(LLM)进行自动化缺陷发现和分析。据介绍,该框架是以AI代理和目标代码库之间的交互为中心设计的,为代理提供了一套专门的工具,模拟人类安全研究人员的工作流程。该计划之所以被命名为“Naptime”,是因为它允许人类"定期小睡",同时由AI协助进行缺陷研究和自动化变体分析。

Project Naptime的核心思路是利用LLM在代码理解和一般推理能力方面的优势,使其能够复制人类安全专家在识别和演示安全缺陷方面的行为。该框架包括多个组件,如代码浏览器工具、Python 模糊测试工具、调试器工具以及任务进度监控工具等。根据谷歌的测试,Naptime 在处理缓冲区溢出和高级内存损坏等缺陷类型方面表现出色,在CYBERSECEVAL 2基准测试中取得了优异成绩。研究人员表示,Naptime不仅增强了AI代理发现和分析缺陷的能力,还确保了结果的准确性和可重复性。

原文链接:

https://thehackernews.com/2024/06/google-introduces-project-naptime-for.html

奇安信获得国家科学技术进步奖

6月24日,2023年度国家科学技术奖在京揭晓,奇安信科技集团股份有限公司参与申报的“超大规模多领域融合联邦靶场(鹏城网络靶场)关键技术及系统”项目获得国家科学技术进步二等奖。这也是本年度网络攻防领域唯一的国家级科学技术进步奖。

据了解,奇安信在本项目中参与了指纹特征识别、攻击测试工具自动/半自动编排、自动化渗透测试等网络靶场系列关键技术研究,构建了奇安信分靶场,研制和改进了一系列网络安全产品,在国家多个部门重要安全需求领域得到了实际应用,并多次参与冬奥会、国庆70周年、两会等国家重大活动网络安全保障。

原文链接:

https://mp.weixin.qq.com/s/t_V5HPiZSJHp30VdCmcF5A

如有侵权请联系:admin#unsafe.sh