恶意文件名称:

Brain Cipher

威胁类型:

勒索病毒

简单描述:

印度尼西亚通讯部长周一告诉路透社,一名网络攻击者入侵了印度尼西亚国家数据中心,扰乱了机场的移民检查,并勒索 1310 亿印度尼西亚盾的赎金。经过详细对比分析发现,该勒索软件与此前泄漏的Lockbit 3.0构建器生成的勒索软件具有高度相似性,可能是基于泄漏的Lockbit 3.0构建器生成的。此外,对其使用的站点进行分析,可以推断该组织仍处于发展的早期阶段,基础设施尚未完善。

事件描述

Brain Cipher是勒索软件行业的新兴势力,近期攻破了印度尼西亚国家数据中心的安全防护,并试图勒索1310亿印度尼西亚盾的赎金。其使用的勒索软件与之前泄漏的Lockbit 3.0构建器生成的勒索软件具有极高的相似度,可能是基于泄漏的Lockbit 3.0构建器生成的。

图 1 Brain Cipher加密器和lockbit3.0高度相似

与其他勒索团伙不同,Brain Cipher并未在勒索信中写明赎金金额和钱包地址。相关信息将在勒索信中指定的Tor交流页面中进行沟通。Brain Cipher也有一个数据泄漏站点,但目前看起来像是半成品,仅包含当前受害者的勒索信息。

图 2Brain Cipher未完工的泄漏站点和交流页面

样本分析

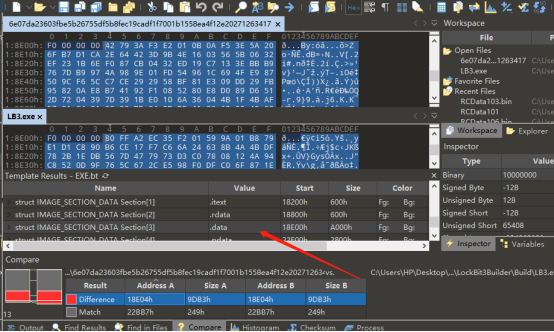

从目前捕获的样本来看,该变种与之前Lockbit泄漏构建器生成的样本相比,在代码段上几乎没有变动。PE头结构有一些修正,变动主要体现在根据自定义参数修正的数据段上。

图 3 新变种和之前泄漏的lockbit3.0样本比较

在之前泄漏的Lockbit3.0构建器中,其支持下列可选配置。

图 4 可选配置选项

目前,共发现该家族使用了两种勒索信。

图 5勒索信

IOCs

9c5698924d4d1881efaf88651a304cb3

448f1796fe8de02194b21c0715e0a5f6

http://vkvsgl7lhipjirmz6j5ubp3w3bwvxgcdbpi3fsbqngfynetqtw4w5hyd[.]onion/

http://mybmtbgd7aprdnw2ekxht5qap5daam2wch25coqerrq2zdioanob34ad[.]onion

解决方案

处置建议

1. 避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

2. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

3. 使用官方和经过验证的下载渠道,使用正版开发人员提供的工具/功能激活和更新产品,不建议使用非法激活工具和第三方下载器,因为它们通常用于分发恶意内容。

深信服解决方案

【深信服统一端点安全管理系统aES】已支持查杀拦截此次事件使用的病毒文件,aES全新上线“动静态双AI引擎”,静态AI能够在未知勒索载荷落地阶段进行拦截,动态AI则能够在勒索载荷执行阶段进行防御,通过动静态AI双保险机制可以更好地遏制勒索蔓延。不更新也能防护;但建议更新最新版本,取得更好防护效果。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

如有侵权请联系:admin#unsafe.sh