2024-7-1 15:15:28 Author: www.securityinfo.it(查看原文) 阅读量:8 收藏

CERT-AGID 22 – 28 Giugno 2024: 31 campagne e il ritorno di 0bj3ctivity

Lug 01, 2024 Attacchi, Intrusione, Malware, Minacce, News, Phishing, Vulnerabilità

Il CERT-AGID, Centro di Risposta alle Emergenze Informatiche dell’Agenzia per l’Italia Digitale, questa settimana ha condotto un’intensa attività di monitoraggio e analisi della sicurezza informatica nel contesto italiano durante la settimana appena trascorsa.

Il centro ha identificato un totale di 31 campagne malevole. Di queste, 15 sono state specificamente indirizzate verso obiettivi italiani, mentre le restanti 16 campagne, pur essendo di natura più generica, hanno comunque avuto un impatto rilevante sul territorio italiano.

L’analisi approfondita di queste campagne ha portato all’identificazione di 265 indicatori di compromissione (IOC), che possono includere indirizzi IP, domini, hash di file malevoli e altre tracce digitali lasciate dagli attaccanti.

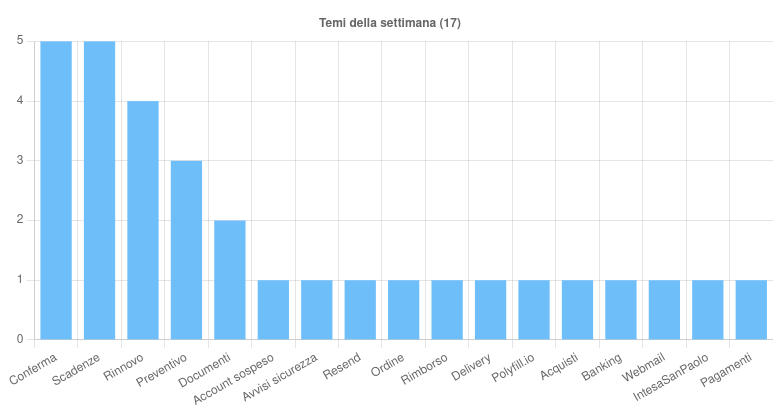

I temi più rilevanti della settimana

I temi più rilevanti della settimana hanno visto 17 temi sfruttati per veicolare campagne malevole in Italia. Tra essi spicca il tema “Conferma“, ricorrente nel phishing mirato a clienti Zimbra e Crédit Agricole; è stato usato anche per diffondere il malware AgentTesla via email in inglese.

Il tema “Scadenze” è stato impiegato per phishing contro Serverplan e webmail generiche, mentre “Rinnovo” ha caratterizzato campagne di phishing McAfee e Aruba. Gli altri temi hanno veicolato varie tipologie di malware e phishing.

Tra gli eventi di particolare interesse, si segnala un grave attacco alla supply chain del web service Polyfill.io, che ha coinvolto oltre 100.000 siti. Inoltre, è tornato a colpire l’infostealer 0bj3ctivity, assente da quasi un anno, a conferma dell’importanza di una vigilanza costante.

Fonte: CERT-AGID

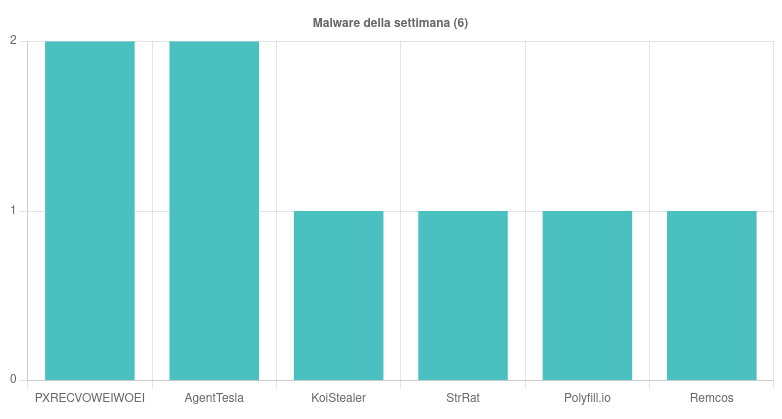

Malware della settimana

Nello scenario italiano sono state osservate 6 famiglie di malware, con alcune campagne di particolare rilievo questa settimana.

Il succitato infostealer obj3ctivity, precedentemente censito nell’ottobre 2023 e non più rilevato fino ad ora, è ricomparso con due campagne a tema “Preventivo”, una delle quali in italiano, diffuse tramite email con allegati JS. È riconosciuto col nome “PXRECVOWEIWOEI Stealer” da JoeSandbox.

AgentTesla è stato veicolato attraverso due campagne, una italiana e una generica, sui temi “Documenti” e “Conferma”, utilizzando allegati IMG e RAR. Come scritto poco sopra, un attacco significativo alla supply chain ha colpito il servizio Polyfill.io, usato da oltre 100.000 siti web, iniettando codice malevolo per reindirizzare gli utenti verso siti fraudolenti.

KoiStealer è stato diffuso tramite una campagna italiana a tema “Resend”, sfruttando un dominio italiano per il payload iniziale e un file ZIP contenente il malware, scaricato tramite un collegamento LNK.

StrRat è stato distribuito attraverso una campagna italiana a tema “Preventivo”, utilizzando email con allegato JAR denominato “RICHIESTA-QUOTAZIONI”. Infine, Remcos è stato diffuso con una campagna italiana che sfrutta il tema “Intesa San Paolo”, veicolata tramite email con allegato BAT.

Fonte: CERT-AGID

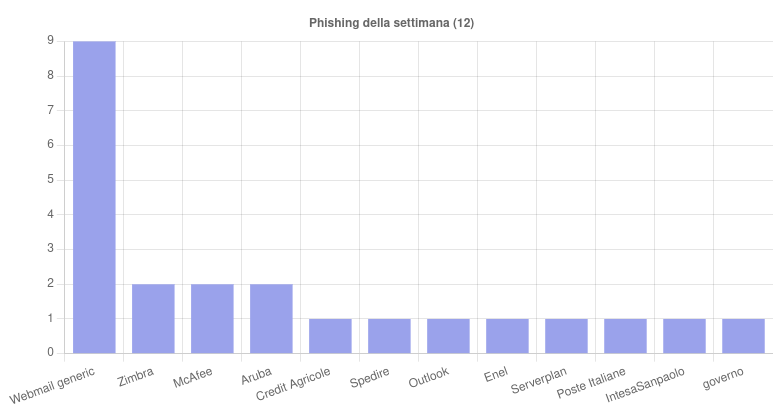

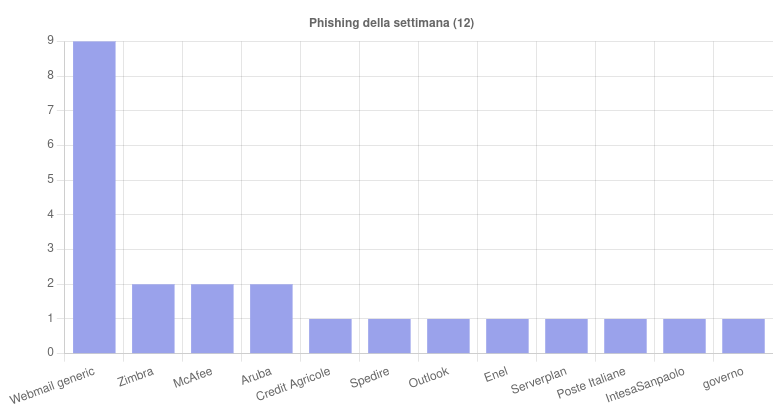

Phishing della settimana

Nel corso della settimana, le campagne di phishing hanno coinvolto 11 marchi noti, affiancate da altre 9 campagne che non hanno fatto uso di nomi di brand specifici per la loro diffusione. Tra le attività più rilevanti, spiccano le campagne mirate a Zimbra, McAfee e Aruba, che hanno attirato particolare attenzione per la loro portata e sofisticazione.

Di notevole impatto è stata anche una campagna ben architettata ai danni di Poste Italiane, che ha dimostrato un livello di elaborazione superiore nella sua esecuzione. L’obiettivo comune di queste operazioni fraudolente è stato il furto di informazioni sensibili degli utenti, con un focus particolare su credenziali di accesso e dettagli delle carte di credito.

Fonte: CERT-AGID

Formati e canali di diffusione

I tipi di file utilizzati questa settimana sono stati 7. Sono stati tutti utilizzati una sola volta. Ecco dunque, in ordine alfabetico, i file JS, IMG, ZIP, LNK, JAR, RAR e BAT.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, le email sono stato usate 31 volte.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh