(注:图片来源于互联网,有问题联系我删除)

我估计大家现在都在关注OpenSSH RCE漏洞了《【知道创宇404实验室】建议关注Glibc-based Linux OpenSSH 最新RCE漏洞(CVE-2024-6387)》这几天其实还发生了一件比较有意思的供应链攻击事件(其实今年开始的那个xz的供应链本来我想写一篇的,结果很多事情给耽搁了,这个后续再说),这次的主角是Polyfill 一个JS开源库,为了方便大家调用在有一个网站 polyfill.io 专门提供类似于CDN镜像的远程调用,也就是说你网页上要加载Polyfill.js 直接使用<script>直接远程调用就行,大家可以通过ZoomEye的感受下这个项目的流行程度。

找到约 631,097 条结果 (最近一年数据:324,268 条) 由此可以看出这个调用量还是比较庞大的,然而就在前几天安全公司sansec.io发现 polyfill.io 这些js被人投毒了:

https://sansec.io/research/polyfill-supply-chain-attack粗一看这种案例到现在这个时间短应该不算稀奇案例,因为这种第三方js引发的血案我可能在20多年前就提过了,但是这个案例比较有意思是这个polyfill.io这个域名控制权问题,我通过GPT-4o给我们输出了一个时间线:

以下是关于Polyfill.io供应链攻击事件的详细时间线:

这里有意思的是前面2个时间节点:

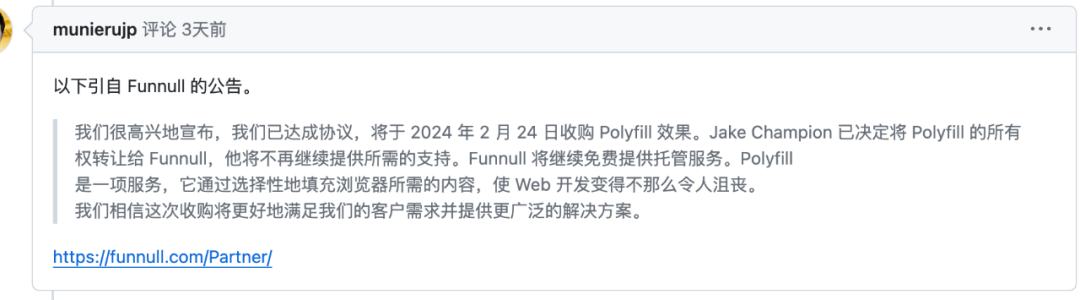

1、2024年2月一个叫Funnull的CDN方式宣称2024年2月24日收购Polyfill,然后Jake Champion 已决定将 Polyfill 的所有权转让给 Funnull,他将不再继续提供所需的支持。Funnull 将继续免费提供托管服务

2、Polyfill项目创立者Andrew Betts在2024年2月26日在推特上发布称,如果大家使用polyfill.io 这个域名上的JS调用建议删除,然后他还说他从来没有获得过polyfill.io这个域名的控制权

https://twitter.com/triblondon/status/1761852117579427975

估计很多人看到这里都比较懵逼,我开始也很混乱,最后慢慢了解后应该是这样的,Polyfill这个项目最开始这个Andrew Betts创立的JS项目,然后这个Jake Champion应该是这个项目重要的参与维护者,我估计是他创立了polyfill.io这个域名及提供相关服务,然后在今年的2月份把github及域名权限打包卖给了Funnull,后面的故事大家就可以参考GPT给的时间线了,比较有意思的是Andrew Betts发布上面的推文后,社区还说引起一定的关注的,Cloudflare在3月1日还发了一篇降低供应链风险的blog

https://blog.cloudflare.com/polyfill-io-now-available-on-cdnjs-reduce-your-supply-chain-risk致于Funnull收购后是不是被入侵了,还是这个早就是一场预谋,还是说看到了社区大家“提醒”来收割一波,这个就留给大家去判断了...

只是从 sansec.io报告里看到的那些域名包括googie-anaiytics.com这种类型的不太像是临时起意的作品,当然里面还有类似的处理的几个域名。

最后

这个案例独特之处供应链里有个控制权的商业转让的这么过程,实际上如果进一步的思考可能都关系到开源社区是一个非常不可靠的问题,比如XZ的问题是由于开发者存在心理身体疾病的情况下,而导致后续一系列的悲剧,而这个的这种商业行为,如果是主观恶意,那很可能出现一种新的运作模式,毕竟很多时候开源社区很多时候只能靠打赏捐赠及以爱发电作为支撑 ...

如有侵权请联系:admin#unsafe.sh