一个规模巨大的恶意软件活动(可能由同一组织运行)正在使用名为“WEXTRACT.EXE .MUI”的人工嵌套文件进行分发。

全球范围内有超过50,000个文件采用这种方法进行分发,涉及的恶意软件包括Redline、RisePro和Amadey等窃取器和加载器。

一些样本与东欧网络犯罪分子相关的自治系统有关,OutPost24 的网络安全研究人员近日检测到一个新的黑客组织正在同时使用 10 种恶意软件攻击系统。

同时出现 10 种恶意软件

“WEXTRACT.EXE .MUI”恶意软件分发系统利用嵌套的CAB文件来分发大量恶意软件样本,例如窃取程序和加载程序。

该方法的执行序列复杂,会以相反的顺序释放和运行恶意软件,从而可能导致绕过安全措施。由于加载器可能会下载更多的恶意软件,因此该技术可能会导致多重感染。

从 2023 年 2 月到 2024 年初,大规模的恶意软件分发活动嵌套了多个恶意软件家族,例如 Redline、Mystic Stealer、RisePro、Amadey 和SmokeLoader。

该活动随着时间的推移而发展,融合了混淆工具和不同的分发方法。超过两千一百个实例的检查显示,一些恶意软件组合可能导致受害者同时感染多种窃取器和加载器。

这表明,此次活动的基础设施和策略背后有一个单一参与者。

WEXTRACT 样本的分布步骤

分发名为“Unfurling Hemlock”的恶意软件的活动很可能从其他参与者那里购买分发服务。

其最早阶段存在于电子邮件附件以及从被黑客入侵或欺诈网站下载的内容中。

该基础设施主要基于 AS 203727,使用独有 IP 和共享 IP 来分发 WEXTRACT 和其他恶意软件。这表明只有一个参与者负责该活动,但将其部分分发给其他委托人。

该恶意软件活动使用不同的 C2 URL 和 IP 地址,其中一些是 WEXTRACT 相关恶意软件所特有的,另一些则是其他活动所共有的。

基础设施的多样性支持了这样的推测:该攻击者可能受到经济利益的驱使,提供来自其他活动的样本。

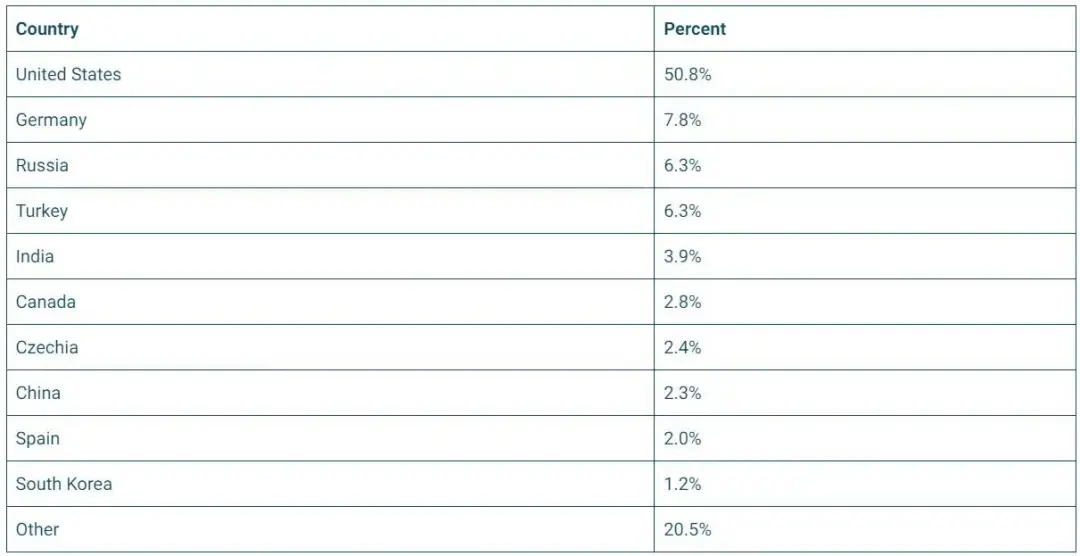

虽然上传地点不一定代表实际的感染地点,但感染源遍布多个国家。

如图所示:

样本来源

与通常的趋势不同,这次大规模恶意软件攻击主要针对包括俄罗斯在内的西方机构。此次行动同时启动了不同类型的恶意软件,以此增加感染的可能性并提高回报。

尽管现在还不够完善,但不排除这种“集束炸弹”方法未来仍有可能被威胁分子采用。

因此,安全研究人员建议使用最新的反恶意软件工具,对打包文件进行分析,并提高用户警惕,对可疑的电子邮件保持谨慎。

参考及来源:

https://gbhackers.com/new-hacker-group-10-malware-attacks/

如有侵权请联系:admin#unsafe.sh