一. 背景

据公安部2024年1月11日统计,截至2023年底,全国机动车保有量达4.35亿辆,其中汽车3.36亿辆;机动车驾驶人达5.23亿人,其中汽车驾驶人4.86亿人。伴随汽车的逐步普及,车联网在十年内经历了巨大的技术变革,汽车智能网联功能已成为当前新车标配,百姓对汽车功能的需求越来越多元化,提供座舱娱乐、自动驾驶等功能的新型汽车部件日趋成熟,多种汽车电子电气架构随之涌现。

然而,汽车网联化也带来了更多的安全风险。云端业务系统漏洞、数据泄露事件被频繁披露,车端复杂的功能带来了更多的攻击面,严重的远程控车漏洞和近场通信漏洞频现,犯罪分子甚至通过黑客发布的开源工具对汽车展开偷窃,拆解汽车后买卖零部件以获利。目前看来,汽车、车主个人信息和轨迹,是未来几年内汽车黑客的重要目标。

为方便读者更清晰地从技术上理解车联网安全态势,本文就车联网技术现状、技术创新、技术趋势这三点展开讨论车联网安全新技术态势。

二. 技术现状

漏洞挖掘的成果,即为攻击方法或者工具,也是当前黑客关注的焦点。具备高智能化的中高端汽车,其车主个人信息与资产是黑客和犯罪分子关注的焦点。所以,本节就车联网漏洞挖掘技术和车联网数据安全技术这两方面展开阐述。

汽车云端的漏洞挖掘对象与传统的互联网云端服务基本类似,大多数是对WEB、数据库、认证登录、邮件收发、文件传输、MQTT等多类服务进行漏洞挖掘,进而获取管理员权限或关键业务系统数据。汽车的业务系统内部,存在车主个人信息、汽车轨迹等敏感信息,这些信息黑客是如何获取的呢?

汽车的轨迹需要汽车上传自身定位信息和车主信息到云端,所以,传输敏感信息的服务是被关注的焦点之一。以MQTT服务为例,当手机程序或者汽车启动时,部分汽车云依托MQTT服务上传当前汽车的状态信息到云端,此时,黑客可以通过逆向手机程序和汽车内部的固件,来获取登录MQTT平台的口令,进而以“合法”的身份加入MQTT的推送、订阅的机制中,相当于加入“群聊”进行旁听,群里每个汽车回上传自己的身份ID以及位置信息,甚至回附加车主信息。在车端,犯罪分子可以通过破解汽车的无线钥匙,将钥匙的认证信号复制到无线电设备中进行重放,可以偷走部分没有滚动码认证,或者滚动码算法较弱的汽车。

车联网数据安全是实现车联网数据运营的前提保障,这部分工作需要分两步走。数据分级分类是数据安全保障的重要基础,也是数据治理的第一步。数据分类上,面向自身业务,聚焦对象主体进行划分,包括车辆运行数据、环境数据、个人数据等,或聚焦业务流程进行划分,包括车辆数据、研发数据、运维数据等,在大类划分下,依据业务及应用场景继续向下细分类别;数据分级上,分级明确、就高从严进行数据级别确定;数据安全保障方面,各类型企业均面向自身业务构建形成一套较为完善的数据安全保障体系,具体围绕组织建设、制度流程规范和技术支撑体系等方面展开。

第二步,是使用隐私保护、数据脱敏、数据溯源等技术多方面保障数据安全合规。如何在保证数据安全和个人隐私安全的前提下实现数据流通,激发数据潜能,发挥数据价值,成为了当前车联网发展的一个挑战。隐私计算技术可以实现“数据可用不可见”,使数据“不出库”就能实现模型构建、模型预测、身份认证、查询统计等能力,将极大的丰富车联网生态的应用天地。在自动驾驶模型构建过程中,需要用到海量数据参与计算,甚至包括普通车主行驶时的数据,自动驾驶的模型构建过程可基于隐私计算技术,实现各车端原始数据不出域情况下的模型构建。模型构建好以后,在车主的行为预测(如语音指令)过程中,可基于隐私计算技术,实现车端原始数据不出域情况下的模型预测。隐私保护方面,利用同态加密、联邦学习、安全多方计算等技术,探索大模型联合训练,为车联网数据流通过程中隐私保护提供新思路;数据脱敏方面,利用人工智能等技术对车外人脸、车牌数据进行脱敏处理,防止敏感信息泄露;数据溯源方面,基于区块链、数字水印等技术保障数据不可篡改、可溯源。

三. 技术创新

汽车的单价多达数十万元,这本就为车联网安全研究带来巨大的成本压力,然而,疫情的到来,为其雪上加霜。车联网安全研究,如何解决成本问题,显然是各个企业,尤其是信息安全企业,要解决的第一个难题。

有没有一种车联网安全的研究环境,可以不依赖任何硬件,或者依赖极少量必要的硬件而建立呢?绿盟科技通过技术创新,研究出虚拟汽车系统,使得汽车的电子电气架构,在零部件的操作系统和CAN总线通信两方面得以完全虚拟化,大大降低了汽车研究的环境成本。

对汽车的虚拟化,本质上是对虚拟电子电气架构的虚拟化,涉及四方面的技术,分别为电子电气架构、汽车总线、虚拟化软件以及车内操作系统。

由于Linux和Android这两类操作系统基本覆盖全车所有关键零部件的操作系统类别,所以,针对Linux和Android操作系统的零部件进行虚拟化,是虚拟汽车研究的核心。以往,T-BOX和车机都会连接在信息域,站在网关的角度看,他们都在同一组CAN接口上相连。而在我们的架构中,为了最简单地描述电子电气架构的可定制性,我们将车机和T-BOX分开,放在两个不同的功能域。自动驾驶控制器连接到驾驶域中,这一点保持不变,如下图所示。

图 3.1 汽车虚拟电子电气架构

首先,汽车的运行环境需要有3D车路的呈现,运行虚拟汽车的主机必须配备性能足够强的显卡,以满足车路效果的稳定呈现。其次,还需要具备方向盘和脚踏板这类外设,可以是实车移植过来的,也可以购买游戏类的。主机需要读取方向盘的按键编码数据,将控制类信号转发到CAN总线后,经由虚拟零部件,转化为前端汽车的控制数据,这一转化,经由“控制引擎”完成汽车的运动控制和车灯、车门等ECU的控制。对于信息安全而言,需要向汽车零部件中植入安全探针,如安全SDK、Agent等,以满足对汽车信息安全的实时监控。

图 3.2 虚拟汽车架构

这样的虚拟汽车系统,它的实战表现如何呢?下面,我们从电子电气架构的视角,观察虚拟汽车被攻击的过程。首先,构造一个攻击环境,其次,把极光001看作真车,使用端口扫描、木马植入等方式进行攻击,最后核对攻击是否有作用。设计攻击环境时,攻击入口设置为两个,分别是车端入口和云端入口。其中,车端的攻击具体如下所示。左侧所示为驾驶员使用方向盘和脚踏板驾驶汽车,方向盘的控制信号经由宿主机转化为CAN信号,发送给VCU,VCU将控制方向盘数据转化为前端车辆需要的转向、速度、刹车、倒车等信号,将信号发送给CAN转Unity的协议转换模块,最后经Unity引擎时车辆在车路上驾驶。这其中所有的控制经CAN总线。车载以太网方面,宿主机连接外部Wi-Fi路由器,QEMU使用桥接技术将启动的虚拟零部件桥接到Wi-Fi路由器下,与宿主机共享一个网段,其中,外部Wi-Fi路由器可被当做车辆热点来看待,攻击者接入热点后可对汽车零部件发起攻击。

图 3.3 热点下攻击虚拟汽车的场景

具体的攻击流程为:首先,攻击者接入汽车热点;然后,在热点下对汽车发起主机扫描、端口扫描、弱口令爆破、服务利用等攻击;最后,在获取主机权限后,对零部件发起攻击,如使用ADB服务控制车机的空调按钮控制空调,或者发送CAN报文实现控车效果。具体如下图所示。

图 3.4 热点下攻击虚拟汽车的流程

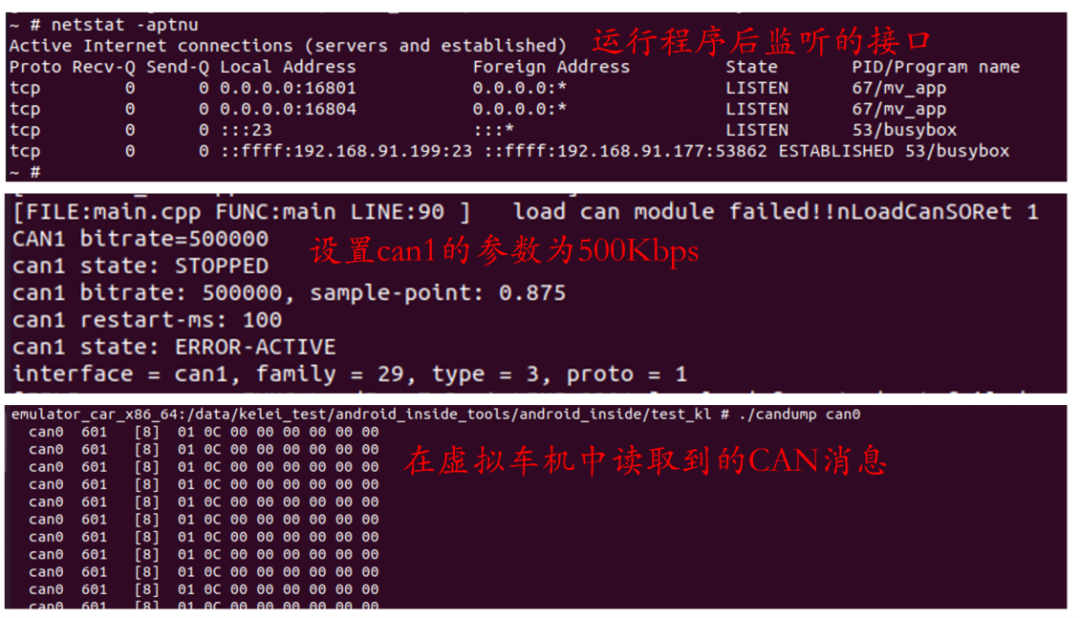

除了可以对其进行攻击以外,虚拟汽车还可以被作为运行汽车应用程序的环境来模拟汽车业务。在零部件的模拟过程中,使用的是QEMU启动的ARM64架构的Linux系统零部件,所以,一些使用该架构的实车中的零部件应用,也可以迁移到虚拟零部件中运行。最为基础的操作为,将实车零部件的根Linux文件系统迁移到虚拟零部件中,运行chroot命令切换到实车的固件环境下,运行需要被模拟的应用。具体如下图所示。应用程序名为“mv_app”的应用经过虚拟零部件启动后,与真实零部件环境下的表现一致,这个“一致”体现在两方面,分别是网络侧监听的端口一致,和对CAN总线的控制、收发消息的逻辑一致。

图 3.5 虚拟汽车运行实车业务的效果

对监听的端口和应用,可以进行逆向分析、流量抓取等方式进行漏洞挖掘,对CAN总线消息的收发,可以分析车内网总线控车逻辑。利用前者,攻击者可获取零部件权限;利用后者,攻击者可以明确控车报文对部分车辆功能进行控制。

从攻击角度看,虚拟汽车可以支撑汽车靶标的角色,其在虚拟电子电气架构、虚拟汽车零部件、虚拟车内网通信这三个方面与发售的汽车几乎一致。固件模拟执行和业务复现,在虚拟汽车上表现不错,也可达到多零部件联动仿真的效果。虚拟汽车的实现只是第一步,未来,还需要将道路交通的虚拟化纳入其中,使车联网安全研究即更加高效,也更“接地气”。

四. 技术趋势

未来车联网发展有两个大技术方向,其一,是由国家交通战略推动的车路协同技术(V2X),其二,是由用户需求推动的自动驾驶技术(本节自动驾驶指的单车智能)。车路协同的实现,需要智能交通系统作为基建来支撑,是缓解交通拥堵和保证交通安全的重要技术手段。自动驾驶是基于各种感知信息,通过人工智能技术进行决策和车辆控制实现的,在一定程度上本身单车即可实现自主性[1]。

伴随着车路协同产业链的逐步丰富[2],和区域示范区的建立,车路协同和自动驾驶技术也将逐渐落地。针对车路协同,我们讨论两个方面的趋势,其一,是V2X网络架构下的一些脆弱点,其二,是V2X网络下用户隐私信息保护。

在V2X网络中存在车、路侧单元(RSU)、基站(eNB)、应用服务器和其他LTE网络设备,其中,应用服务器可作为计算设备采集、分析摄像机、激光雷达、毫米波雷达等多个传感器信息以共享路况。LTE/5G接入网和核心网的安全性本节不做赘述,处于边缘侧和端侧的RSU、汽车、服务器、摄像头等会成为攻击者攻击的对象。一方面,这些设备的操作系统为Linux、Android等,攻击者攻击类操作系统所使用的手段相对成熟;另一方面,攻击者攻击到这些节点后,可以篡改这些设备生成的各类数据,以欺骗V2X网络中的其他节点,使其“谎报军情”,以达到攻击的目的。V2X网络中各个单元之间的交互可如下图所示。

图 4.1 V2X通信网络结构

在V2X网络下,车辆需要共享位置信息给路侧和其他车辆,用户的隐私信息存在一定的安全隐患,用户隐私信息泄露的担忧可能会为其发展带来一定的阻碍。研究表明,用户选择是否同意将隐私数据共享时考虑的因素中,自身利益,尤其是安全性,是放在第一位的[3]。所以,在车路协同基础技术建设完成后,第一项进一步的工作,可能是需要加强对用户隐私的保护,使更多的用户“同意”将自己的汽车加入V2X的“群聊”而确保不被旁听或泄密。

自动驾驶技术,从结构上看,大体可分三个部分,分别是感知层,计算决策层和执行层。顾名思义,感知层收集摄像头、雷达的数据,供计算决策层分析路况,当路况信息分析完成,需要对汽车下一刻行为做出决策,比如刹车、变道、加速等。计算决策层是自动驾驶的“脑”,所以本节将重点分析计算决策层的安全性。为“脑”提供算力的是自动驾驶控制器,代表芯片厂商为英伟达和AMD,尤其是英伟达,已在理想、未来、比亚迪等多个厂商高端汽车中装配。从英伟达提供的白皮书[4]可知,该控制器使用的是Linux或者QNX操作系统,系统之上为传感器、神经网络、车辆硬件抽象等库,进而基于各类软件算法,实现路径规划、L2+级别自动驾驶、自动泊车等自动驾驶功能。从系统层看,该控制器可以存在SSH、TELNET等具备Linux操作系统管理属性的服务,该控制器一旦被获取权限,整车“大脑”即被控制。从应用层看,各种应用层输入的传感器数据、产生的分析结果数据、输出的控车执行命令都将影响汽车的驾驶,黑客可以通过这类数据以影响、控制汽车的驾驶。

图 4.2 英伟达自动驾驶控制器软件结构

未来,车路协同单车智能级别的自动驾驶普及后,单车智能与车路协同会形成一体,形成高级别的交通模式,其网络安全风险也将随之聚合,用户隐私也将进一步对外暴露,单车漏洞可造成的威胁也将扩散到整个V2X网络范围。构建V2X产业链的过程中,建议将基础夯实的网络安全厂商也纳入其中,对V2X的网络做整体的信息安全防护设计,以减少自动驾驶和车路协同落地后,信息安全漏洞带来的威胁。

五. 总结

本文介绍了车联网安全相关技术的现状、创新以及趋势。当下,车联网安全技术需求聚焦在漏洞挖掘以及数据安全两个方面,其中,使用漏洞挖掘技术可以保证汽车的网络安全或合规,使用数据安全技术把控车联网系统中敏感信息的安全。

绿盟科技独创了虚拟汽车系统(可认为是绿盟造的车),并基于此建立了车联网信息安全靶场,这部分于第三章予以介绍,读者很明显可以感知到,与传统的基于CAN总线的虚拟汽车靶场相比,虚拟汽车系统具备所有ECU的嵌入式操作系统,包括嵌入式Android、嵌入式Linux两类,兼容X86和ARM两大类指令集,并具备CAN总线及以太网通信的能力。这些特性决定了其具备完整的电子电气架构,其虚拟化的特点大大降低了汽车安全研究的门槛。真实汽车的业务程序可以迁移到异构的虚拟电子电气架构中运行,使绿盟造的车可以具备其他品牌汽车的业务流程。同时,将虚拟汽车并入综合靶场,可满足车联网安全科研、教学、竞技、实训等多方面的需求。

未来,车联网将有两大发展方向,其一,是单车智能,其二,是车路协同。这两大技术相互融合后,道路交通系统将更为智能,但是,也必然将车内的风险外置。在单车智能以及车路协同的系统设计过程中,需要融入安全开发、安全测试等多方面的流程,以确保系统的安全原生化。

参考文献

[1]. 车路协同自动驾驶发展报告,https://img.wtc-conference.com/web/2020/05/车路协同自动驾驶发展报告(201906).pdf

[2]. 2023年中国车路协同行业市场现状,https://bg.qianzhan.com/trends/detail/506/230913-ee124ff8.html

[3]. Understand Users’ Privacy Perception and Decision of V2X Communication in Connected Autonomous Vehicles,https://www.usenix.org/system/files/sec23fall-prepub-346-cai-zekun.pdf

[4]. NVIDIA DRIVE,https://www.nvidia.cn/content/dam/en-zz/Solutions/self-driving-cars/drive-platform/auto-print-drive-product-brief-final.pdf

相关阅读:

内容编辑:创新研究院 张克雷

责任编辑:创新研究院 陈佛忠

本公众号原创文章仅代表作者观点,不代表绿盟科技立场。所有原创内容版权均属绿盟科技研究通讯。未经授权,严禁任何媒体以及微信公众号复制、转载、摘编或以其他方式使用,转载须注明来自绿盟科技研究通讯并附上本文链接。

关于我们

绿盟科技研究通讯由绿盟科技创新研究院负责运营,绿盟科技创新研究院是绿盟科技的前沿技术研究部门,包括星云实验室、天枢实验室和孵化中心。团队成员由来自清华、北大、哈工大、中科院、北邮等多所重点院校的博士和硕士组成。

绿盟科技创新研究院作为“中关村科技园区海淀园博士后工作站分站”的重要培养单位之一,与清华大学进行博士后联合培养,科研成果已涵盖各类国家课题项目、国家专利、国家标准、高水平学术论文、出版专业书籍等。

我们持续探索信息安全领域的前沿学术方向,从实践出发,结合公司资源和先进技术,实现概念级的原型系统,进而交付产品线孵化产品并创造巨大的经济价值。

如有侵权请联系:admin#unsafe.sh