刀快不快,在很大程度上取决于磨刀石硬不硬。

——— 陆军第一支专业化“蓝军旅”旅长

满广志

常态化演练使得以往高水平攻击的持续性要素进一步满足,蓝军从技战术角度将以更逼真的姿态模拟对我高级威胁; 更长的周期致使蓝军对目标更全面的信息收集和业务理解,红方系统攻击面中潜在的风险暴露指标将被进一步放大和利用; 蓝军将有更充足的时间设计水坑或供应链这种被动式及迂回式攻击场景,攻击手段将变得更加复杂,以往“硬骨头”红方有望被突破; 长周期下的持续渗透需要建立在持续控制的基础上,对蓝军的隐蔽性和对抗性能力要求提升至全新层次,同时也对红方常态化安全运营提出了更高要求,防御链条中的“假把式”将被暴露。

实战演练当中蓝军的主要任务就是把对手扮得像演得真,尤其是对我关基威胁的高级威胁行为体。绿盟科技M01N战队在2019年即提出“基于威胁情报的蓝军能力建设”,通过威胁情报的实际案例持续研究对手的技术和战法,通过研究转化形成适合演练体系的自动化工具和平台,最大程度提升作战演训蓝军的战斗力。今天,我们就分享一款来自M01N战队基于威胁情报驱动进行研究产出的蓝军后渗透作战平台——— Pandora,感兴趣的朋友可以联系销售代表。

Pandora

专注蓝军后渗透阶段能力支撑,常态化攻防持续控制和渗透的利器

如前文所述,常态化演练较以往最大变化就是时间周期带来的各种影响,持久化控守基础上的内网渗透才可确保蓝军行动取得最终胜利。Pandora 后渗透对抗作战平台,由绿盟科技M01N战队基于威胁情报研究和实战演练经验打造,专门为红蓝演练中蓝军作战后渗透阶段体系化对抗和持续化控守而设计,拥有一整套行业领先的AV/EDR自动化对抗能力,为蓝军隐匿控守和持续内网渗透提供空间。

第一技:持续控守

持久化控守能力将成为常态化演练中蓝军团队的硬需求。Pandora平台提供了具备技术先进性的蓝军演练控守能力,集成注册表、启动项、服务劫持等多样化植入形式,能够规避Defender、某产品核晶模式等终端安防产品,保持有4年高规格实战演练样本零暴露记录,曾多次支撑蓝军团队规避红方应急,保障了最终重大成果夺取。

第二招:主动致盲

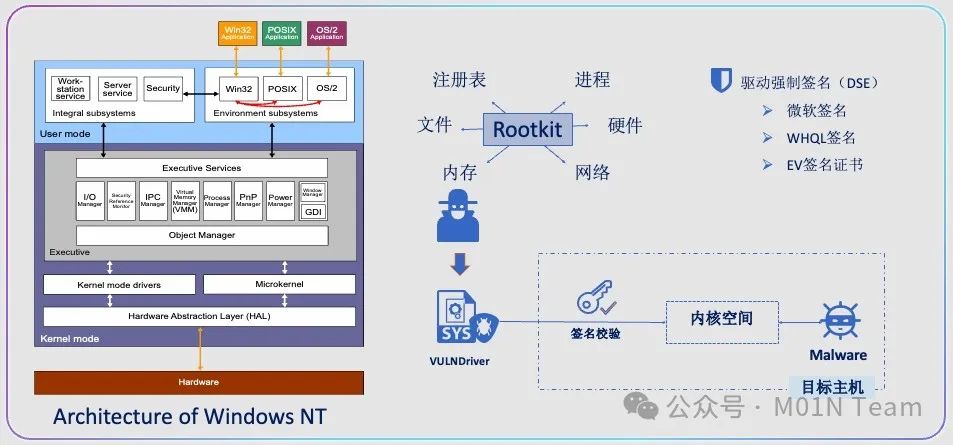

Pandora平台集成了内部情报团队捕获的未公开、可滥用驱动程序,可自动化夺取目标内核级别的控制能力,禁用或修改系统的安全机制,有效致盲AV/EDR行为监测,使得后续的攻击行为更加隐蔽且难以被检测,有效守护蓝军团队内网渗透过程中高敏感攻击动作的完成,大幅降低行动暴露风险。

第三式:无文件执行

Pandora提供独特的内存加载技术和无文件攻击能力,支持C/C++、Golang、Rust等语言开发的第三方工具,比如Mimikatz、Fscan、Frp等。原本需要免杀处理的开源工具基于Pandora无文件调用执行将有效规避AV/EDR的检测和遥测审计。Pandora的这一独特能力也优于BRC4、Nighthawk等国外新兴C2武器。

绿盟科技M01N安全研究团队专注于Red Team、APT等高级攻击技术、战术及威胁研究,涉及Web安全、终端安全、AD安全、云安全等相关领域。通过研判现网攻击技术发展方向,以攻促防,为风险识别及威胁对抗提供决策支撑,全面提升安全防护能力。

如有侵权请联系:admin#unsafe.sh