2024-7-24 09:16:44 Author: www.cybersecurity360.it(查看原文) 阅读量:3 收藏

Google ha rilasciato un aggiornamento di sicurezza per Chrome, volto a risolvere quattro vulnerabilità nell’utilizzo della memoria del browser classificate con indice di gravità alto.

Queste falle di sicurezza, tracciate come CVE-2024-6290, CVE-2024-6291, CVE-2024-6292 e CVE-2024-6293, interessano i componenti Dawn e Swiftshader del noto browser.

Tre delle vulnerabilità, che riguardano tutte il componente Dawn, sono state segnalate dal ricercatore di sicurezza noto come “wgslfuzz”, mentre la quarta è stata individuata da Cassidy Kim nel novembre 2023.

Google ha riconosciuto il contributo di “wgslfuzz” con una ricompensa di 10mila dollari per la CVE-2024-6290 e ha premiato Kim con 4mila dollari per la segnalazione della CVE-2024-6291. Le ricompense per le altre due vulnerabilità sono ancora in fase di determinazione.

Secondo il bollettino di sicurezza pubblicato dal CSIRT Italia, l’impatto delle vulnerabilità è alto/arancione (65,12/100).

Tutte le informazioni sugli aggiornamenti per Chrome sono disponibili sulla pagina ufficiale.

I dettagli delle vulnerabilità corrette in Chrome

Le quattro vulnerabilità corrette con gli ultimi aggiornamenti di Google Chrome sono di tipo use-after-free (UAF, uso di memoria dinamica, anche se già deallocata, a causa di un errore nel codice) e sono legati all’uso errato della memoria dinamica durante le operazioni di un’applicazione.

Il problema di sicurezza si verifica quando, dopo che la memoria allocata è stata liberata, il puntatore a quella memoria non viene cancellato.

Un attaccante potrebbe sfruttare questo errore per eseguire codice arbitrario, corrompere dati o causare condizioni di Denial of service (DoS).

Qualora venissero combinati con altre vulnerabilità, i bug di tipo use-after-free potrebbero anche portare a una compromissione completa del sistema, consentendo così agli attori delle minacce di prenderne anche il pieno controllo.

In Chrome, queste vulnerabilità possono essere sfruttate per evadere dalla sandbox del browser, se l’attaccante riesce a mirare a una vulnerabilità nel sistema operativo sottostante o in un processo privilegiato di Chrome.

Proprio per impedire che ciò possa accedere, Google si impegna a migliorare costantemente le protezioni contro l’exploit dei bug di tipo use-after-free. Tra le altre cose, sta gradualmente completando anche la migrazione del codice sorgente del browser a Rust, un linguaggio di programmazione sicuro per la gestione della memoria.

Come aggiornare Google Chrome

In seguito al rilascio dei nuovi aggiornamenti, Google ha iniziato la distribuzione dell’ultima versione di Chrome, etichettata come 126.0.6478.126 per Linux e 126.0.6478.126/127 per Windows e macOS.

Anche Chrome per Android è stato aggiornato per correggere queste vulnerabilità ed è disponibile come versione 126.0.6478.122.

Sebbene Google non abbia segnalato che queste vulnerabilità siano state sfruttate attivamente, si consiglia agli utenti di aggiornare i propri browser il prima possibile.

Come impostazione predefinita, Google Chrome controlla automaticamente la presenza di nuovi aggiornamenti e li installa dopo al successivo riavvio.

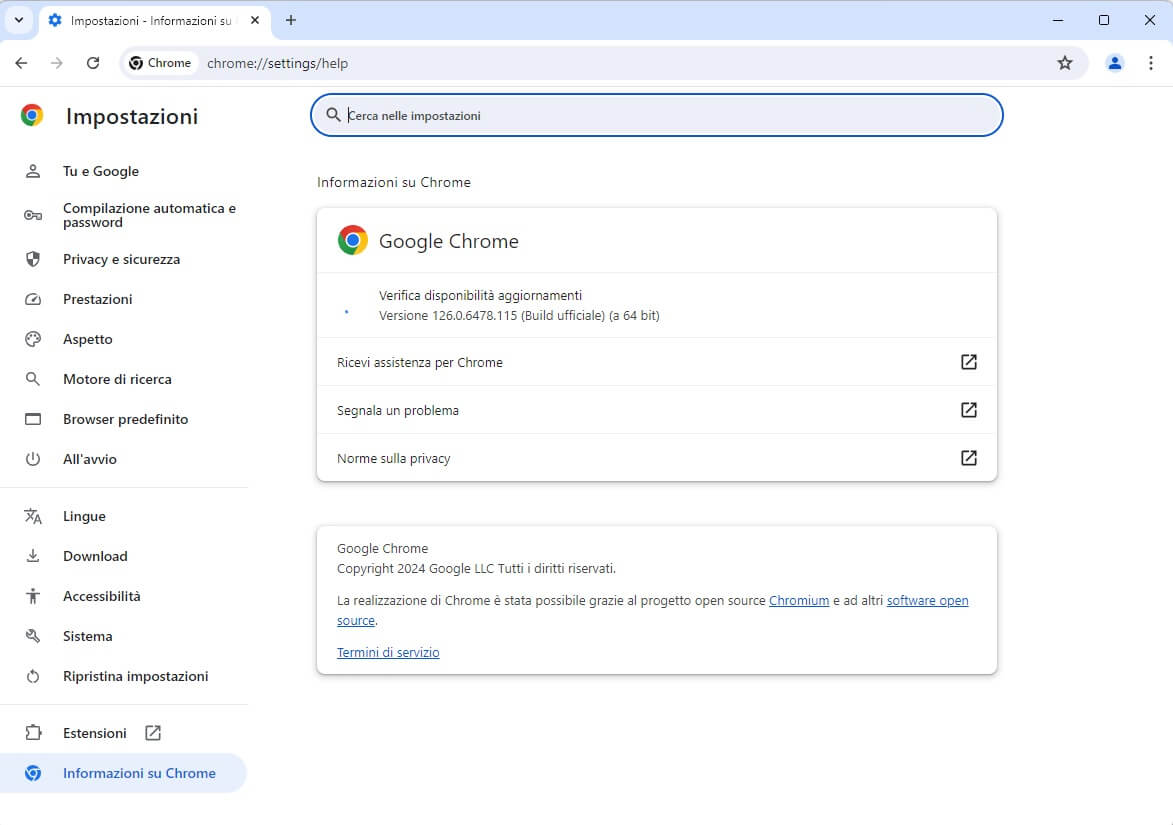

Per verificare la disponibilità dell’aggiornamento e installare subito la patch, è sufficiente avviare Chrome, cliccare sul pulsante con i tre puntini in alto a destra per accedere al menu Personalizza e controlla Google Chrome e spostarsi nella sezione Guida/Informazioni su Google Chrome.

Terminato il download dell’aggiornamento, è sufficiente cliccare sul pulsante Riavvia per applicare la patch.

Al successivo riavvio del browser, è sufficiente accedere nuovamente allo stesso menu Personalizza e controlla Google Chrome.

Da qui potremo verificare la corretta installazione del nuovo aggiornamento.

如有侵权请联系:admin#unsafe.sh