2024-7-24 09:16:43 Author: www.cybersecurity360.it(查看原文) 阅读量:4 收藏

Secondo un recente report pubblicato a fine aprile 2024 dal World Economic Forum (WEF), l’informatica quantistica potrebbe facilmente decodificare le attuali misure di cyber security.

Ne consegue che le aziende dovranno prevedere nuove protezioni per resistere ai cyber attack quantistici.

Che cos’è l’informatica quantistica

L’informatica quantistica differisce notevolmente dai computer classici che utilizzano processori digitali per eseguire calcoli complessi. I computer quantistici impiegano hardware e algoritmi specializzati basati sui principi della meccanica quantistica.

Questa branca della scienza, come spiegato dalla Enciclopedia Britannica, studia il comportamento di particelle subatomiche come molecole, atomi, elettroni e protoni.

Di fatto, utilizzando il comportamento subatomico, i computer quantistici possono creare “spazi computazionali multidimensionali” che permettono loro di eseguire miliardi di calcoli simultaneamente, risolvendo problemi complessi a velocità incredibili. Ad esempio, nel 2019, un computer quantistico di Google ha risolto in tre minuti un calcolo che avrebbe richiesto 10.000 anni al supercomputer più veloce.

Tale straordinario potere di elaborazione potrebbe permettere ai computer quantistici di superare i sistemi di crittografia attualmente in uso per proteggere le comunicazioni e i dati.

Le aziende tecnologiche stanno già affrontando i rischi della cyber security quantistica, nonostante l’assenza di una tempistica precisa per l’arrivo dei computer quantistici.

Lo scorso 21 febbraio 2024, Apple ha annunciato un “protocollo crittografico post-quantistico rivoluzionario” chiamato “PQ3”, progettato per proteggere i dati su iMessage anche contro attacchi quantistici avanzati.

Si tratta di una mossa preventiva per difendersi dagli attacchi HNDL (Harvest-now, Decrypt-later) dove i criminali raccolgono dati con l’intenzione di decrittarli in futuro con la tecnologia quantistica.

Anche Google sta sviluppando e adottando protocolli di sicurezza post-quantistica per proteggere le sue comunicazioni interne, considerando che l’introduzione di nuovi sistemi di crittografia comporta dei rischi e che alcuni protocolli sono stati compromessi dai computer convenzionali.

WEF e quadro di governance e principi per la gestione dei rischi dei computer quantistici

La responsabilità di proteggere i sistemi essenziali dai malintenzionati che utilizzano computer quantistici va oltre le aziende tecnologiche.

Nel 2022, il WEF e Deloitte hanno creato Quantum Readiness Toolkit per aiutare le organizzazioni a pianificare una transizione ordinata verso un’economia quantistica, sottolineando l’importanza di un approccio ampio, collaborativo e critico da parte di una comunità globale e diversificata di leader aziendali e della cyber security, oltre ad evidenziare la necessità di stabilire principi e valori di governance per creare fiducia nella tecnologia e prevenire i rischi prima della sua commercializzazione.

Fonte immagine WEF – Un quadro per i principi di governance e i valori fondamentali per l’uso dell’informatica quantistica.

I principi di governance del WEF includono impegni per la sicurezza informatica, la privacy e la responsabilità che costituiscono la base del Quantum Readiness Toolkit sviluppato per aiutare le organizzazioni a prepararsi per la cyber security nell’era dell’informatica quantistica. Il tool prevede altresì l’integrazione di protocolli cyber-quantistici negli ecosistemi aziendali, oltre a promuovere la collaborazione nell’identificazione dei rischi e nell’adozione di misure protettive.

Ma vediamo di che si tratta.

WEF Quantum Readiness Toolkit

L’informatica quantistica offre la promessa di rivoluzionare la soluzione di problemi complessi, ma comporta anche il rischio di minacciare la sicurezza dei dati in modo senza precedenti se non gestita correttamente.

In risposta, il Quantum Readiness Toolkit propone cinque principi fondamentali per aiutare le organizzazioni a navigare verso un’economia quantistica sicura, fornendo indicazioni su come valutare la propria prontezza e stabilire priorità per le azioni future.

Il toolkit è scaturito da analisi approfondite del gruppo di lavoro sulla sicurezza quantistica del WEF che riunisce una comunità di professionisti senior in ambito cyber e quantistico ed esperti provenienti da aziende, governi, regolatori e istituzioni accademiche e vuole essere una leva strategica per le organizzazioni per gestire in modo prioritario il rischio quantistico insieme ai rischi esistenti, attraverso la definizione di una chiara roadmap e ruoli e responsabilità definiti.

Di fatto, per navigare con successo i rischi associati all’informatica quantistica, le organizzazioni devono rafforzare la consapevolezza, investire in formazione e tecnologia, oltre a collaborare all’interno dell’ecosistema.

Esse, utilizzando il toolkit e le linee guida fornite, possono acquisire una comprensione organizzativa del rischio quantistico e della sua gestione, essenziale per prosperare in un contesto di economia quantistica sicura.

Tuttavia, dato che le organizzazioni differiscono per dimensioni, settore e livello di sviluppo, il toolkit si propone come un punto di partenza piuttosto che una soluzione definitiva. Inoltre, le linee guida, pur fornendo un orientamento utile, richiedono che ogni organizzazione personalizzi il proprio percorso verso la sicurezza quantistica.

Di seguito i cinque principi del toolkit che offrono indicazioni pratiche per iniziare questo cammino, consentendo alle organizzazioni di valutare la propria posizione attuale, identificare carenze e fare passi avanti verso una sicurezza quantistica efficace.

Fonte immagine WEF – Toolkit per aiutare le organizzazioni a sviluppare protocolli per la sicurezza informatica quantistica.

Assicurare che la governance dell’organizzazione integri il rischio quantistico

Una governance efficace e ben definita è fondamentale per rendere un’organizzazione resistente ai rischi quantitativi, sia presenti che futuri. Questo include lo sviluppo di programmi per la transizione alla sicurezza quantistica, l’attribuzione di responsabilità specifiche e l’aggiornamento delle politiche e procedure operative. Implementare una struttura di governance che riconosca formalmente il rischio quantistico è cruciale per assicurare l’attuazione efficace delle misure di sicurezza. È inoltre importante che le organizzazioni si stabilizzino con chiarezza obiettivi e ruoli relativi alla sicurezza quantistica.

Considerazioni chiave per mitigare il rischio quantistico

- Sviluppare linee guida prescrittive attraverso standard (internazionali), favorendo il consenso globale per aiutare le grandi organizzazioni a navigare senza contraddizioni nei requisiti.

- Avviare il processo gradualmente, adottando un approccio interattivo, iniziando da sezioni specifiche dell’organizzazione o da determinati prodotti, per facilitare l’adozione tecnologica, oltre a coinvolgere l’intera organizzazione e gli stakeholder, ridurre le barriere all’ingresso e ottimizzare l’apprendimento per le fasi successive.

- Integrare il rischio quantistico nella routine aziendale, trattandolo come un rischio riconosciuto all’interno delle pratiche di cyber security e incorporandolo nel modello operativo di cyber security esistente per affrontare sia i rischi quantistici attuali sia quelli crittografici futuri.

Attività per integrare il rischio quantistico nella governance dell’organizzazione.

- Implementare una governance efficace per i progetti di sicurezza quantistica, assegnando le giuste responsabilità all’interno dell’organizzazione a figure chiave come consulenti legali, responsabili dei dati e manager operativi per contrastare le minacce quantistiche. È cruciale fornire supporto esecutivo al personale coinvolto nella transizione verso la sicurezza quantistica e mantenere aggiornate le funzioni di cyber security e di risk management sui progressi e sui rischi.

- Nominare champion della crittografia per promuovere la consapevolezza del rischio quantistico, facilitare il dialogo tra i vari stakeholder e integrare i feedback nei piani di sicurezza quantistica per migliorare continuamente le strategie adottate.

- Sviluppare una roadmap strategica per la sicurezza quantistica, delineando obiettivi, scadenze e traguardi, e allinearla con le valutazioni del rischio quantistico. Questo include la stima dei costi e delle tempistiche, l’allineamento con le roadmap di cyber security e altre strategie di sicurezza, l’implementazione di meccanismi di feedback e la documentazione delle lezioni apprese per orientare le future iniziative.

- Aggiornare regolarmente politiche e procedure per riflettere i cambiamenti organizzativi e gli sviluppi nel campo della sicurezza quantistica, integrando requisiti specifici di sicurezza quantistica nelle politiche di crittografia, organizzando sessioni di formazione per i team e includendo nei contratti con terze parti clausole che riguardano l’uso di tecnologie quantistiche sicure.

Aumentare la consapevolezza del rischio quantistico in tutta l’organizzazione

Il rischio quantistico, spesso percepito come complesso e tecnico, risulta essere un concetto nuovo e talvolta frainteso da molti stakeholder, portando a ritardi o inazioni significative. Pertanto, per superare questi ostacoli, le organizzazioni devono migliorare la comprensione del rischio quantistico e promuovere una maggiore consapevolezza tra gli stakeholder interni ed esterni, diffondendo conoscenze specifiche su di esso.

Considerazioni chiave

- Evitare approcci che generino incertezza o dubbi – È necessario trattare rattando le minacce quantitative come si farebbe con altre minacce informatiche emergenti. Ciò aiuta a demistificare l’argomento e ridurre lo scetticismo.

- Sviluppare una strategia per garantire la disponibilità di talenti – Le organizzazioni, per assicurare la disponibilità di talenti nel campo, devono essere consapevoli che non è necessario che tutti siano esperti in fisica quantistica o in campi affini, bensì considerare di diversificare e puntare sulla riqualificazione del personale esistente.

- Adattare le attività di sensibilizzazione e formazione – Si tratta di personalizzare le attività di sensibilizzazione e formazione per diverse funzioni all’interno dell’organizzazione per mantenere tutti aggiornati sui progressi e sull’importanza della minaccia quantistica, promuovendo un approccio informato all’innovazione e allo sviluppo delle competenze necessarie a tutti i livelli. Ciò include identificare i ruoli più impattati, sviluppare competenze mirate, garantire l’accesso a talenti specializzati e aumentare la consapevolezza tra i leader sull’importanza di prepararsi alla tecnologia quantistica.

Integrare il rischio quantistico nella governance organizzativa: Strategie e operazioni

- Valutare quali conoscenze sono necessarie tra i vari gruppi di stakeholder per rendere l’organizzazione pronta al quantico:

- Identificare i ruoli all’interno dell’organizzazione impattati dal rischio quantistico (es. esperti di crittografia, risorse umane, risk manager).

- Creare una matrice delle competenze per definire i requisiti di conoscenza specifici per ogni ruolo, facilitando la personalizzazione delle iniziative di sensibilizzazione. Al contempo, utilizzare guide ed esempi esistenti, come la guida curricolare di Quantum-Safe Canada o il framework di competenze dell’UE per le tecnologie quantistiche.

- Disporre di talenti specializzati nel rischio quantistico

- Valutare il fabbisogno di talenti in sicurezza quantica e formulare strategie per l’assunzione, la formazione e il miglioramento delle competenze.

- Creare partnership e reti di collaborazione per potenziare il talento in sicurezza quantica.

- Offrire formazione e sviluppo personalizzati per ruoli chiave nella gestione del rischio quantico, come crittografi, sviluppatori di prodotti e ingegneri di rete.

Gestione integrata del rischio quantistico e informatico

Le organizzazioni che mirano a prosperare nel digitale devono gestire efficacemente i rischi, promuovendo al contempo lo sviluppo del business. I rischi associati ai computer quantistici, specialmente in ambito crittografico, sono parte integrante della gestione dei rischi cyber. Pertanto, per affrontare e prioritizzare il rischio quantistico, è essenziale che le organizzazioni adottino un approccio strutturato per la sua valutazione e gestione, inserendolo nel contesto del programma esistente di gestione dei rischi cyber.

Considerazioni chiave

- Riconoscere che le organizzazioni hanno priorità divergenti, riconoscendo che gli obiettivi e i metodi di gestione del rischio quantistico differiscono.

- Apprendere dalle esperienze passate in termini di cyber security, riutilizzando successi e lezioni per affrontare nuove minacce emergenti.

- Affrontare il rischio quantistico, combinando gestione del rischio, documentazione aggiornata ed efficace, e soluzioni tecniche. Ciò include la creazione di un “documento crittografico” che cataloghi i componenti crittografici usati, promuovendo un approccio modulare che separi la crittografia dalle applicazioni per facilitare l’agilità crittografica.

Gestione e Priorità del Rischio Quantistico e Informatico:

- Eseguire valutazioni del rischio quantistico

- Valutare la minaccia degli attacchi quantistici, attraverso l’analisi di rapporti o studi sulle potenziali minacce.

- Effettuare una valutazione iniziale del rischio quantistico, stimando l’impatto sulla cyber security e considerando la durata di conservazione dei dati (i.e. “data shelf life” or “data half-life”).

- Prioritizzare gli asset IT, identificando quelli critici da proteggere e i sistemi vulnerabili agli attacchi HNDL (Harvest-now, Decrypt-later).

- Monitorare tecnologie ad alto rischio – Controllare regolarmente sistemi e applicazioni ad alto rischio e inserirli nella roadmap della sicurezza quantistica.

- Gestire il rischio quantistico – Considerare alternative alla tecnologia sicura quantistica, come l’assicurazione informatica o l’accettazione dei rischi residui per tecnologie a basso rischio.

- Incorporare piani di mitigazione del rischio quantistico nelle procedure esistenti di gestione del rischio

- Registro dei rischi – Includere il rischio quantistico nel registro dei rischi dell’organizzazione per monitorarlo e prioritizzarlo nel tempo.

- Mappatura dei dati – Integrare il rischio quantistico nelle esercitazioni annuali di mappatura dei dati per identificare sistemi ad alto rischio.

- Valutare fornitori e terze parti

- Analisi del rischio quantistico – Valutare il rischio quantistico dei fornitori basandosi sul valore dei dati accessibili e sui loro piani di prontezza quantistica.

- Mitigazione del rischio dei fornitori – Collaborare con i fornitori per mitigare il rischio quantistico in base al loro rischio e valore aziendale.

Definire strategie per l’integrazione futura della tecnologia quantistica

Le organizzazioni, per mitigare il rischio quantistico, necessitano di rivedere la loro infrastruttura tecnologica – soprattutto l’impiego della crittografia – e di prendere decisioni strategiche per preservare la confidenzialità, disponibilità e integrità dei dati. Tale processo richiede l’esplorazione di concetti innovativi quali la cripto-agilità e l’investimento in nuove tecnologie emergenti. Pertanto, in vista dell’adozione futura della tecnologia quantistica, è essenziale che le organizzazioni pianifichino in anticipo, promuovano la cripto-agilità e assicurino che le loro capacità di cyber security siano flessibili e in grado di adattarsi a un panorama di minacce in costante mutamento.

Considerazioni chiave

- Assicurare che strumenti e applicazioni siano progettati per essere facilmente utilizzabili in modo sicuro dagli sviluppatori, con l’obiettivo di prevenire incidenti di sicurezza informatica da parte degli utenti finali.

- Avviare esperimenti e valutazioni per prepararsi all’introduzione di nuove tecnologie, coinvolgendo l’intera organizzazione per aumentare la comprensione e la fiducia nella cripto-agilità e nella crittografia post-quantistica, attraverso prove di concetto e valutazioni del loro impatto e delle implicazioni per il profilo di rischio dell’organizzazione.

- Sfruttare l’adozione di tecnologie avanzate, non solo per prepararsi al futuro quantistico, ma anche per affrontare e risolvere vulnerabilità di sicurezza informatica esistenti, come l’implementazione di soluzioni automatiche per l’aggiornamento dei certificati per minimizzare i downtime del sistema.

Costruire la consapevolezza e la conoscenza tra i leader rilevanti dell’organizzazione

- Progettare un contesto tecnologico cripto-agile che consenta un’implementazione e una configurazione rapida ed efficace della crittografia post-quantistica.

- Valutare l’impatto delle tecnologie sicure per il quantistico sui servizi esistenti, inclusa la stabilità e l’efficienza.

- Compilare un CBOM (Cyber security Bill of Materials) per mappare tutta la crittografia in uso nell’organizzazione.

- Analizzare il rischio quantistico di specifici componenti crittografici e di quelli ad alto rischio per elaborare strategie di mitigazione.

- Abilitare soluzioni ibride in cui gli algoritmi post-quantistici e classici sono stratificati per una protezione più ampia.

- Considerare sia le minacce quantistiche sia le nuove possibili soluzioni per proteggere le informazioni, utilizzando applicazioni quantistiche, ad es. distribuzione di chiavi quantistiche o reti quantistiche.

- Sviluppare il ciclo di vita del prodotto quantistico focalizzato sulla sicurezza quantistica.

- Sviluppare cripto-agilità, progettando strategie per sistemi influenzati dal rischio quantistico.

- Identificare tecnologie legacy non compatibili con le soluzioni di sicurezza quantistica e stabilire piani di mitigazione specifici.

- Integrare requisiti di sicurezza quantistica in tutto il ciclo di sviluppo del sistema, imponendo a sviluppatori e ingegneri l’uso di algoritmi crittografici approvati.

- Inserire criteri di sicurezza quantistica, quali l’adozione della crittografia post-quantistica, nei protocolli di test di sicurezza tecnica.

- Implementare controlli di sicurezza appropriati per sviluppatori e prodotti di terze parti.

- Includere requisiti di sicurezza quantistica nei contratti di prodotto nuovi o rinnovati.

- Dare priorità ai test di penetrazione per prodotti di terze parti ad alto rischio e che dovrebbero includere requisiti di sicurezza quantistica.

Promuovere la collaborazione tra ecosistemi

Nell’attuale economia digitale fortemente interconnessa, dove i dati sono costantemente condivisi e immagazzinati attraverso vari ecosistemi, molti dei rischi di cyber security hanno una natura sistemica che va oltre la capacità di mitigazione da parte delle singole organizzazioni. Pertanto, per affrontare efficacemente la cyber security nell’era quantistica, è necessario che le organizzazioni creino sinergie con altri enti, terze parti, governi e istituzioni accademiche per comprendere meglio e affrontare collettivamente il rischio quantistico e il suo impatto a livello sistemico. Di fatto, la collaborazione tra ecosistemi permette di unire le forze, condividendo informazioni e conoscenze fondamentali per una gestione e mitigazione efficace del rischio quantistico..

Considerazioni chiave

- Collaborare per comprendere i rischi sistemici attraverso il proprio ecosistema, evitando che la mancanza di sicurezza quantistica in una parte dell’ecosistema crei vulnerabilità ad altre organizzazioni.

- Contribuire a definire una visione unificata e ampia dell’ecosistema, coinvolgendo fornitori, partner della catena di approvvigionamento e il mondo accademico. Tale approccio promuove la condivisione delle migliori pratiche, genera urgenza nel settore e stimola la collaborazione per minimizzare i rischi nelle catene di approvvigionamento. Inoltre, la collaborazione con il mondo accademico e gli studenti favorirà l’innovazione e diffusione degli avanzamenti.

Pratiche e attività per incoraggiare la collaborazione tra ecosistemi

- Connettersi agli ecosistemi per sviluppare una strategia di prontezza quantistica

- Definire una visione comprensiva dell’ecosistema identificando tutti gli stakeholder coinvolti o influenzati dal rischio quantistico.

- Riconoscere e sfruttare piattaforme e iniziative esistenti che promuovono la conoscenza necessaria per la transizione alla sicurezza quantistica.

- Interagire con gruppi industriali, reti informali o Information Sharing and Analysis Centers (ISACs) per affrontare in modo collaborativo i rischi quantistici sistemici.

- Partecipare allo sviluppo di standard tecnici condivisi

- Partecipare attivamente ai programmi di certificazione dei prodotti, utilizzando criteri comuni come base.

- Promuovere l’interoperabilità adottando standard tecnici condivisi, per esempio gli standard EMV per i pagamenti.

- Essere informati su restrizioni geografiche, regolamentari e sui controlli all’importazione/esportazione che potrebbero influenzare l’uso di tecnologie e standard.

- Partecipare allo sviluppo collaborativo della conoscenza quantistica.

- Sostenere iniziative dell’ecosistema per arricchire la conoscenza collettiva e creare talenti, ad esempio attraverso progetti universitari.

- Stimolare i dipendenti a conseguire certificazioni in ambito di sicurezza quantistica.

Quantinuum Report – “7 steps to build quantum resilience”

Dalle informazioni presentate sinora, emerge chiaramente che la sfida principale per i CISO nel futuro sarà gestire la minaccia rappresentata dai computer quantistici nei confronti dei metodi crittografici attualmente in uso nelle organizzazioni.

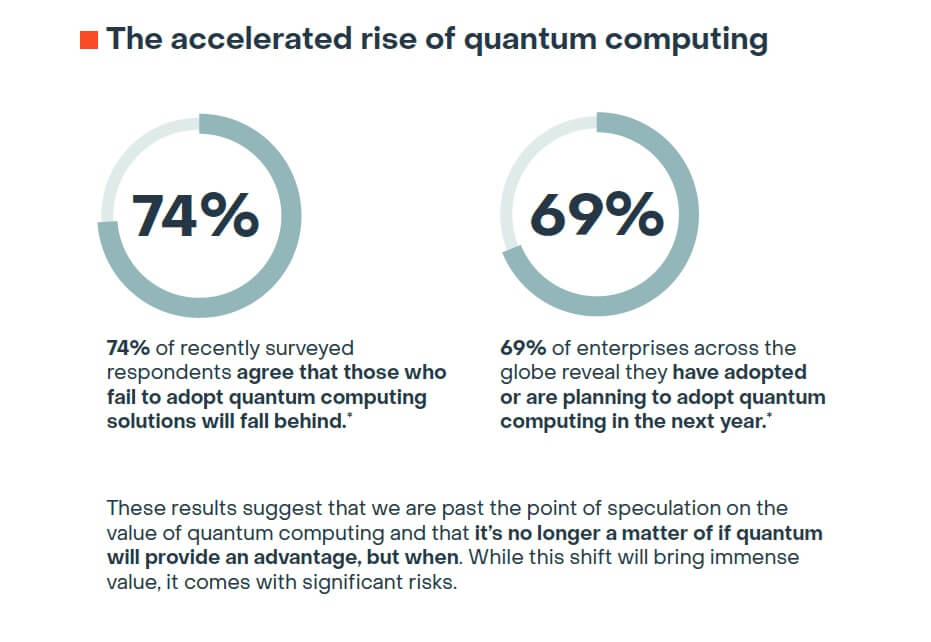

Un aspetto evidenziato anche dal report “7 steps to build quantum resilience” di Quantinuum, la maggiore impresa indipendente nel campo del calcolo quantistico. Inoltre, dal report si evince come la corsa per costruire la resilienza quantistica è ormai imperativa per le aziende che vogliono evitare di rimanere indietro nella rivoluzione tecnologica innescata dai computer quantistici, considerando i nuovi rischi e vulnerabilità che essi comportano.

Le statistiche fornite dal report rivelano che il 74% delle aziende intervistate concorda sul fatto che chi non adotterà soluzioni basate sul quantum computing resterà indietro. Inoltre, il 69% delle imprese in tutto il mondo ha già adottato o prevede di adottare il quantum computing entro l’anno successivo. Ciò suggerisce che il valore del quantum computing non è più oggetto di speculazione e che la domanda non è se il quantum fornirà un vantaggio, ma quando.

Fonte immagine – “7 steps to build quantum resilience” – Quantinuum Report.

Come già evidenziato, la sicurezza quantistica rappresenta un aspetto critico che le aziende devono gestire con priorità. L’avvento dei computer quantistici a tolleranza di errore minaccia gli attuali standard di crittografia, mettendo a rischio sistemi informatici e dati sensibili non protetti da misure quantum-proof.

Il report rivela che circa il 70% dei CISO è consapevole di tale rischio e della necessità di adottare misure protettive. Tuttavia, solo il 22% si sente attualmente equipaggiato per affrontare un attacco quantistico. Si prevede, inoltre, che nei prossimi 10-20 anni sarà necessario aggiornare o sostituire con tecnologie di crittografia quantistica oltre 20 miliardi di dispositivi digitali.

Il report di Quantinuum fornisce alle organizzazioni una guida in sette passaggi fondamentali per sviluppare resilienza quantistica e, precisamente:

- Conoscere i propri asset di dati, i.e. identificare i dati che rappresentano il maggior rischio organizzativo in caso di violazione e comprendere esattamente quali dati sono posseduti e quanto sono vulnerabili agli attacchi

- Prioritizzare i sistemi per la migrazione, i.e. catalogare dove gli algoritmi vulnerabili al quantum sono attualmente in uso e prioritizzare la migrazione basandosi su una conversazione di gestione del rischio

- Identificare gli usi della crittografia, i.e. leader tecnologici dovrebbero catalogare dove gli algoritmi vulnerabili al quantico sono attualmente utilizzati.

- Testare algoritmi per software sviluppati internamente, i.e. le aziende che sviluppano software proprietario sono invitate a iniziare la sperimentazione con gli algoritmi crittografici resistenti alla computazione quantistica selezionati dal NIST, i quali presentano caratteristiche diverse rispetto agli algoritmi attuali. L’approccio migliore per comprendere l’impatto di questi algoritmi sui sistemi aziendali consiste nel loro effettivo impiego e nella conduzione di test. Un ottimo punto di partenza per questa fase di sperimentazione è rappresentato dal progetto Open Quantum Safe, che offre varie implementazioni di algoritmi quantistici per esperimenti pratici..

- Considerare l’uso di modalità ibrida, i.e. le modalità operative ibride in crittografia combinano algoritmi convenzionali, suscettibili agli attacchi quantistici, con algoritmi quantistici sicuri, aumentando così la sicurezza di protocolli come TLS (Transport Layer Security) e SSH (Secure Shell). Questo metodo implica che un aggressore debba superare sia la barriera dell’algoritmo classico che quella dell’algoritmo quantistico sicuro, rendendo le soluzioni ibride comparabilmente sicure ai metodi tradizionali e potenzialmente resistenti agli attacchi quantistici. Nonostante ciò, l’assenza di uno standard comune confina il loro impiego a situazioni specifiche in cui emittente e ricevente concordano sull’uso di una crittografia non convenzionale. Benché il destino a lungo termine di queste soluzioni ibride rimanga incerto, al momento esse offrono un’opportunità per testare algoritmi non standardizzati.

- Parlare con i fornitori, i.e. è essenziale per le organizzazioni verificare le strategie dei loro fornitori in termini di sicurezza quantistica, data la prevalenza di soluzioni di terze parti nelle infrastrutture IT. Fornitori seri dovrebbero essere già impegnati nell’aggiornamento e nei test di algoritmi sicuri per l’era quantistica, potendo anche fornire versioni preliminari del loro software aggiornato. L’assenza di chiarezza o preparazione da parte di un fornitore su questi aspetti richiede una valutazione critica della partnership e l’imposizione di un piano d’azione definito.

- Assicurare l’agilità crittografica, i.e. Si riferisce alla capacità di passare facilmente da un algoritmo crittografico ad un altro in risposta a vulnerabilità identificate o per migliorare la sicurezza in ambienti specifici, un aspetto cruciale nella transizione verso la crittografia a prova di computer quantistici. I principali benefici includono la facilità di sostituzione di algoritmi crittografici inadeguati o obsoleti e la prevenzione dell’utilizzo prolungato di tecnologie crittografiche superate. La scelta dell’NIST di offrire diverse alternative algoritmiche sottolinea l’assenza di una soluzione universale adatta a ogni contesto.

Fonte immagine – “7 steps to build quantum resilience” – Quantinuum Report.

Conclusioni

L’avanzamento dei computer quantistici rappresenta una sfida critica per la sicurezza nella nostra economia digitale, minacciando la validità delle attuali misure crittografiche.

Affrontare questa minaccia richiede che le organizzazioni adottino senza indugi strategie di sicurezza quantistica ben consolidate. Al cuore di queste strategie si trova la “crypto agility”, la capacità di adattarsi rapidamente ai cambiamenti con soluzioni crittografiche avanzate e la necessità di integrare consapevolezza e resilienza nei confronti dei rischi quantistici in tutte le aree di gestione del rischio e di cyber security aziendale.

Una comunicazione efficace e la collaborazione intersettoriale emergono come elementi fondamentali per sensibilizzare i leader sull’urgenza di prepararsi e per sviluppare insieme strategie di mitigazione.

Di fatto, le soluzioni alla sicurezza quantistica richiedono un approccio olistico che coinvolga persone, processi e tecnologie, personalizzato sulle esigenze specifiche di ciascuna organizzazione.

Inoltre, la continua evoluzione tecnologica comporta intraprendere azioni immediate dato che, nonostante permanga l’incertezza sul quando i computer quantistici diventeranno una realtà diffusa, ciò non deve rallentare la preparazione.

È in quest’ottica che vano interpretati sia l’iniziativa del Toolkit di Prontezza Quantistica del WEF sia il report di Quantinuum, a sottolineare l’importanza di costruire quanto prima una resilienza quantistica per proteggere dati e infrastrutture.

È doveroso evidenziare che, in questo contesto, un impegno collettivo e il supporto da parte di governi e organizzazioni sono indispensabili per promuovere un cambio sistemico, con linee guida chiare, esempi pratici e metriche quantitative.

Solo attraverso un’azione congiunta e coordinata si potranno superare le sfide poste dalla crittografia nell’era quantistica, garantendo così un futuro digitale sicuro e resiliente scaturito dall’intersezione dell’implementazione dei principi di risk management, business continuity e cyber security.

如有侵权请联系:admin#unsafe.sh