近日,世界观察组织的专家团队揭露了一种新型流量分配系统(TDS),该系统与附属营销紧密相关,并在多起欺诈计划中被积极利用。由于其URL重定向中独特的“0/0/0”序列,这一系统被命名为R0bl0ch0n TDS,已经对全球约1.1亿互联网用户造成了影响。

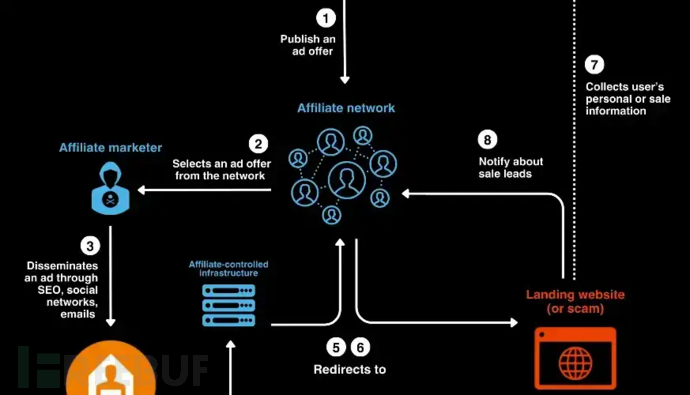

附属营销本是一种正当的商品与服务推广方式,但在本次事件中,它被用作散播欺诈广告的手段。研究人员发现,有数百个小规模的附属网络专门推广可疑的优惠,这些优惠往往与知名的诈骗计划相关。

附属营销本是一种正当的商品与服务推广方式,但在本次事件中,它被用作散播欺诈广告的手段。研究人员发现,有数百个小规模的附属网络专门推广可疑的优惠,这些优惠往往与知名的诈骗计划相关。

R0bl0ch0n TDS是一个包含众多域名和专用服务器的复杂架构,由Cloudflare提供安全保护。尽管操纵者在他们的计划中加入了一些合法功能,例如退订和反馈机制,但他们也采取了重要措施来隐藏这些操作背后的真正组织。

技术分析显示,R0bl0ch0n TDS中嵌入电子邮件的URL遵循固定模式(<domain>/bb/[0-9]{18}),并通过多个自动重定向将用户引导至假冒商店或调查页面。值得注意的是,由于需要用户参与来绕过假CAPTCHA,这些URL无法被自动化系统准确分析。

专家们还发现,托管假冒调查的域名会主动与第三方网站交换用户数据。例如,域名facileparking.sbs向event.trk-adulvion.com传输信息。这个域名网络从2021年夏天开始运营,在亚马逊网络服务(AWS)服务器上拥有300多个专用IP地址。

DomainTools的数据显示,自2021年起,event子域的A型DNS请求总数约为1.1亿。考虑到每个用户由于指纹识别机制只记录一次DNS请求,这个数字准确地反映了这些欺诈计划所针对的总人数。

研究人员识别了通过R0bl0ch0n TDS分发的两类主要欺诈性优惠:

1. 抽奖活动

提供诱人的中奖信息,要求用户完成在线调查后支付小额运费。实际上,这会导致用户注册定期支付的订阅服务(每两周20至45欧元)。美国联邦贸易委员会报告称,投诉导致的损失总额超过3亿美元,平均每人损失约900美元。世界观察组织的专家认为,考虑到每天发送的广告量,实际损失可能更高。

2.家居改善优惠

推广价格过高的服务,如檐槽过滤器、太阳能电池板、热泵或老年人使用的步入式淋浴。这些计划通常通过电子邮件传播或利用搜索引擎优化(SEO)进行推广。每次用户填写联系表后,附属公司可获得佣金,随后“销售人员”会联系潜在客户。而且,卖家经常故意夸大客户可能有资格获得的政府补贴金额。

R0bl0ch0n TDS的URL通过多种方法进行初始分发:

- 使用带有URL片段数据的随机AWS子域,这些数据可能与附属程序参数相关联。

- 使用匹配特定模式的随机Azure子域,URL片段中的数据同样传递给R0bl0ch0n TDS。

- 使用URL缩短服务。

专家指出,利用AWS或Azure等合法基础设施服务或URL缩短器,附属公司能够轻松地修改和部署新的基础设施,从而绕过谷歌安全浏览或反垃圾邮件过滤器中的检测系统和对策。

参考来源:

https://securityonline.info/r0bl0ch0n-tds-new-affiliate-fraud-scheme-impacts-110-million-users/

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022