2024-7-25 20:0:37 Author: www.securityinfo.it(查看原文) 阅读量:9 收藏

Lug 25, 2024 News, Prodotto, RSS, Vulnerabilità

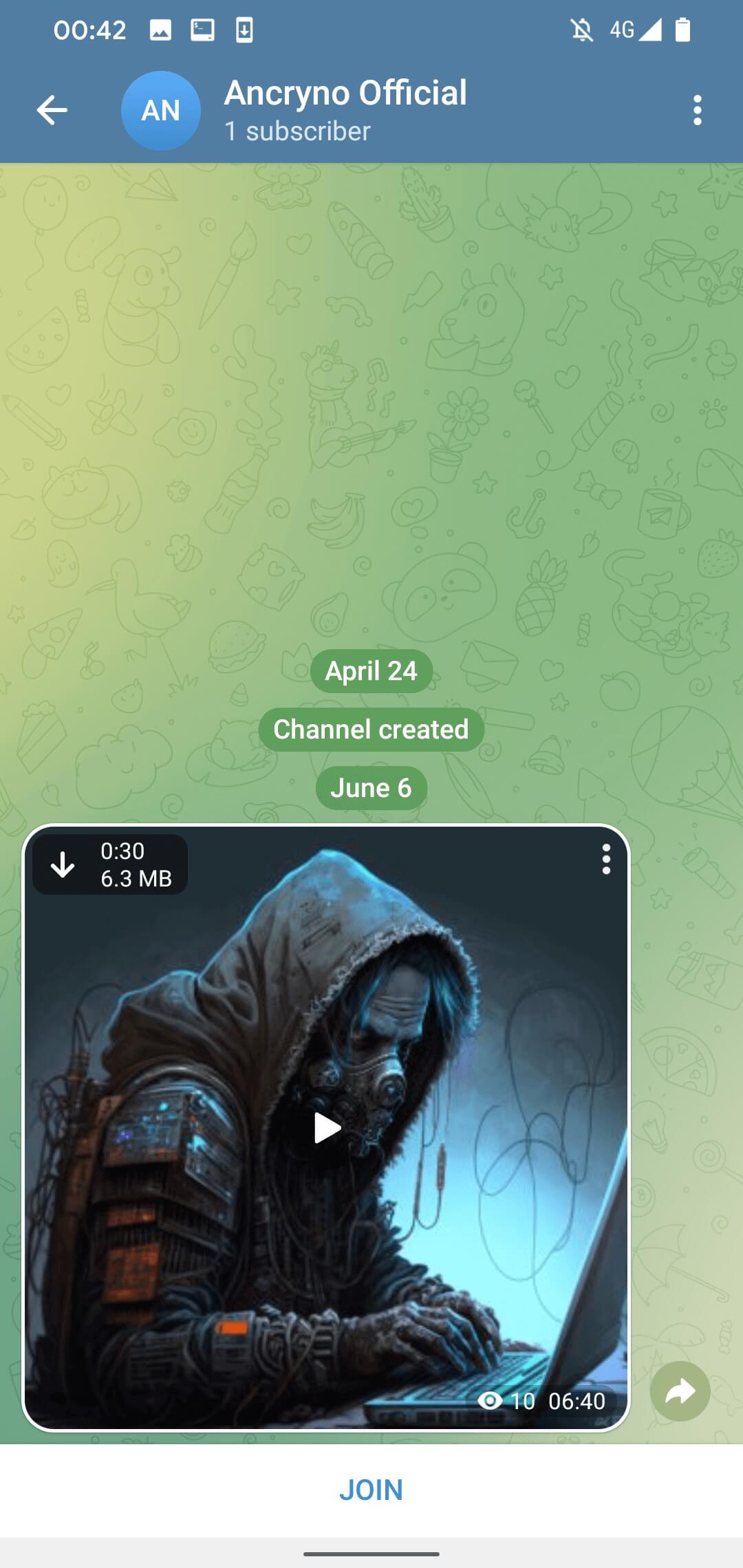

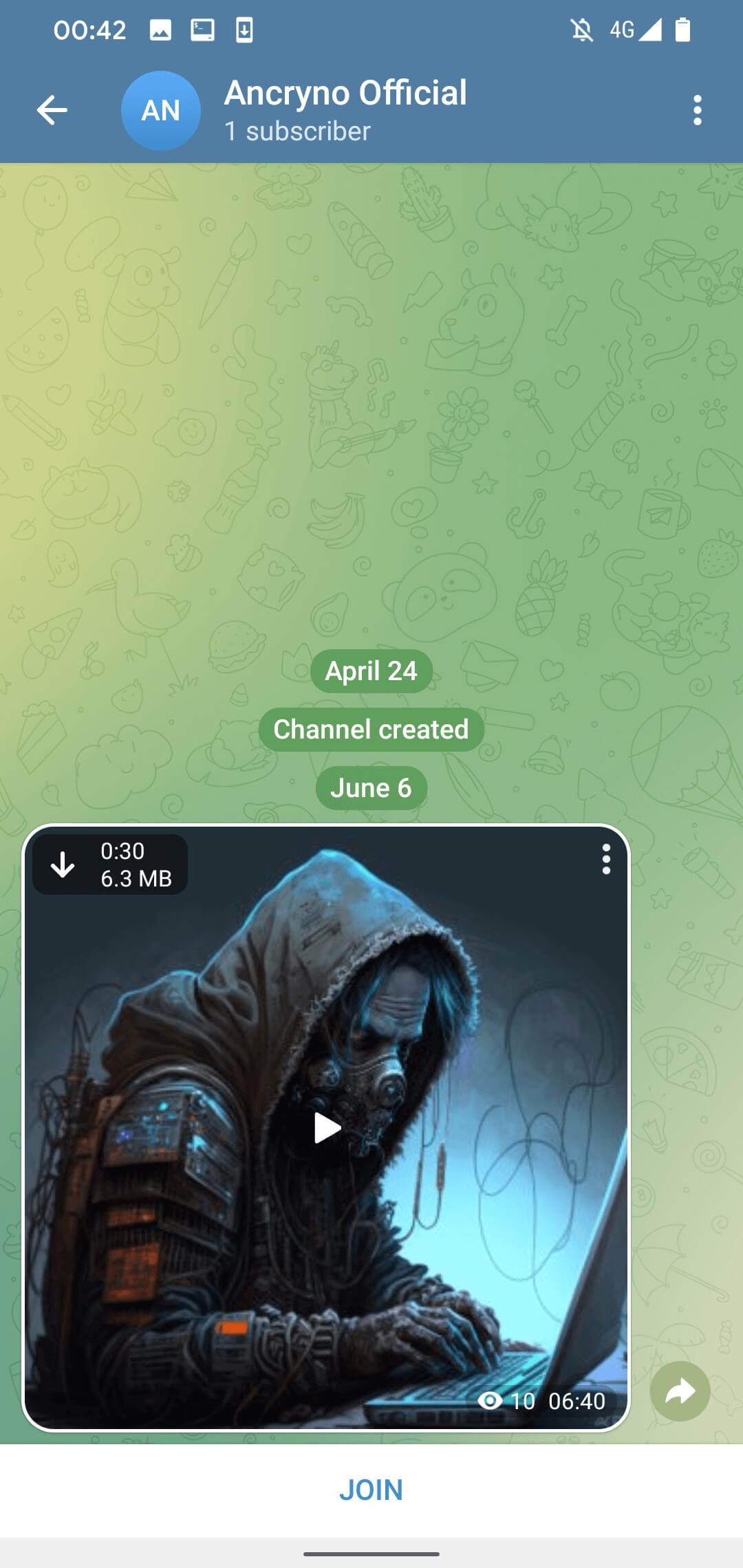

I ricercatori di ESET hanno scoperto EvilVideo, una vulnerabilità zero-day che colpisce le versioni di Telegram per Android. Sfruttando il bug, gli attaccanti possono condividere payload malevoli su canali, gruppi e chat Telegram mascherandoli come file multimediali.

La particolarità dell’exploit è che gli attaccanti possono creare payload specifici sfruttando l’API di Telegram; ciò gli consente di inviare il payload malevolo e farlo apparire come una preview multimediale, non come un file binario allegato. Nell’esempio condiviso dai ricercatori, il payload, una volta condiviso in chat, viene visualizzato come un breve video.

Credits: ESET

Di default, tutti i media ricevuti su Telegram vendono scaricati immediatamente, quindi gli utenti che hanno ancora abilitata questa opzione scaricheranno automaticamente il payload non appena aprono la chat.

Se la vittima cerca di aprire il video, Telegram mostra un messaggio di errore specificando che non riesce a leggerlo e propone all’utente di utilizzare un’applicazione esterna. Se poi l’utente procede, gli verrà chiesto di installare un’applicazione (malevola) per visualizzare il video; installando l’app, il malware distribuito dall’attaccante viene eseguito sul dispositivo colpito.

I ricercatori hanno confermato che l’exploit funziona solo su Android: nel caso di Telegram Web e del client Desktop, il file malevolo è stato scaricato non come .apk ma come file .mp4, il che ha bloccato l’esecuzione del malware.

Al momento non è chiaro chi sia l’attaccante o gli attaccanti dietro l’exploit di EvilVideo. Lo stesso cybercriminale (o gruppo) sta vendendo anche un cryptor-as-a-service per Android che viene presentato come “Fully Undetectable” (FUD), ovvero che non può essere individuato da antivirus e prodotti di sicurezza.

Il team di ESET ha scoperto l’exploit in vendita su un forum del dark web il 6 giugno scorso e ha segnalato la vulnerabilità a Telegram il 26 giugno; l’11 luglio, la compagnia ha rilasciato un aggiornamento che risolve il bug (versioni 10.14.5 e superiori). Il consiglio è di aggiornare il prima possibile l’applicazione.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh