凯歌而行,不以山海为远;

乘势而上,不以日月为限。

随着2024年上半年的结束,我们迎来了回顾与总结的时刻!

在这半年的时间里

共有 274 位白帽师傅提交了2000+份漏洞报告;

累计发放漏洞奖励340W+人民币,

非常感谢白帽师傅们的辛苦付出,

接下来!一起前排围观

TOP个人、核心团队及高贡献白帽!

6MONTH|大事记

3月

「海有界 AI无涯」百度安全2023 BSRC年度盛典颁奖仪式在马来西亚沙巴圆满收官。

6月

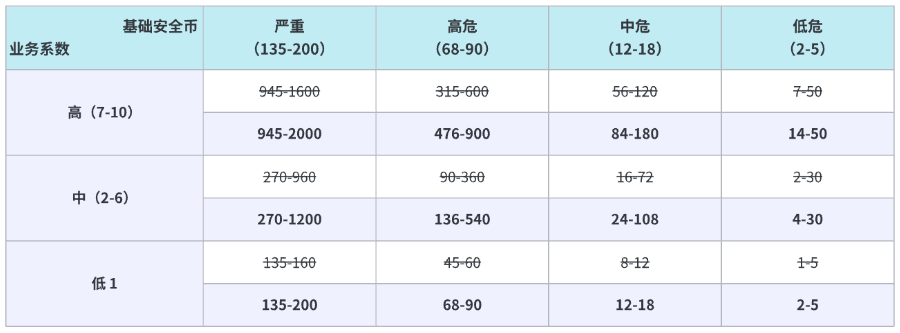

BSRC 发布《百度安全应急响应中心漏洞奖励细节V7.0》

BSRC奖励全新升级⬇️,漏洞单价均翻1.5倍!

*详细评定标准及奖励金详见文末

除了丰厚的现金/礼品奖励

BSRC还有包括定额&翻倍众测、

月度个人&团队奖励、年度个人&团队奖励、

BSRC年度盛典颁奖等多重漏洞激励计划

同时享受节日关怀、新人关怀、

月度&活动首杀奖励等丰富礼品奖励

BSRC期待更多优秀白帽的加入!

斩获赏金的同时也请白帽师傅们

严格遵守报告基本原则,避免违规事件发生。

FOCUS|违规案例

1

2023.10.13,双十一众测活动期间,用户ID98***59多次未规范提交漏洞报告且在未提前报备获取准许的情况下,通过该外网漏洞入口点,对内网进行大规模、高并发的违规扫描。

根据《百度安全应急响应中心漏洞奖励细节V6.0》规范, 该用户违反其中第八项第10点:在漏洞测试过程中,须遵守渗透测试原则,严格遵守《网络安全法》的规定,对于上传 webshell、反弹 shell、内网扫描探测、恶意拖取数据、下载源码等越界行为,漏洞均 0 分处理,且百度有权利报案、举报、并配合刑事侦查机关提供相应证据。

处理结果:因漏洞测试过程中存在严重的违规行为,故针对本次提交的漏洞做0分处理、签署保密协议同时保留追究法律责任的权利。

建议:严禁在未经百度安全的许可的情况下对百度内网进行违规扫描探测。若在漏洞测试过程中需进行反弹shell等深度测试行为,请提前提交测试报备,报备通过后才可进行。报备入口:BSRC漏洞提交页面-右下角

2

2023.05.23,用户ID14***81,通过外围漏洞入口点,在未进行深度测试报备的情况下,对集群容器进行反弹shell、搭建C2实现远程控制,并在成功逃逸后修改宿主机计划任务实现维权等测试违规等行为。

根据《百度安全应急响应中心漏洞奖励细节V6.0》规范,用户违反其中第八项第10点以及第12点:在漏洞测试过程中,须遵守渗透测试原则,严格遵守《网络安全法》的规定,对于上传 webshell、反弹 shell、内网扫描探测、恶意拖取数据、下载源码等越界行为,漏洞均 0 分处理,且百度有权利报案、举报、并配合刑事侦查机关提供相应证据。

处理结果:因漏洞测试过程中存在明显的越界违规行为,故针对本次提交漏洞做0分处理并签署保密协议

建议:严禁在未经百度安全的许可的情况下进行反弹shell,搭建C2等违规行为操作。若在漏洞测试过程中需进行反弹shell等深度测试行为,请提前提交测试报备,报备通过后才可进行。报备入口:BSRC漏洞提交页面-右下角

3

2024.01.22,用户ID89***73违规将漏洞细节内容对他人进行分享并将漏洞报告在第三方平台上进行售卖。

根据《百度安全应急响应中心漏洞奖励细节V6.0》规范,白帽违反其中第八项第11点:为了保护百度产品及业务的安全,降低用户安全风险,百度鼓励负责任的漏洞披露行为,若用户将未脱敏的漏洞报告向外部发布,或在漏洞未修复时向外界发布,BSRC 有权减少或取消漏洞奖励。

处理结果:对泄漏漏洞的相关人做0分处理且保留追究法律责任的权利。

建议:严禁披露&售卖漏洞报告,若有披露已修复漏洞的需求(如有参会议题等),请至少提前一周发邮件至 [email protected]并说明情况,百度安全内部评估后,将第一时间与你取得联系。

4

2024.05.12,用户ID19***13在测试SQL注入漏洞时,多次使用慢查询手法,导致业务数据库造成阻塞,造成业务服务有损。

根据《百度安全应急响应中心漏洞奖励细节V6.0》规范,该用户违反其中第八项第16点:严禁社工,以测试漏洞为借口,利用漏洞进行损害用户利益、影响业务运作、盗取用户数据等行为的,将采取进一步法律行动的权利。

处理结果:对于相关人进行警告并对相关违规报告做降分处理。

建议: 注入漏洞,只需证明可以读取数据,严禁读取表内数据。对于UPDATE、DELETE、INSERT 等注入类型,不允许使用自动化工具进行测试,不允许使用慢查询手法进行漏洞测试。

请大家严格遵守

《百度安全应急响应中心漏洞奖励细节》

共建网络安全防线,peace&love!

非常感谢大家一直以来

对百度安全应急响应中心的陪伴与信任

前路浩浩荡荡,万事尽可期待!

相关阅读

记得关注1⬇️

如有侵权请联系:admin#unsafe.sh