2024-7-29 15:0:47 Author: www.securityinfo.it(查看原文) 阅读量:7 收藏

CERT-AGID 20 – 26 luglio: 39 campagne malevole e nuove combolist su Telegram

Lug 29, 2024 Attacchi, Hacking, Malware, News, Phishing, Tecnologia, Vulnerabilità

Nel corso della settimana, il CERT-AGID ha condotto un’analisi approfondita dello scenario cybersecurity italiano, individuando e esaminando un totale di 39 campagne malevole.

Di queste, 21 erano specificatamente mirate a obiettivi italiani, mentre le rimanenti 18, sebbene di natura più generica, hanno comunque avuto un impatto significativo sul territorio nazionale. In risposta a queste minacce, il CERT-AGID ha identificato 344 indicatori di compromissione (IOC) e li ha prontamente condivisi con i propri enti accreditati, fornendo così uno strumento cruciale per la difesa e la prevenzione contro potenziali attacchi informatici.

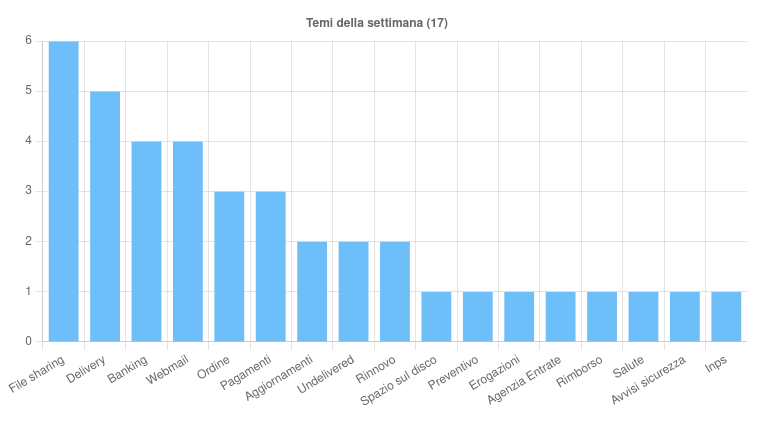

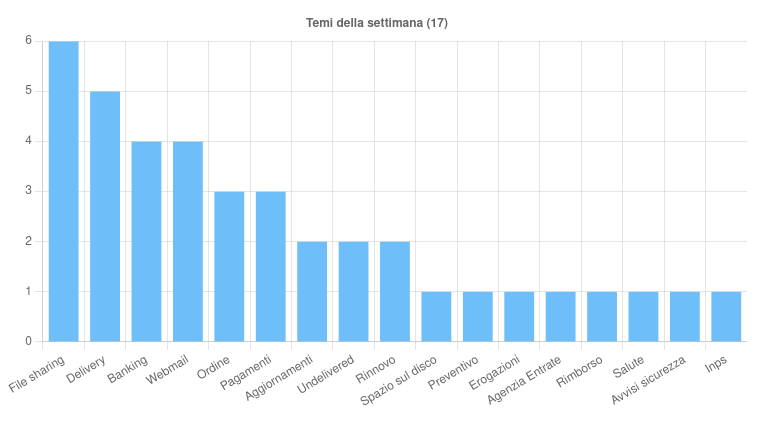

I temi più rilevanti della settimana

Nel corso di questa settimana, sono stati identificati 17 temi distinti utilizzati per veicolare campagne malevole sul territorio italiano. Tra questi, si sono distinti in particolare alcuni settori chiave.

Il File Sharing è stato sfruttato per condurre campagne generiche di phishing, prendendo di mira specificamente gli utenti di WeTransfer. Il tema Delivery è stato impiegato sia per campagne italiane di phishing contro Poste Italiane e FedEx, sia come vettore per la diffusione dei malware Formbook e Snake Keylogger.

Il Banking è emerso come tema ricorrente nelle campagne di phishing, diffuse tramite email e PEC, mirando principalmente ai clienti di istituti bancari italiani e internazionali, tra cui Poste Italiane, Intesa San Paolo e Unicredit.

Il tema degli Ordini è stato sfruttato in diverse campagne, sia italiane che generiche, per veicolare i malware AgentTesla e Snake Keylogger. Anche il tema dei Pagamenti è stato ampiamente utilizzato, sia per campagne di phishing contro vari utenti, sia come mezzo per diffondere i malware Guloader e Formbook.

I rimanenti temi identificati sono stati impiegati per una varietà di campagne di malware e phishing, dimostrando la diversità e la sofisticazione delle tattiche utilizzate dai cybercriminali nel panorama italiano della sicurezza informatica.

Fonte: CERT-AGID

Tra gli eventi di particolare interesse, questa settimana ne segnaliamo due. In primo luogo, è proseguita la serie di campagne di smishing ai danni dell’INPS, con l’emersione di una nuova e più insidiosa offensiva.

Questa campagna si è distinta per la sua ampiezza e per la tipologia di dati personali oggetto di furto, mirando a raccogliere un’ampia gamma di informazioni sensibili degli utenti. Tra queste figurano dati anagrafici, copie di documenti d’identità, codici fiscali, patenti di guida, coordinate bancarie (IBAN) e persino copie delle buste paga, delineando un quadro preoccupante di potenziale furto d’identità su larga scala.

Parallelamente, si è registrata la diffusione su canali Telegram di nuove combolist, contenenti oltre 36.000 credenziali di utenti italiani. Queste liste, che includono indirizzi email e password in chiaro, rappresentano una seria minaccia per la privacy e la sicurezza digitale di un vasto numero di cittadini, esponendoli a rischi di accessi non autorizzati e potenziali furti di identità su diverse piattaforme online.

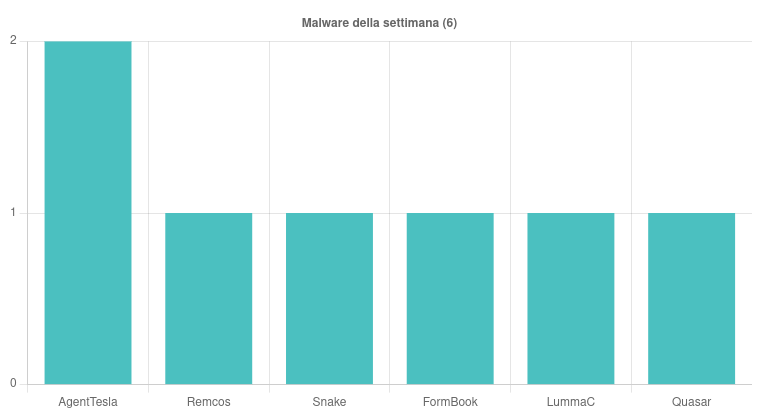

Malware della settimana

Nel corso della settimana, sono state identificate sei distinte famiglie di malware che hanno preso di mira l’Italia, ciascuna con le proprie caratteristiche e metodologie di diffusione.

AgentTesla si è manifestato attraverso due campagne, una italiana e una generica, entrambe incentrate sul tema “Ordine” e distribuite via email con allegati in formato ISO. Remcos ha colpito il settore bancario italiano con una campagna mirata, utilizzando email contenenti allegati PDF come vettore di diffusione.

Snake Keylogger ha sfruttato il tema del “File Sharing” in una campagna generica, propagandosi tramite email con allegati LHA. FormBook ha puntato sul settore delle consegne con una campagna generica, diffondendosi attraverso email con allegati RAR.

LummaC ha adottato il pretesto degli “Aggiornamenti” in una campagna generica, utilizzando email con allegati MSI come mezzo di distribuzione. Infine, Quaser ha colpito il panorama italiano con una campagna incentrata sui “Pagamenti”, propagandosi tramite email contenenti allegati JavaScript.

Fonte: CERT-AGID

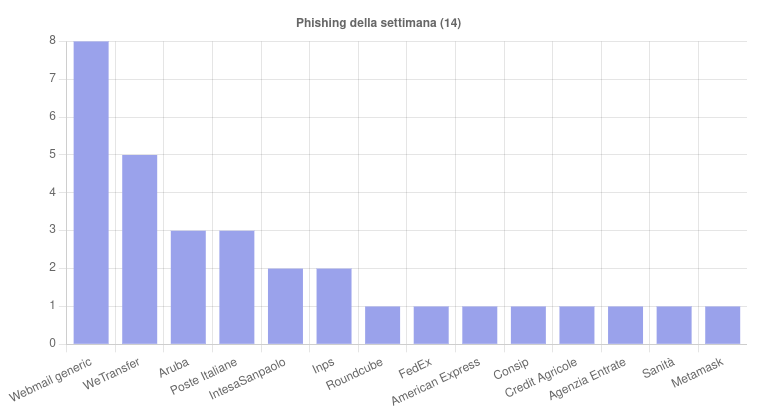

Phishing della settimana

Nel corso della settimana, il panorama del phishing in Italia ha visto il coinvolgimento di 13 brand, oltre a numerose campagne non associate a brand specifici.

Tra le campagne brandizzate, quelle che hanno registrato il maggior volume di attività hanno preso di mira WeTransfer, Aruba, Poste Italiane, Intesa San Paolo e INPS, sfruttando la notorietà e la fiducia di cui godono questi servizi presso gli utenti italiani.

Tuttavia, è importante sottolineare che le campagne più pervasive e potenzialmente dannose sono risultate essere quelle non brandizzate, focalizzate sui servizi di webmail. Queste ultime hanno dimostrato una particolare pericolosità, mirando all’acquisizione indiscriminata di dati sensibili degli utenti, sfruttando la diffusa abitudine all’utilizzo quotidiano della posta elettronica.

La combinazione di attacchi mirati a brand riconoscibili e di campagne generiche evidenzia la sofisticazione e la versatilità delle strategie adottate dai cybercriminali per massimizzare l’efficacia delle loro azioni fraudolente.

Fonte: CERT-AGID

Formati e canali di diffusione

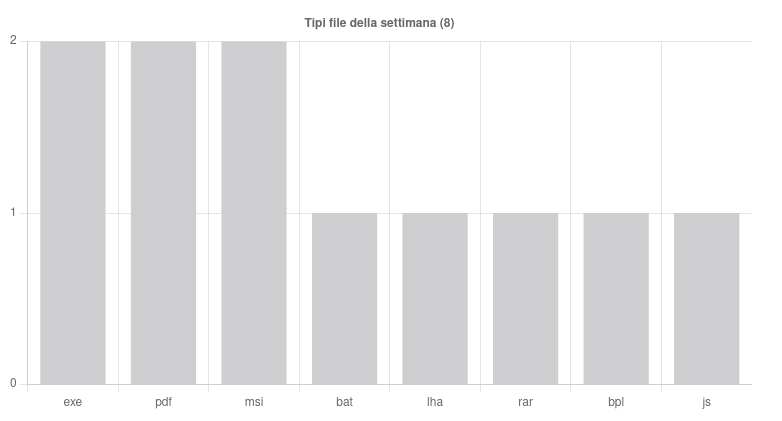

I tipi di file utilizzati questa settimana sono stati 8. I formati EXE, PDF eMSI sono stati usati tre volte, tutti gli altri sono stati utilizzati una sola volta. Essi sono BAT, LHA, RAR, BPL e JS.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, le email sono state usate 36 volte, gli SMS 2 volte e la PEC una sola volta.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh