Sfrutto un recente evento che mi ha interessato per riprende un tema che avevo già trattato in passato da un altro punto di vista: l’utilizzo di account social falsi per ottenere un primo “engage” verso una vittima.

In ambito offensivo la tecnica è ampiamente utilizzata (anche nei team con cui ho lavorato e lavoro viene sfruttata) come estensione della più classica campagna di phishing via email e solitamente lo scopo è guadagnare la fiducia dell’interlocutore al fine di portarlo a compiere un’azione specifica. L’azione dipende dal tipo di attacco che il Red Teamer vuole simulare: potrebbe essere il classico invio di file malevoli come di link che portano a false form di login appositamente crete per raccogliere le credenziali del malcapitat*.

In passato ero stato contattato da falsi profili LinkedIn che si presentavano come potenziali clienti: nel giro di pochi giorni più utenti con caratteristiche simili mi avevano chiesto il collegamento (che io solitamente accetto salvo specifiche valutazioni, ma questo è un altro tema e non riguardano l’argomento del post) e avevano immediatamente avviato una conversazione professionale. La conversazione virava subito sul tema info sec. e l’interlocutore mi chiedeva se ero disponibile ad attività si illegal penetration testing. Ne avevo parlato proprio su LinkedIn per raccontare queste strane conversazioni ed emerse che diverse figure nel mondo cyber italiano erano state contattate con la stessa modalità.

I profili in questione erano, in definitiva, anche poco credibili: giovani donne asiatiche (Cina) con profilo poco curato a livello di dettagli, un centinaio di collegamenti (tutti italiani), nessuna interazione come post o commenti ad altri post. Tutti elementi che mi avevano insospettito immediatamente e chi mi avevano contemporaneamente incuriosito.

Veniamo ai giorni nostri: luglio 2024. Tre nuovi contatti, uno dopo l’altro, di tre profili LinkedIn strutturalmente identici:

- donna asiatica, questa volta giapponese

- posizione di lavoro in Europa (Londra, Parigi, Madrid)

- profilo molto curato:

- formazione e posizione lavorativa coerente

- un migliaio di contatti

- diverse interazione come commenti generici e repost

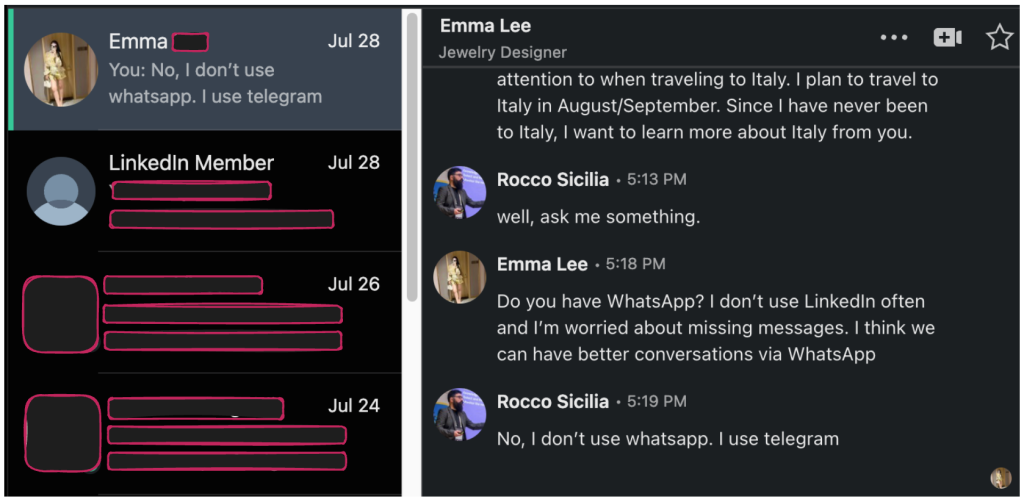

In questo caso la conversazione di quello che sembra essere un bot va sempre nella direzione di richiedere di poter parlare tramite un App più comoda, ad esempio Whatsapp. Ho provato a proporre Talegram ma in questo caso, ed in tutti e tre i test, la conversazione si interrompe e dopo poco il profilo rimuove il collegamento.

La mia ipotesi è che questi profili siano dei bot a caccia di interazioni e di numeri di telefono da associare a profili reali. Se avessi un numero da sacrificare proverei ad accettare la conversazione via Whatsapp per vedere in next stage di quello che sembra il preludio di un attacco diretto ad una persona.

Interessante il fatto che il presunto attacker abbia utilizzato tre profili con la stessa dinamica quando è abbastanza ovvio che fallito il primo tentativo diventa poco probabile che la stessa richiesta venga accolta a distanza di poche ore da un altro profilo molto simile al precedente. Molto interessante anche il fatto che, questa volta, i profili erano particolarmente curati, ad una prima occhiata possono sembrare dei profili reali, in particolare la presenza di interazioni.

Possibili impatti e prevenzione

Come accennavo molto dipende dal modello di attacco che il T.A. sta utilizzando ma non è difficile immaginare cosa potrebbe accadere. Una volta creata la relazione di fiducia e portata la conversazione su uno strumento diretto come Whatsapp, l’attacker potrebbe tentate di far eseguire nuove azioni alla vittima che, se ancora ignara del pericolo, potrebbe trovarsi ad essere il veicolo di un’azione offensiva sulla rete o verso altri membri dell’organizzazione.

Un elemento da considerare è l’incredibile longevità dei profili che ho incontrato, uno dei quali presentava contenuti (commenti nello specifico) datati 2022. Si potrebbe ipotizzare che una certa longevità sia necessaria per rendere il profilo verosimile, diventa quindi utile tracciare questi profili utilizzando una struttura dati standard come STIX al fine di comporre un archivio di IoC da utilizzare negli strumenti di detection o semplicemente per condividere l’informazione.

Come discusso nelle recenti live dedicate al tema degli IoC, anche questi dati vanno validati ed aggiornati nel tempo: questi profili possono sparire (anzi, lo darei per scontato) o essere modificati, non sono da escludere anche degli errori di valutazione da parte degli analisti. Un processo di validazione periodico è assolutamente indispensabile. Lo standard STIX prevede un type denominato identity che potrebbe essere usato proprio allo scopo. Lo standard non prevede in realtà questo specifico utilizzo ma osservando alcuni esempi in cui il type in questione è stato utilizzato, con le dovute relazioni, per registrare attività di phishing. Anche in questo caso siano di fronte alla stessa casistica con una differenza rispetto al mezzo: non una email ma un messaggio da un profilo social.

Approfitto del caso in corso per aprire le danze sul progetto BitIoC ed utilizzare i primi dati per creare un primo set di IoC. Il prossimo venerdì è in programma un confronto sul canale Discord del progetto.

如有侵权请联系:admin#unsafe.sh