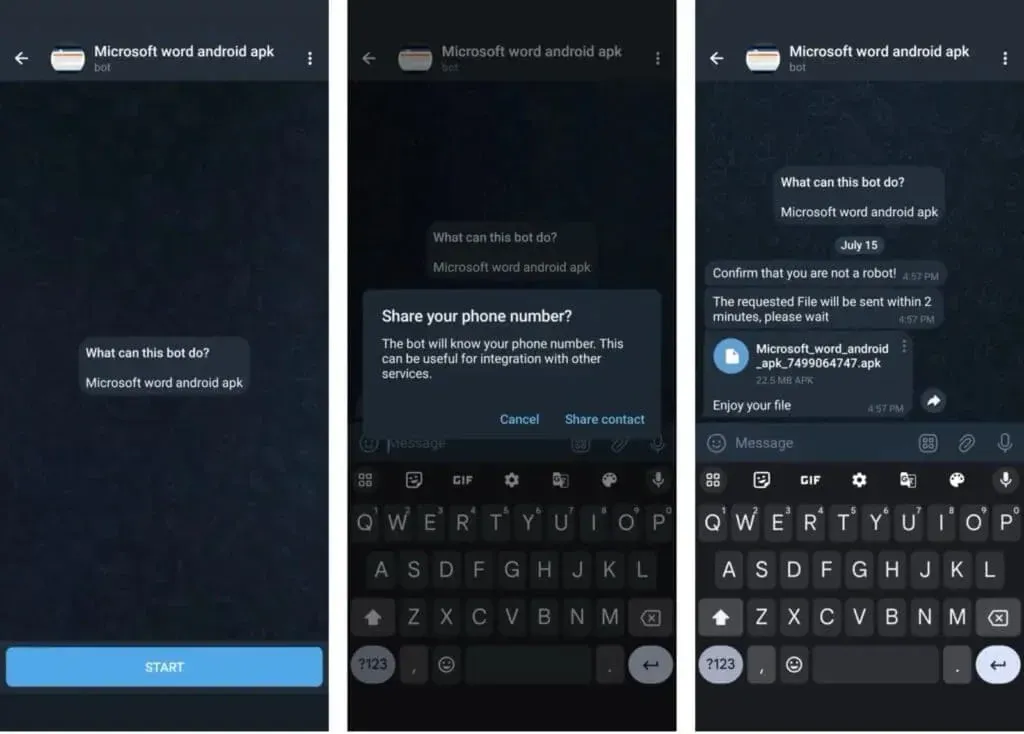

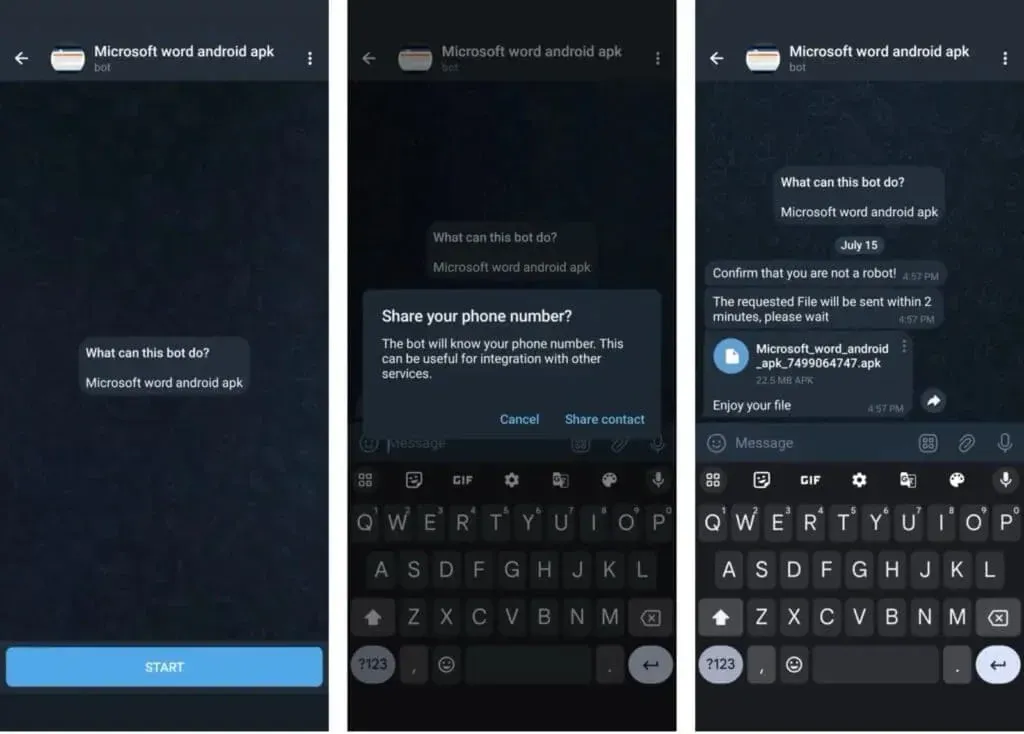

7月29日,安全企业Zimperium研究人员发布报告,他们发现一起针对全球Android设备的恶意活动,涉及113个国家的不同行业安卓用户。研究者称自2022年2月以来,发现事件超过10.7万个恶意软件样本。攻击者利用数千个Telegram机器人,这些机器人感染并植入了能够窃取短信的恶意软件,目的是窃取一次性双因素认证密码OTP,成功绕过这一安全措施。短信窃取者通过恶意广告和Telegram机器人分发两种方式传播短信窃取器。1、通过恶意广告:这种方式中,受害者被引导到模仿Google Play的页面。这些页面显示夸大的下载量,以增加其合法性并制造一种虚假的信任感。这是一种常见的网络诈骗手段,目的是让用户相信这些页面是可信的,从而下载恶意软件。2、通过Telegram机器人:在这种方式中,Telegram机器人向用户提供Android平台的盗版应用程序。在用户下载APK文件之前,机器人会要求用户提供他们的电话号码。然后,Telegram机器人使用这个电话号码生成一个新的APK文件,这使得对特定用户进行个性化跟踪或未来攻击成为可能。Telegram bot将SMS窃取工具发送给受害者Zimperium表示,该行动使用2600个Telegram机器人来推广各种Android APK,这些机器人由13个命令和控制(C2)服务器控制。 此次行动的大多数受害者位于印度和俄罗斯,巴西、墨西哥和美国也有大量的受害者。媒体称,网络犯罪分子的动机主要是经济利益,他们很可能利用被感染的设备来实现身份验证和匿名化中继。Zimperium发现,该恶意软件将捕获的短信传输到网站fastsms.su上的特定API端点。该网站允许访问者购买外国“虚拟”电话号码的访问权,他们可以使用这些号码进行匿名化,并对在线平台和服务进行身份验证。![]()

文章来源: https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247545188&idx=2&sn=156d32043bd99ee65f659ba4931323e2&chksm=c1e9bd35f69e3423767cad299b6a384a262cc2fbba55b810322839f7b453811ce335b3a9713f&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh