受害者目前未具名;成功索要赎金的黑暗天使一跃成为今年最值得关注的勒索软件团伙。

7月31日消息,一个名叫黑暗天使(Dark Angels)的勒索软件网络犯罪团伙,从一位未具名的受害者那里获取了全球有史以来最大金额的赎金。

美国知名零信任安全公司Zscaler的研究人员表示,该团伙勒索了7500万美元(约合人民币5.42亿元),几乎是此前公开报道的勒索软件赎金最高记录的两倍。2021年3月,美国保险巨头CNA Financial遭受勒索软件攻击后被迫支付4000万美元(约合人民币2.89亿元)。

在攻击中,黑暗天使使用RagnarLocker勒索软件的变种锁定VMWare ESXi服务器。

Zscaler警告说,黑暗天使的成功可能会“驱使其他勒索软件团伙采用类似策略。因此,各组织更加需要优先保护自己,免受日益增长且代价越来越高的勒索软件攻击。”

Zscaler在2024年勒索软件报告中还指出,2023年4月至2024年4月间,勒索软件攻击同比增加了18%。被列在数据泄露网站上的受害公司数量自去年以来增长了近58%。

报告还发现,美国、意大利和墨西哥的勒索软件攻击增长率最高。这三个国家的勒索软件攻击“涨幅惊人”,分别达到93%、78%和58%。

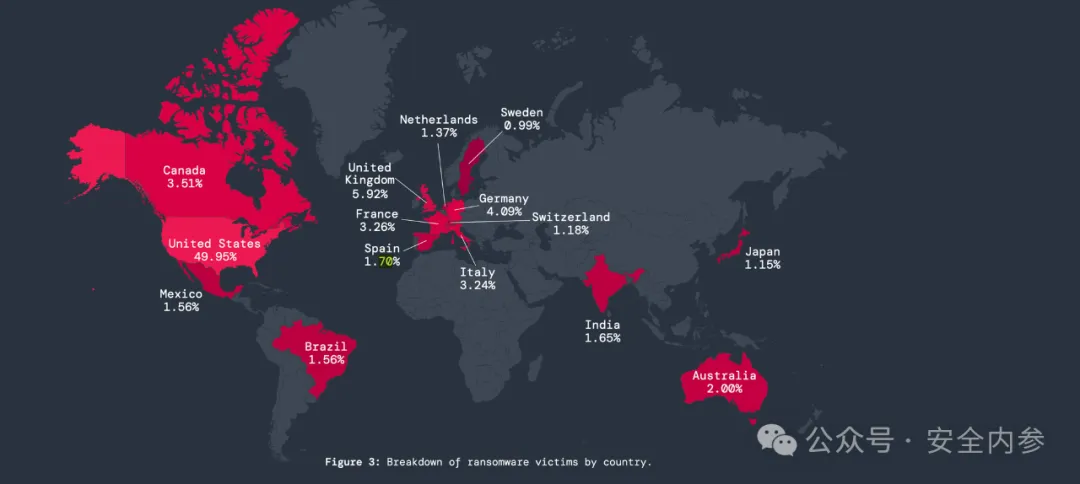

图:各国勒索软件受害者比例

黑暗天使团伙揭秘

黑暗天使针对各种行业,包括医疗、政府、金融和教育。最近,有观察发现它针对大型工业、技术和电信公司发起攻击。

Zscaler表示:“黑暗天使团伙采用高度针对性的方法,通常一次攻击一家大型公司。这与大多数勒索软件团伙形成鲜明对比,后者会无差别地选择受害者,并将大部分攻击外包给初始访问代理和渗透测试团队的附属网络。”

“一旦黑暗天使确定并攻陷目标,他们会选择性地决定是否加密公司的文件。在大多数情况下,黑暗天使团伙会窃取大量信息,通常在1-10 TB之间。该团伙已经从大型企业窃取了10-100 TB的数据,传输这些数据可能需要数天到数周时间。”

Zscaler还表示,黑暗天使“最引人注目的攻击”发生在2023年9月,当时该团伙“攻陷了一家提供楼宇自动化系统解决方案和其他服务的国际企业集团”。黑暗天使要求受害者支付5100万美元赎金,声称窃取了对方超过27 TB的企业数据,并加密了该公司的VMware ESXi虚拟机。他们使用RagnarLocker勒索软件变种加密了公司的文件。

Zscaler报告称,“尚不清楚”RagnarLocker与黑暗天使之间的关系,但已知该团伙在RagnarLocker遭到执法行动打击之前使用了该勒索软件,导致该软件一名关键成员于2023年10月被捕。

黑暗天使团伙首次出现于2022年,使用了一种与Babuk“非常紧密相关”的勒索软件变种。Babuk常用于双重勒索攻击。随后,该团伙开始使用一种类似于RagnarLocker的变种。

美国终端安全厂商SentinelOne在一篇研究黑暗天使的技术博客中写道:“虽然勒索软件团伙们成功地使用了ESXi锁定器,但是专门针对Linux系统的勒索软件家族仍然很少。黑暗天使使用的Linux版本是一个稍作修改、版本较新的RagnarLocker二进制文件。”

Zscaler首席安全官Deepen Desai说:“勒索软件防御在2024年仍然是首席信息安全官们的首要任务。创纪录的赎金支付源于勒索软件即服务模型(RaaS)的日益普及,以及对遗留系统的众多零日攻击、钓鱼攻击的增加、AI驱动攻击的出现。”

Zscaler报告称,最活跃的勒索软件“家族”是LockBit,占所有勒索软件攻击活动的22%,其次是BlackCat(也称为ALPHV)和8Base,后两者占比分别是9%和8%。

Zscaler还将黑暗天使、LockBit、BlackCat、Akira和Black Basta列为“2024-2025年值得关注的五大勒索软件家族”。

勒索软件攻击最集中的国家是美国,占所有攻击的49.95%,其次是英国(5.92%),德国(4.09%),加拿大(3.51%),法国(3.26%)。

制造业是受勒索软件攻击“最多的”行业,其次是医疗、技术、教育和金融服务。

值得注意的是,黑暗天使实施的这次勒索软件攻击,只有在受害者被公开或攻击得到进一步证实之后,才会正式载入史册。

参考资料:

thestack.technology

如有侵权请联系:admin#unsafe.sh