2024年防演练战况愈演愈烈,亚信安全威胁情报中心接一线来报后发现数千起冒用税务部门名义投递“《2024年财政个人补贴》声明”、“2024年高温津贴”、“2024年针对个人职业补贴通知”、“关于优化调整稳就业政策措施全力促发展惠民生的通知(二维码)”等为主题的钓鱼邮件,仿冒的对象包括但不限于财政部、社保局、国有大型商业银行,窃取受害者的身份证号、银行卡、手机号等敏感信息,请大家留意不要随意扫码或填个人信息!!!

火眼金睛辨真伪

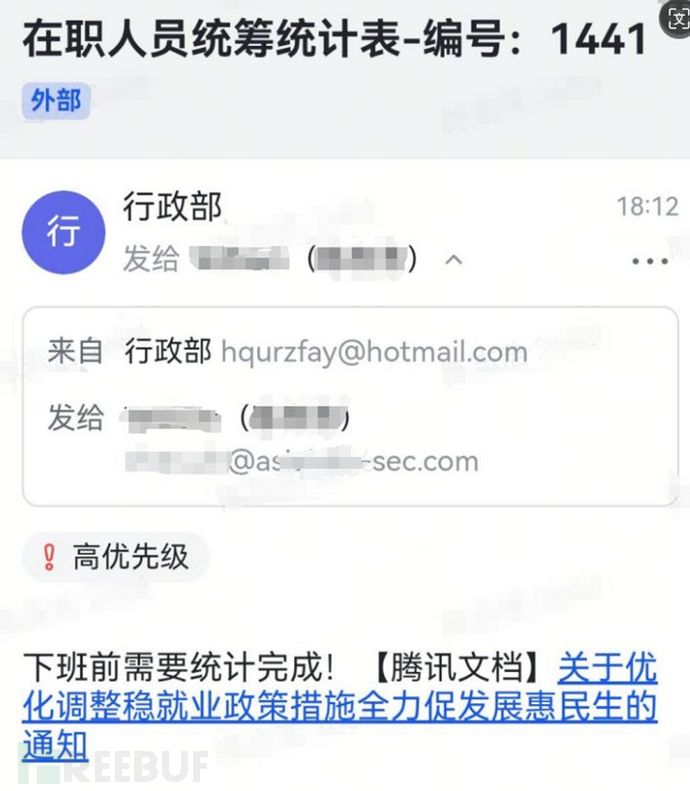

邮件标题:在职人员统筹统计表-编号:1441,发件人:行政部 。Hotmail邮箱属于微软公司旗下的互联网免费电子邮件提供商,用户访问Hotmail将被重定向至Outlook邮箱。

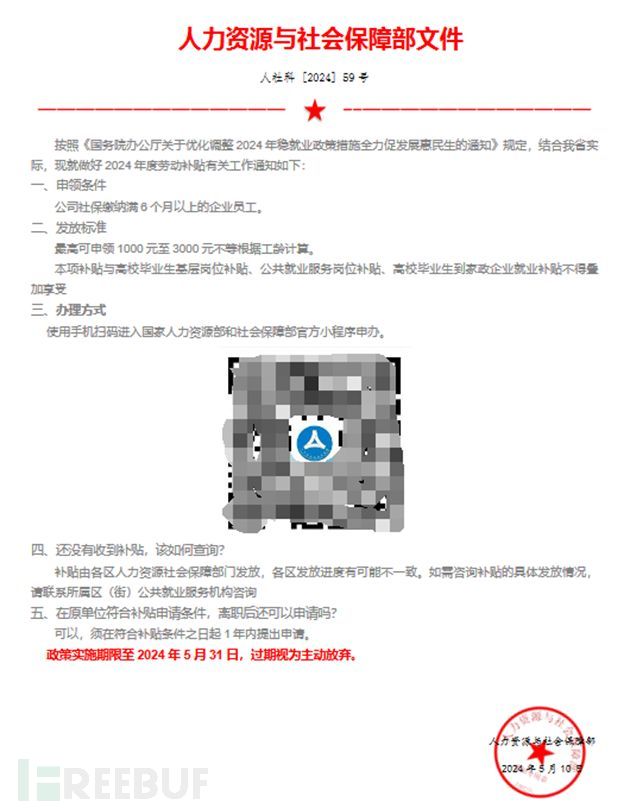

注意!注意!下面为诱饵文档,是虚假信息!如果看到此类钓鱼邮件请勿点击或扫码!

钓鱼邮件通过伪造发件人的名称来迷惑收件人。

鼠标停留在二维码上可以看到跳转的URL

你眼中的“官网”可能有大问题

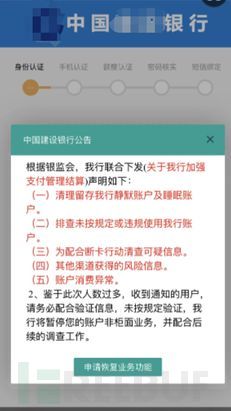

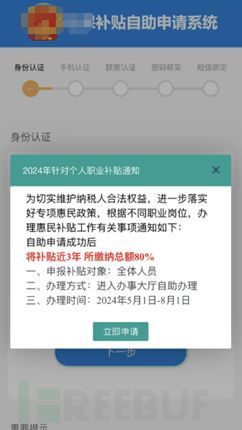

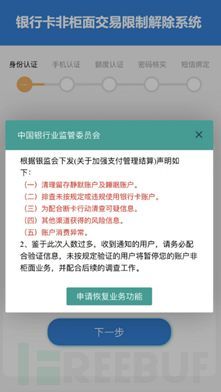

钓鱼网站会以补贴申报申明的方式诱导受害者点击“立即申请”按钮,随后进入钓鱼流程。

跳转到仿冒人力资源和社会保障部的钓鱼网站,该网页主要目的是钓取受害者身份信息,只要身份证号码格式正确则将跳转到下个页面:

跳转到诱导页面,增强真实性,引导受害者申报劳动补贴,随后让受害者输入银行卡信息。

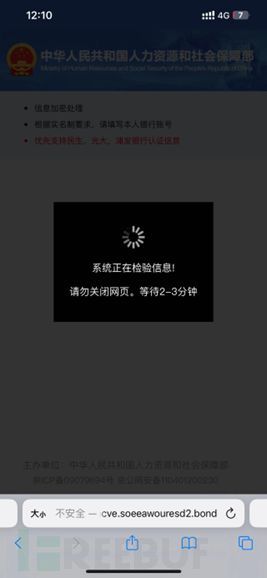

最后跳转到虚假的系统验证网页。

至此,攻击者已将受害者的敏感信息窃取完毕。

拓线

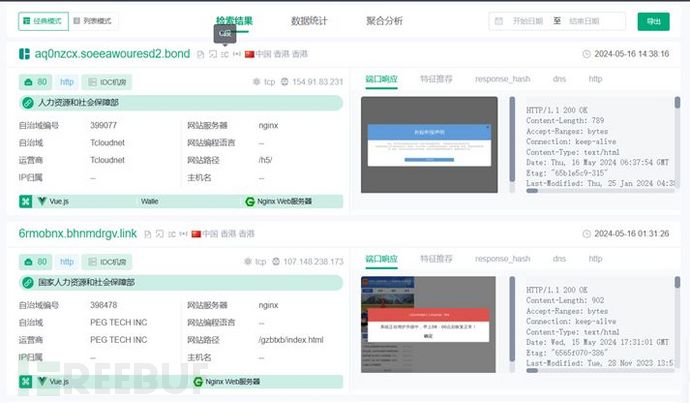

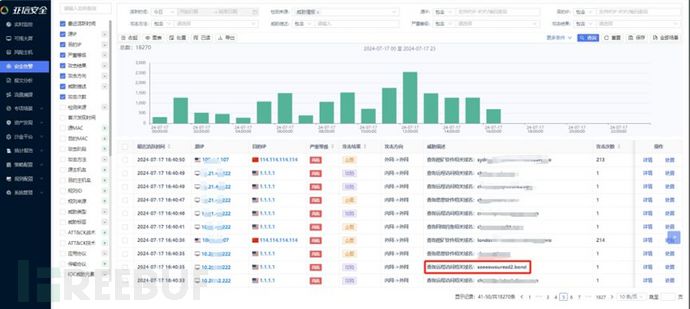

根据已知信息,我们获取了域名“soeeawouresd2.bond”及解析的ip地址“154.91.83.231”,将这些线索拿到拓线平台进行查询,可以获取到的有效信息如下:

1、包含关键词"人力资源社会保障部"

2、网页源码中包含不常见的js文件名:pages-home-ce*ages-home-index.610c2782.js

发现大量类似钓鱼事件,不同类型的钓鱼网站通常包含有相同的关键词,结合钓鱼手法,可将其归为同一组织。

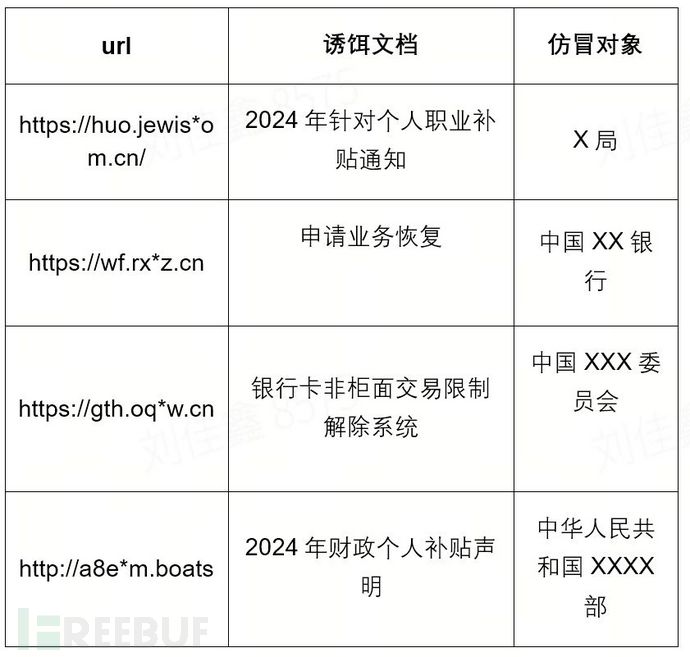

近期捕获的钓鱼链接如下(部分):

钓鱼网站截图如下(部分):

事件总结&亚信安全建议

通过溯源分析发现,域名注册商为Name.com, Inc.,通过拓线关联到历史域名,在往期钓鱼过程中通常以“合规承诺函20240626.docx”、“简历.doc”等为诱饵,通过网易云邮箱进行钓鱼。

近期黑灰产活动猖獗,在此提醒大家不要轻信来源不明的通知,谨防上当受骗。如不能辨别真假时,可向威胁情报中心请求支援,亚信安全威胁情报部门提出以下几点防范建议:

警惕不寻常的邮件:任何看起来不正常或要求紧急行动的邮件,如密码重置或请求更新个人信息,都应引起你的注意。检查发件人的邮箱地址,确保它来自一个可信来源。

不要点击可疑链接:如果邮件或短信中含有链接,不要急于点击和扫码。将鼠标悬停在链接上(但不要点击)以预览URL,确保它指向的是你认为它应该指向的网站。

使用双因素认证:在可能的情况下,为你的账户启用双因素认证。即使攻击者获取了你的密码,没有第二层认证,他们也无法访问你的账户。

保持软件更新:确保操作系统和所有应用程序都保持最新,包括安全补丁。攻击者常常利用已知漏洞进行钓鱼攻击。

教育和培训:对于组织来说,定期对员工进行网络安全培训和意识提升是至关重要的。教育员工识别钓鱼邮件的技巧可以显著减少成功的钓鱼尝试。

安装反钓鱼工具:使用反钓鱼工具或浏览器扩展可以帮助识别并阻止访问已知的钓鱼网站。

验证信息来源:如果收到一个请求个人或财务信息的邮件,通过其他渠道(如电话)验证发件人的身份,确保请求是合法的。

使用安全的网络连接:避免在公共Wi-Fi上进行敏感操作,因为攻击者可能会监视这些网络。使用VPN可以提高安全性。

备份重要数据:定期备份重要数据,以防万一成为钓鱼攻击的受害者,可以快速恢复数据。

亚信安全产品解决方案

亚信安全魔龙威胁情报评估引擎已经全面赋能云安全、端点安全、APT高级威胁防护产品,请升级威胁情报特征库版本至2002.145,特征库更新日期20240801。

亚信安全威胁情报中心海豚平台已能检测此次钓鱼事件,截图如下:

信舷防毒墙系统(AE)检测此次APT钓鱼事件示例。

信桅高级威胁监测系统(TDA)检测此次APT钓鱼事件示例。

亚信安全2024攻防演练情报

亚信安全威胁情报中心依靠覆盖全国的服务团队,紧密跟踪2024攻防演练情报,已经收集、研判、发布近2万精准攻击IP,捕获近8万大网攻击IP,攻击事件典型样本近百个,发现、研判并有效防御攻防演练期间漏洞近200个,发布威胁预警十余次,为防守单位和安全服务团队提供有力的情报支撑。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022