2024-8-5 15:15:29 Author: www.securityinfo.it(查看原文) 阅读量:4 收藏

CERT-AGID 27 luglio – 2 agosto: 47 campagne malevole e il databreach ai danni di Multiplayer.it

Ago 05, 2024 Attacchi, Hacking, Leaks, Malware, News, Phishing, Tecnologia, Vulnerabilità

Nel corso della settimana corrente, il CERT-AGID ha identificato e esaminato un totale di 47 campagne malevole nel contesto italiano di sua competenza. Di queste, 35 erano mirate specificamente a obiettivi italiani, mentre le restanti 12, seppur di natura più generica, hanno comunque avuto ripercussioni sul territorio nazionale.

In risposta a queste minacce, il CERT-AGID ha reso disponibili ai propri enti accreditati 396 indicatori di compromissione (IOC) rilevati durante l’analisi di queste campagne.

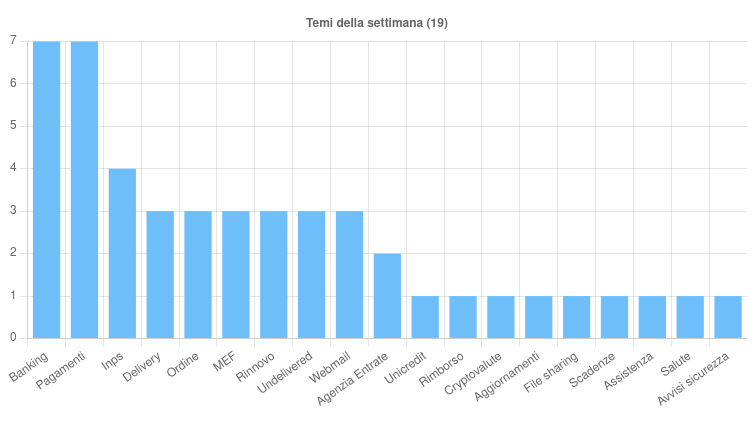

I temi più rilevanti della settimana

Nella settimana in esame, sono stati identificati 19 temi principali utilizzati per diffondere campagne malevole sul territorio italiano.

Tra questi, il tema del Banking si è distinto per la sua ricorrenza in campagne di smishing e phishing, sia tramite PEC che PEO, rivolte principalmente ai clienti di Intesa Sanpaolo, oltre che in mail di phishing ai danni di Mooney. Questo tema è stato anche sfruttato per distribuire file APK contenenti i malware SpyNote e BingoMod.

Il tema dei Pagamenti è stato impiegato per veicolare i malware SnakeKeylogger, Formbook e AgentTesla, oltre a una campagna di phishing webmail generica. L’INPS è stato oggetto di campagne di smishing e phishing mirate, mentre il tema Delivery è stato sfruttato per campagne italiane di phishing ai danni di Poste Italiane. I restanti temi sono stati utilizzati per diffondere varie tipologie di malware e campagne di phishing.

Tra gli eventi di particolare interesse, si segnala la divulgazione, attraverso canali underground, di oltre 500.000 credenziali di utenti italiani (comprensive di email, username, hash e salt della password) relative a un databreach ai danni del sito Multiplayer.it.

Inoltre, sono state rilevate campagne ben strutturate di smishing e phishing ai danni dell’INPS, finalizzate alla raccolta di numerose informazioni personali, tra cui dati anagrafici, carta d’identità, codice fiscale, patente, IBAN e busta paga.

Fonte: CERT-AGID

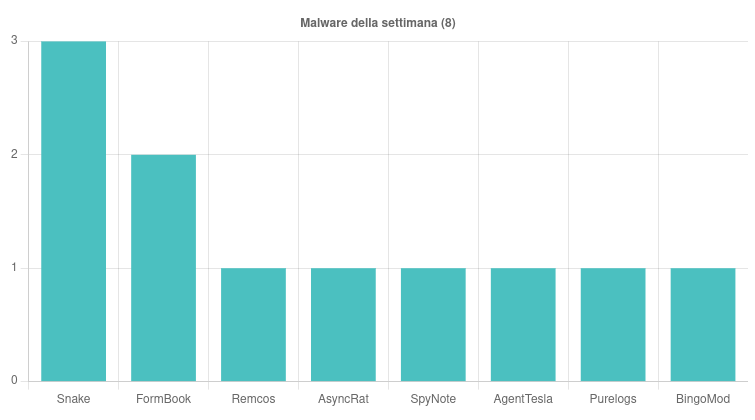

Malware della settimana

Nell’arco della settimana, sono state individuate 8 famiglie di malware che hanno interessato l’Italia. Tra le campagne di particolare rilievo, si segnala Snake Keylogger, diffuso attraverso una campagna italiana a tema “Delivery” e due campagne generiche a tema “Pagamenti”, veicolate tramite email con allegati GZ, TAR e HTML.

FormBook è stato rilevato in due campagne generiche con argomento “Pagamenti”, distribuite tramite email con allegati ZIP e RTF. Remcos è stato individuato in una campagna italiana che sfrutta il tema “Banking”, diffusa tramite email con allegato BAT. AsyncRAT è stato scoperto in una campagna italiana a tema “Ordine”, distribuita tramite email con allegati IMG e ISO.

SpyNote è stato individuato in una campagna italiana che utilizza l’argomento “Contratti”, veicolata tramite email con allegato RAR. AgentTesla è stato rilevato in una campagna italiana a tema “Pagamenti”, diffusa mediante email con allegato DOCM. PureLogs è stato identificato in una campagna italiana a tema “Ordine”, veicolata tramite email con allegato IMG.

Infine, BingoMod è stato scoperto in una campagna italiana che sfrutta il tema “Banking” e che veicola l’APK malevolo tramite SMS.

Fonte: CERT-AGID

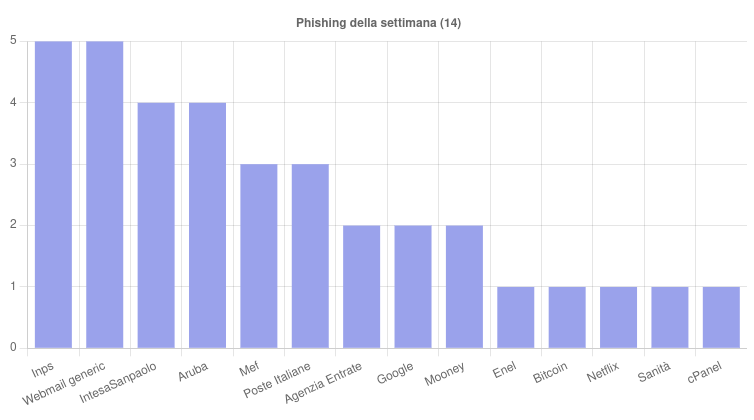

Phishing della settimana

Nell’arco della settimana, sono stati identificati 14 brand coinvolti in campagne di phishing. Tra questi, si sono distinti per la frequenza e l’intensità degli attacchi l’INPS, Intesa Sanpaolo e Aruba.

Parallelamente, sono state rilevate numerose campagne di phishing relative a servizi di webmail non associati a brand specifici, il cui obiettivo primario era l’acquisizione illecita di dati sensibili degli utenti.

Queste campagne non brandizzate rappresentano una minaccia significativa, in quanto mirano a colpire un ampio spettro di utenti, indipendentemente dal servizio di posta elettronica utilizzato.

Fonte: CERT-AGID

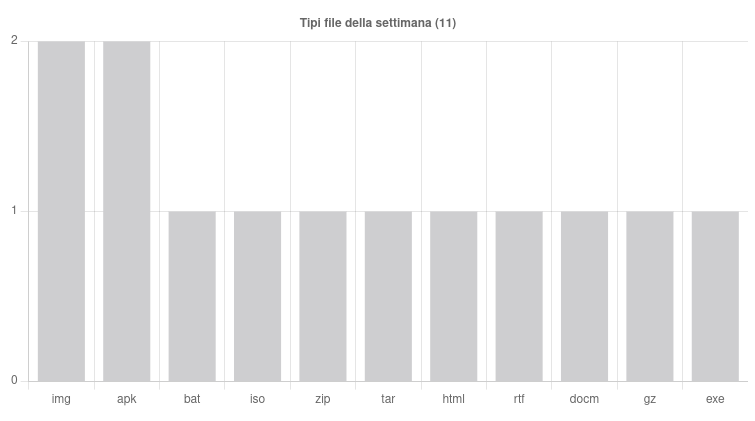

Formati e canali di diffusione

Durante la settimana in esame, sono state rilevate 11 diverse estensioni di file impiegate nelle campagne malevole. Tra queste, i formati IMG e APK hanno sono stati usati in due occasioni ciascuno. Si è invece registrato un solo caso di utilizzo per ciascuna delle seguenti estensioni: BAT, ISO, ZIP, TAR, HTML, RTF, DOCM, GZ ed EXE. Questo ventaglio di formati evidenzia la versatilità delle tattiche adottate dai cyber-criminali.

Fonte: CERT-AGID

Relativamente alle modalità di propagazione, la posta elettronica tradizionale si è confermata il veicolo predominante, essendo stata sfruttata in 37 distinte occasioni. I messaggi di testo (SMS) hanno costituito il secondo canale più frequente, con 7 episodi. La Posta Elettronica Certificata (PEC), nonostante la sua natura ufficiale e sicura, non è stata immune da tentativi di sfruttamento, essendo stata utilizzata in 3 casi specifici per la diffusione di contenuti malevoli.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh