近日,研究人员发现 Apache OFBiz 中存在一个新的关键漏洞,该漏洞是 Apache OFBiz 中的一个错误授权问题,被追踪为CVE-2024-38856。该漏洞影响 18.12.14 之前的版本,18.12.15 版本解决了该漏洞。

SonicWall 的安全研究员 Hasib Vhora 与其他安全专家在公告中写道:如果满足某些先决条件,如屏幕定义没有明确检查用户的权限,因为它们依赖于终端的配置,那么未经验证的终端可能允许执行屏幕的屏幕渲染代码。

SonicWall Capture Labs 威胁研究团队在 Apache OFBiz 中发现了一个验证前远程代码执行漏洞,该漏洞被追踪为 CVE-2024-38856,CVSS 得分为 9.8。这是 SonicWall 最近几个月在 Apache OFBiz 中发现的第二个重大漏洞,第一个是在 2023 年 12 月。Vhora 写道:这一次,覆盖视图功能中的一个漏洞将关键端点暴露给了使用伪造请求的未经验证的威胁行为者,为远程代码执行铺平了道路。该漏洞影响 Apache OFBiz 18.12.14 及以下版本,强烈建议用户立即升级到 18.12.15 或更新版本。

该问题源于身份验证机制中的一个漏洞,它允许未经身份验证的用户访问通常仅限已登录用户使用的功能,从而可能导致远程代码执行。

Apache OFBiz 是一个开源 ERP 系统,可帮助企业自动化和集成会计、人力资源、客户关系管理、订单管理、制造和电子商务等各种流程。全球有数百家公司使用该系统,其中美国占 41%,印度占 19%,德国占 7%,法国占 6%,英国占 5%,著名用户包括美国联合航空公司、Atlassian JIRA、家得宝和惠普。

SonicWall尚未发现利用该漏洞的攻击,但已开发了IPS签名IPS:4455,以检测对该问题的任何主动利用。

今年 5 月,研究人员披露了 Apache OFBiz 中的另一个漏洞,即路径遍历问题(CVE-2024-32113)。利用这第二个漏洞可导致远程命令执行。

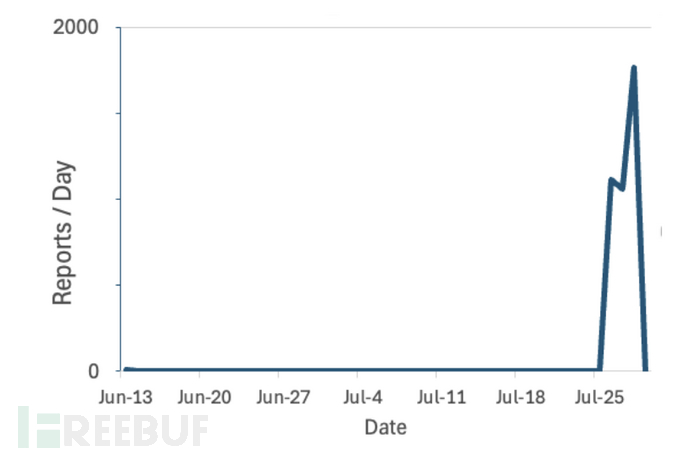

SANS 的研究人员最近发现,针对 CVE-2024-32113 的攻击激增。

在今年 5 月份漏洞信息正式公布后,我们一直在等待一些利用 OFBiz 漏洞的扫描的实例出现。虽然易受攻击和暴露的人群很少,但这段时间一直有攻击者频繁进行了攻击尝试。

威胁情报公司 GreyNoise 的研究人员也观察到了利用第二个漏洞的尝试。

去年12 月,SonicWall 专家就曾警告称,有一个身份验证绕过零日漏洞被追踪为 CVE-2023-51467,影响 Apache OfBiz。

攻击者可以触发该漏洞绕过身份验证,实现简单的服务器端请求伪造(SSRF)。今年 1 月,网络安全公司 VulnCheck 的研究人员针对该漏洞创建了一个概念验证(PoC)利用代码。

参考来源:Researchers warn of a new critical Apache OFBiz flaw (securityaffairs.com)

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022