09/08/2024

riepilogo

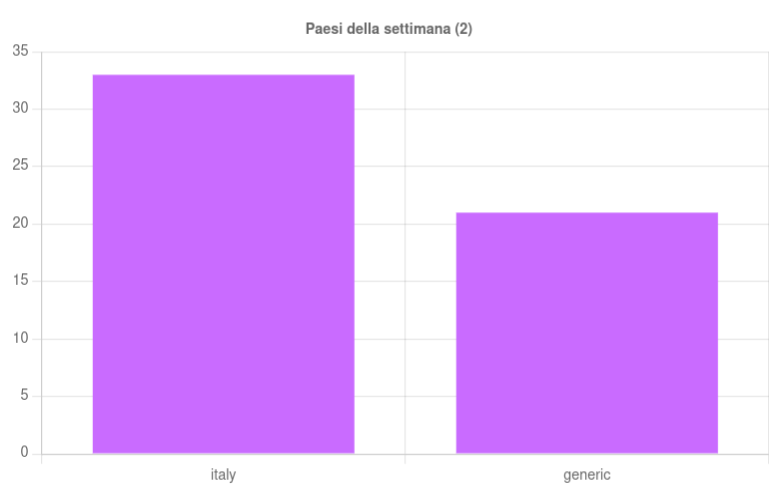

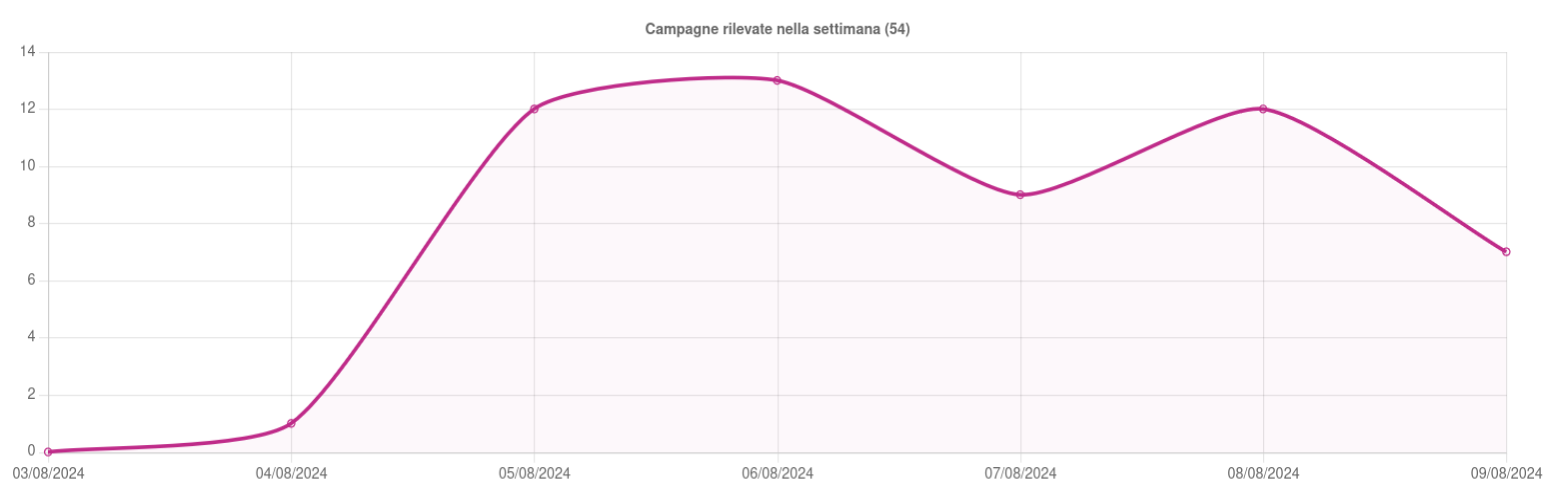

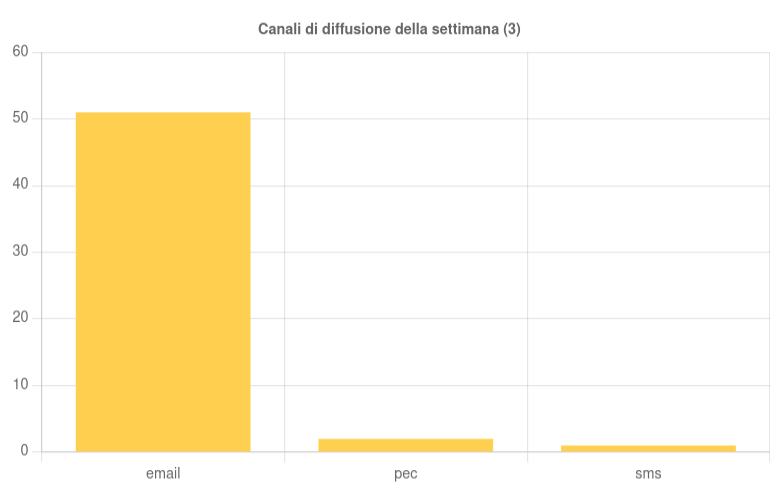

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 54 campagne malevole, di cui 33 con obiettivi italiani e 21 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 663 indicatori di compromissione (IOC) individuati.

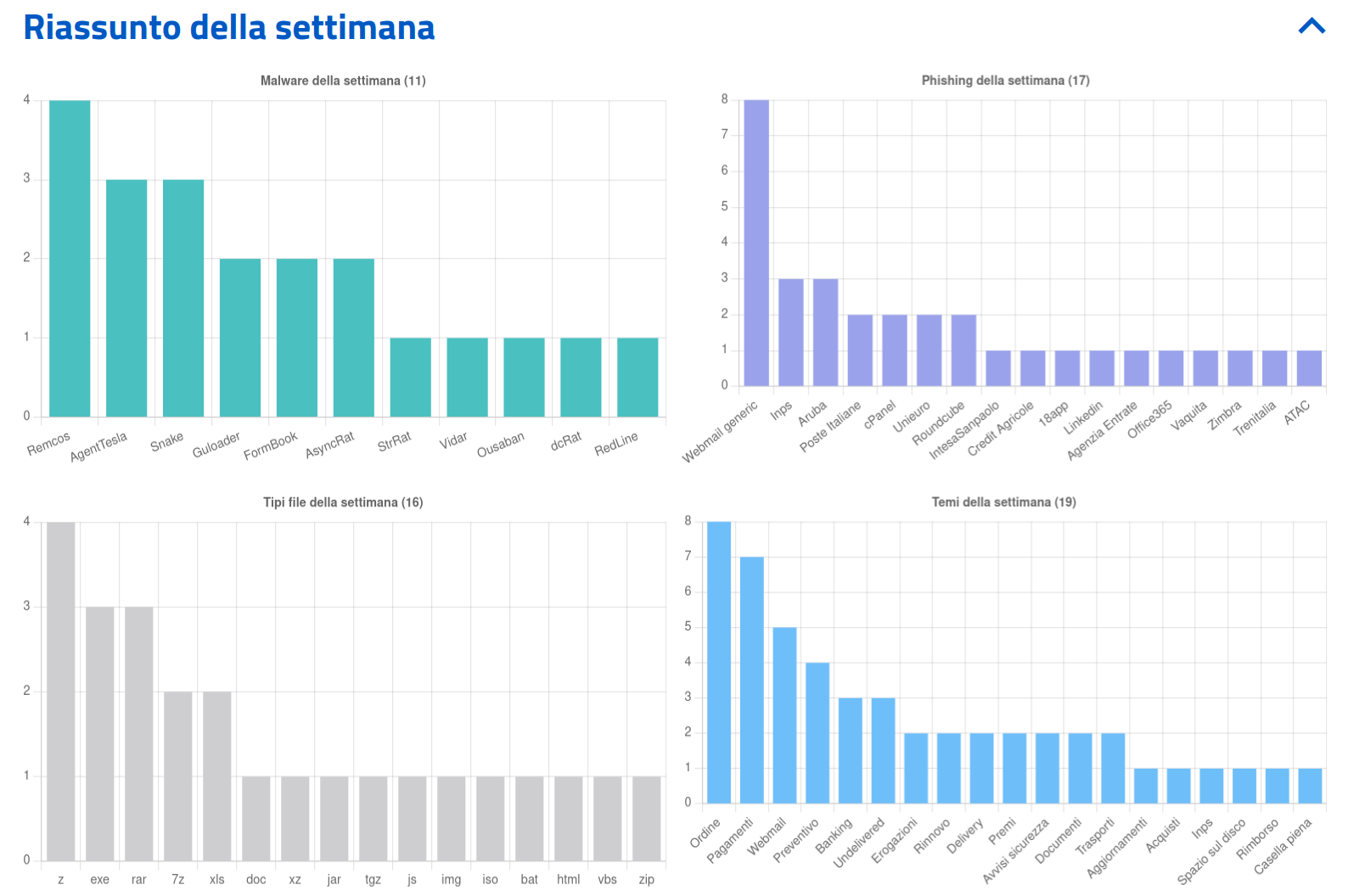

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

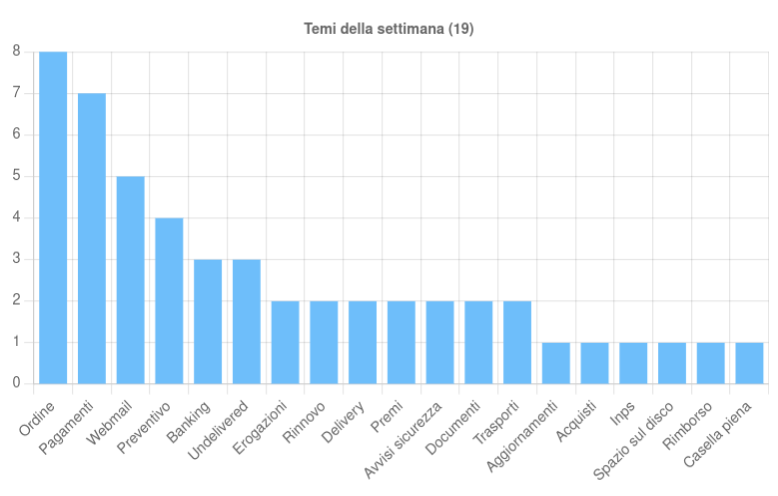

Sono 19 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Ordine – Tema sfruttato per veicolare numerosi malware tra cui AgentTesla, Formbook, Remcos, Guloader, StrRat, oltre a una campagna di phishing webmail generica.

- Pagamenti – Argomento ricorrente nelle campagne finalizzate alla diffusione dei malware Vidar, Snake, AgentTesla e Remcos. Si segnala inoltre una campagna italiana di phishing ai danni di Office365.

- Webmail – Tema utilizzato per campagne generiche di phishing ai danni di cPanel e Roundcube, fra quelle brandizzate.

- Preventivo – Argomento utilizzato principalmente per veicolare i malware Snake, AgentTesla e RedLine.

- Banking – Tema sfruttato per le campagne di phishing rivolte principalmente a clienti di istituti bancari italiani e non, come Intesa Sanpaolo e Crédit Agricole. Usato inoltre per veicolare il malware Formbook.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata individuata una massiccia campagna di malspam che ha tentato di diffondere il malware Vidar, già rilevato in passato in Italia, attraverso mail inviate da account PEC precedentemente violati. Maggiori dettagli disponibili nella nostra analisi.

- Un threath actor denominato USDoD ha dichiarato su un forum underground di aver violato e condiviso online oltre 330 milioni di indirizzi email, sfruttando SOCRadar, una piattaforma di threat intelligence. L’azienda ha negato l’eventualità di un databreach e ha asserito che l’attore malevolo debba aver acquisito una licenza legittima tramite il Dark Web. Segnaliamo che gli indirizzi email diffusi non sono accompagnati da password o altri dati personali.

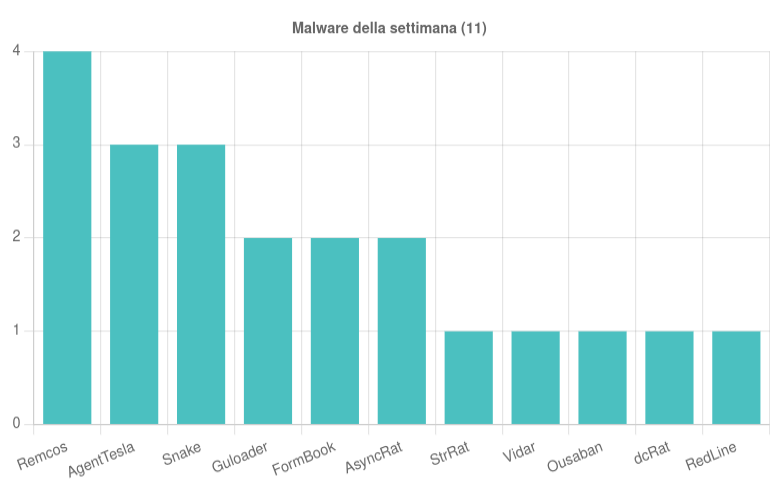

Malware della settimana

Sono state individuate, nell’arco della settimana, 11 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Remcos – Individuate due campagne italiane e due campagne generiche che sfruttano i temi “Ordine” e “Pagamenti”, veicolate tramite email con allegati DOC, XLS, BAT, IMG e ISO.

- AgentTesla – Rilevate due campagne italiane e una campagna generica a tema “Ordine”, “Pagamenti” e “Preventivo”, diffusa mediante email con allegati RAR, EXE e Z.

- Snake Keylogger – Scoperte due campagne italiane e una campagna generica a tema “Pagamenti” e “Preventivo”, diffuse tramite email con allegati 7Z, XZ e Z.

- Guloader – Scoperte due campagne italiane a tema “Ordine” diffuse tramite email con allegati 7Z e Z.

- FormBook – Rilevate due campagne italiane a tema “Ordine” e “Banking”, veicolate tramite email con allegati RAR e Z.

- AsyncRAT – Scoperte una campagna italiana e una campagna generica a tema “Documenti”, diffuse tramite email con allegati VBS.

- StrRAT – Individuata una campagna italiana a tema “Ordine” diffusa tramite email con allegato JAR.

- Vidar – Rilevata una campagna italiana a tema “Pagamenti”, veicolata mediante PEC con link a file JS.

- Ousaban – Individuata una campagna italiana a tema “Documenti”, veicolata tramite email con allegato ZIP.

- dcRAT – Rilevata una campagna generica diffusa tramite email con allegato RAR. Il malware è stato acquisito da fonti OSINT non si conosce il tema sfruttato per veicolarlo.

- RedLine – Individuata infine una campagna italiana che sfrutta il tema “Preventivo”, diffusa tramite email con allegato RAR.

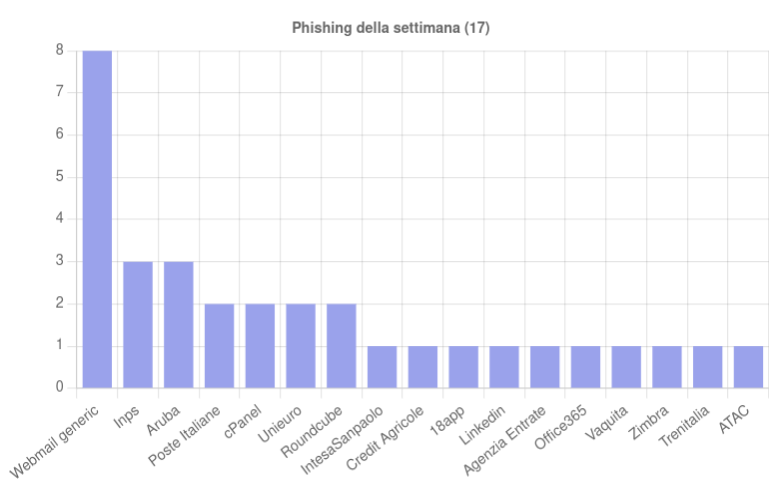

Phishing della settimana

Sono 16 i brand della settimana coinvolti nelle campagne di phishing e smishing. Per quantità spiccano le campagne a tema INPS, Aruba e Poste Italiane, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

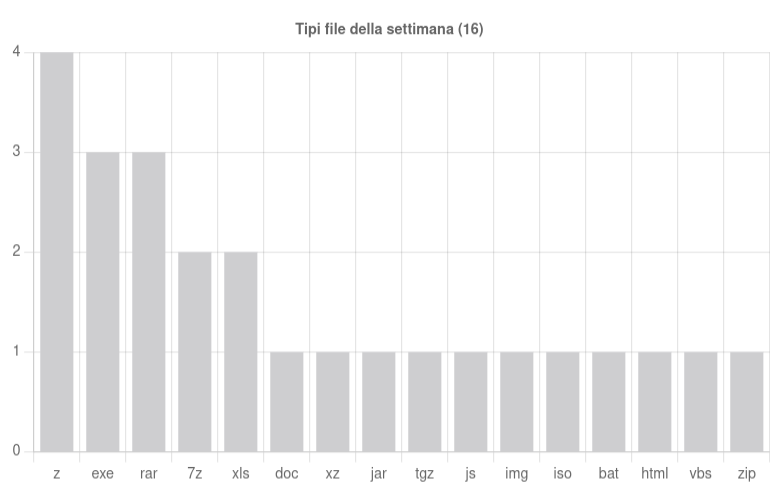

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche