2024-8-19 15:15:32 Author: www.securityinfo.it(查看原文) 阅读量:5 收藏

CERT-AGID 10 luglio – 16 agosto: cPanel e webmail sotto attacco

Ago 19, 2024 RSS

Nell’ultima settimana, il Centro Nazionale di Risposta alle Minacce Informatiche per la Pubblica Amministrazione (CERT-AGID) ha condotto un’intensa attività di monitoraggio e analisi delle minacce cyber nel panorama italiano. L’indagine ha portato all’identificazione di 35 distinte campagne malevole.

Tra queste campagne, 16 sono state classificate come mirate specificamente a entità italiane. Le rimanenti 19, sebbene di natura più globale, hanno comunque mostrato potenziali ripercussioni sul territorio italiano, sottolineando la natura transnazionale delle minacce informatiche.

In risposta a queste minacce, il CERT-AGID ha estratto e catalogato 357 indicatori di compromissione (IOC). Questi indicatori, che possono includere indirizzi IP, domini, hash di file malevoli e altri dati tecnici, sono stati successivamente condivisi con gli enti accreditati.

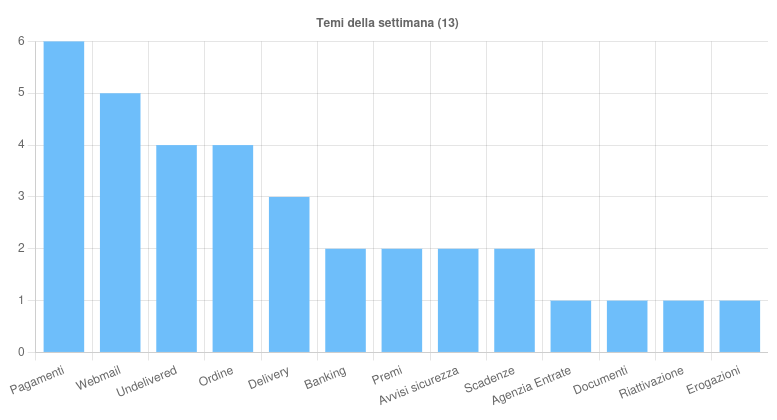

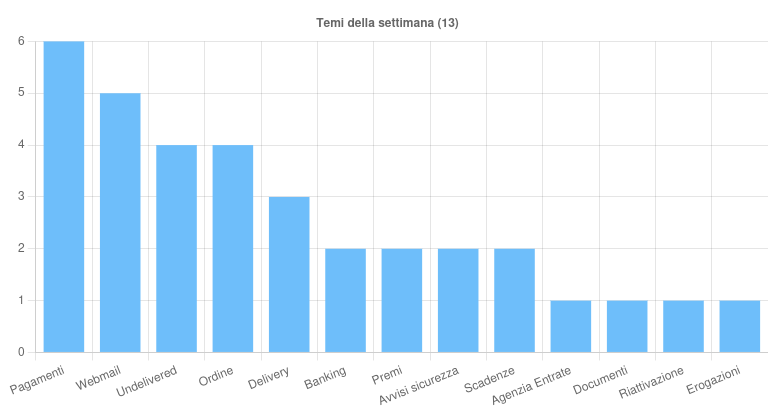

I temi più rilevanti della settimana

Nel corso dell’ultima settimana, il panorama delle minacce informatiche in Italia ha mostrato 13 distinti temi sfruttati per veicolare campagne malevole.

Tra i principali vettori d’attacco, il tema dei Pagamenti si è rivelato particolarmente insidioso, essendo stato utilizzato per diffondere una varietà di malware pericolosi come Quasar RAT, un Remote Access Trojan che permette il controllo remoto dei sistemi infetti. Questo tema è stato usato anche per diffondere SmokeLoader, un downloader noto per la sua capacità di scaricare ulteriori payload malevoli.

Infine, i Pagamenti sono stati anche il veicolo di Remcos, altro RAT con funzionalità avanzate di spionaggio e controllo. Oltre ai malware, sono state osservate campagne di phishing mirate agli utenti di servizi popolari come Netflix e Mailchimp, sfruttando la fiducia degli utenti in questi brand riconosciuti.

Fonte: CERT-AGID

Le campagne nell’ambito Webmail hanno preso di mira diversi servizi, tra cui cPanel con attacchi generici di phishing verso gli utenti di questa piattaforma, e Roundcube, con una campagna specifica italiana rivolta agli utenti di questo client di posta open-source. Sono stati rilevati anche attacchi di phishing non brandizzato, che non sfruttano marchi specifici ma puntano a ingannare gli utenti con tattiche più subdole.

Il tema della mancata consegna (Undelivered) è stato sfruttato per campagne di phishing sia generiche che specificamente italiane, con gli attaccanti che hanno impersonato servizi come Poste Italiane e e di cPanel per ingannare gli utenti.

La tematica degli Ordini è stata utilizzata per veicolare una serie di malware pericolosi come AgentTesla, un keylogger avanzato e stealer di informazioni, Formbook, noto per le sue capacità di furto di credenziali e registrazione di tasti, e Guloader, un downloader utilizzato per distribuire ulteriori payload malevoli.

Un’attenzione particolare la merita le recente campagna su larga scala che utilizza il trojan Quasar RAT, un evento piuttosto raro nel panorama italiano. I cybercriminali stanno impiegando una strategia avanzata che consiste nell’invio di email ingannevoli con l’oggetto “Pagamenti Fattura,” mirate a convincere le vittime a scaricare un file eseguibile nocivo. Una volta eseguito, il malware compromette il sistema, consentendo ai malintenzionati di prendere il controllo remoto del dispositivo.

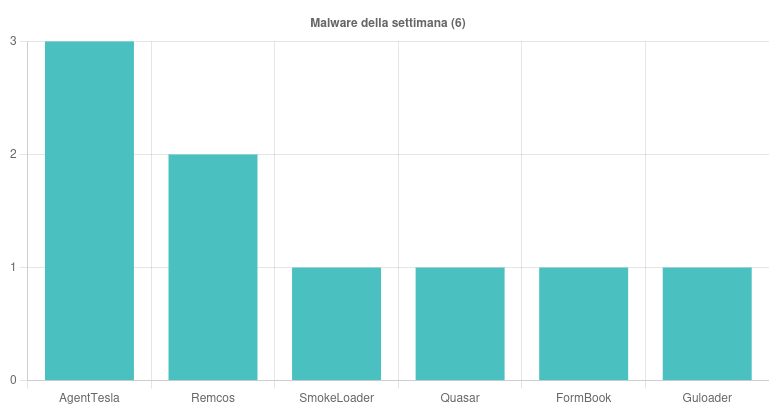

Malware della settimana

Nel corso dell’ultima settimana, il panorama delle minacce informatiche in Italia ha visto l’emergere di sei distinte famiglie di malware.

Tra le campagne più significative, AgentTesla si è distinto per una campagna italiana incentrata sul tema “Ordine” e in due campagne generiche focalizzate sul settore bancario. Gli attaccanti hanno sfruttato email contenenti allegati in formati diversi come XLSX, XLAM e VBS.

Fonte: CERT-AGID

Remcos, un altro malware di rilievo, ha fatto la sua comparsa in due distinte campagne. La prima, mirata specificamente al contesto italiano, ha sfruttato il tema dei “Pagamenti” diffondendosi attraverso email con allegati in formato GZ. La seconda, di natura più generica, ha utilizzato il pretesto delle consegne (“Delivery”) per distribuire il malware tramite allegati ZIP.

SmokeLoader ha puntato anch’esso sul tema dei “Pagamenti” in una campagna italiana, utilizzando email con allegati XLSX come vettore di diffusione. Degna di nota è stata la campagna italiana che ha visto protagonista Quasar, un malware relativamente insolito nel panorama nazionale. Anche in questo caso, il tema dei “Pagamenti” è stato sfruttato come esca, con il malware distribuito attraverso email contenenti allegati ZIP.

FormBook ha fatto la sua comparsa in una campagna generica incentrata sul tema “Ordine”, diffondendosi tramite email con allegati ZIP. Infine, Guloader è stato identificato in una campagna italiana che ha sfruttato nuovamente il tema “Ordine”, questa volta utilizzando email con allegati in formato 7Z.

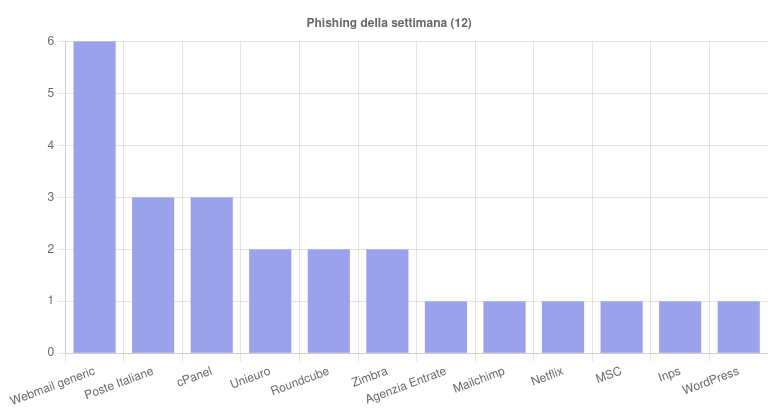

Phishing della settimana

Sono 12 i brand coinvolti nelle campagne di phishing questa settimana. Per quantità spiccano le campagne a tema Poste Italiane, cPanel e Unieuro, ma ancor di più le campagne Webmail che mirano a rubare dati sensibili agli utenti.

Nel corso dell’ultima settimana, il panorama delle minacce informatiche ha visto un’intensa attività di phishing che ha coinvolto ben 12 marchi noti. Tra le campagne più prolifiche, quelle che hanno preso di mira Poste Italiane hanno mostrato una particolare intensità. Questo fenomeno non sorprende, considerando il ruolo centrale che l’azienda svolge nella vita quotidiana di milioni di italiani, offrendo servizi bancari e postali essenziali.

Fonte: CERT-AGID

Analogamente, cPanel, una piattaforma utilizzata per la gestione di siti web e servizi di hosting, è stata oggetto di numerosi attacchi di phishing. La compromissione delle credenziali di accesso ai sistemi di gestione web apre potenzialmente la strada a minacce su larga scala.

Unieuro è emersa anch’essa come bersaglio frequente, probabilmente sfruttando l’interesse dei consumatori per offerte e sconti su prodotti tecnologici. Tuttavia, la minaccia più pervasiva si è manifestata nelle campagne di phishing incentrate sui servizi di webmail. Queste operazioni, che mirano direttamente alle caselle di posta elettronica degli utenti, rappresentano un rischio particolarmente elevato per i motivi facilmente comprensibili.

Formati e canali di diffusione

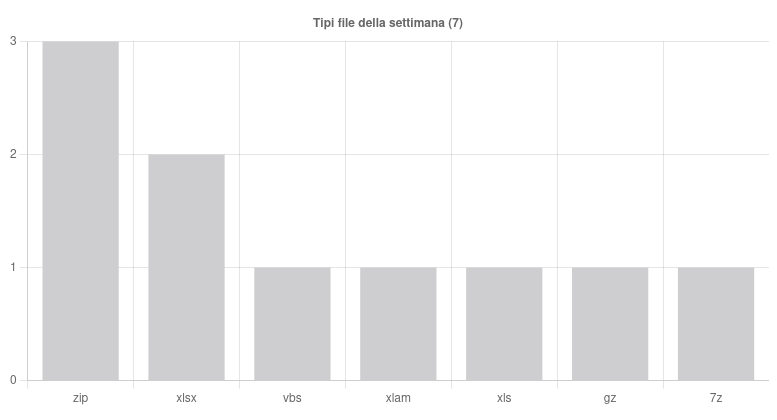

Durante la settimana analizzata, sono state identificate 7 diverse estensioni di file utilizzate nelle campagne malevole. I file ZIP sono stati impiegati in tre occasioni, mentre le estensioni XLSX sono state rilevate in due casi. Per quanto riguarda le estensioni VBS, XLAM, XLS, GZ e 7Z, ciascuna è stata utilizzata una sola volta.

Fonte: CERT-AGID

Per quanto concerne i metodi di diffusione, l’email tradizionale si è confermata il principale veicolo di propagazione, con 33 episodi distinti. I messaggi di testo (SMS) e le PEC sono stati utilizzati una sola volta ciascuno per la diffusione di contenuti malevoli.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh