在某次值守中,发现了一个攻击IP 47.xxx.xx.119

上微步情报社区查询后发现为阿里云机器。

我们可以通过微步和鹰图等平台反查该IP绑定的对应域名,发现攻击者IP主机开放的WEB资产。

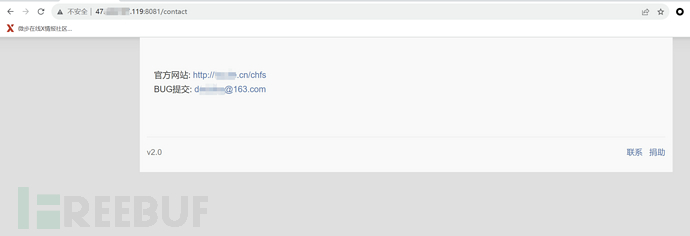

随后访问该开放WEB网站,发现在右下角的联系链接和捐助链接,逐一进行访问检索,在联系链接中发现了攻击者的个人博客的URL地址

网站页面

联系页面

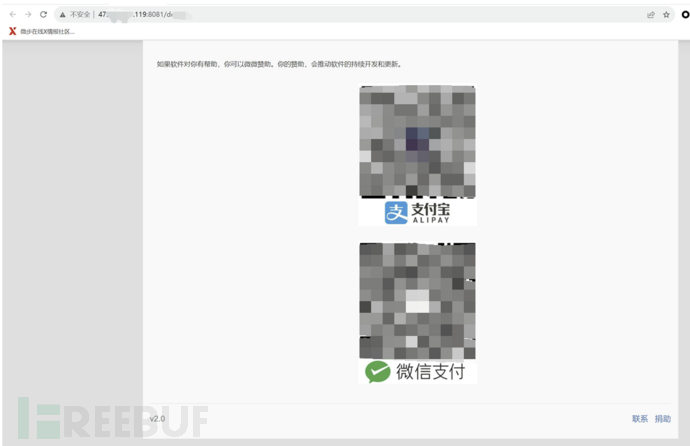

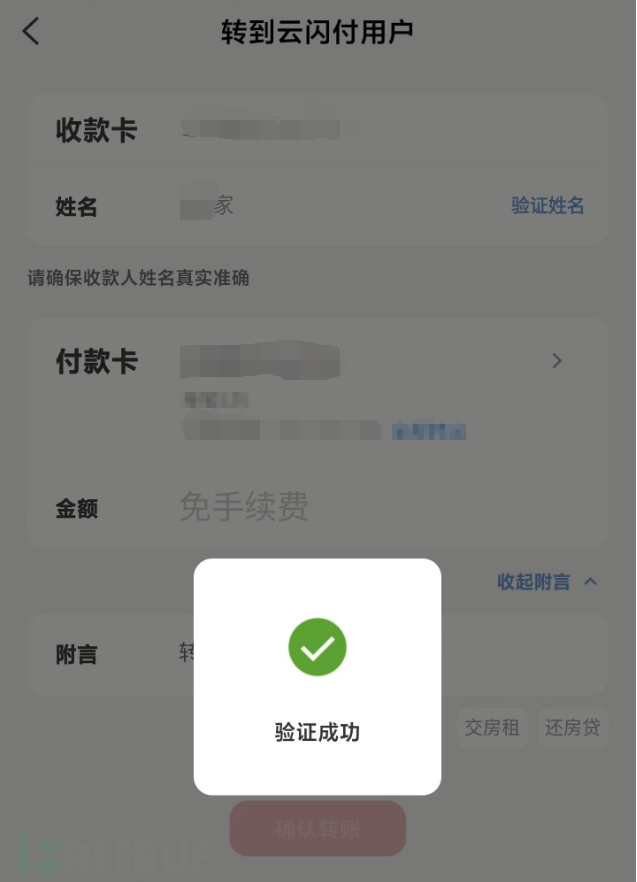

在捐助链接中,发现了攻击者的支付宝和微信收款二维码,扫描后得到攻击者名字的最后一个字:**家,同时发现微信名称与提交BUG的邮箱号一致,这时可以猜测攻击者在其他平台使用同ID昵称的可能性很大。

捐助页面

微信转账

随后对攻击者个人博客的官方网站进行ICP备案查询,得到攻击者完整姓名信息,同时与微信转账的名字信息一致。

随后在工信部ICP信息备案系统中对攻击者姓名进行反查,尝试查询该姓名备案的更多域名信息,方便我们找到切入点,可惜这个人只备案了一个域名。

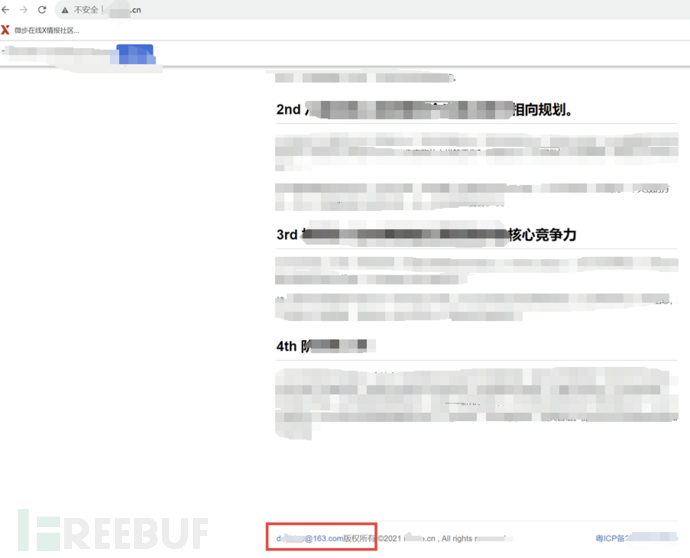

随后访问攻击者的个人博客进行进一步信息收集,在攻击者个人博客的footer处发现攻击者的163邮箱[email protected],与刚刚提交BUG的邮箱相同,可以判断邮箱为攻击者所使用。

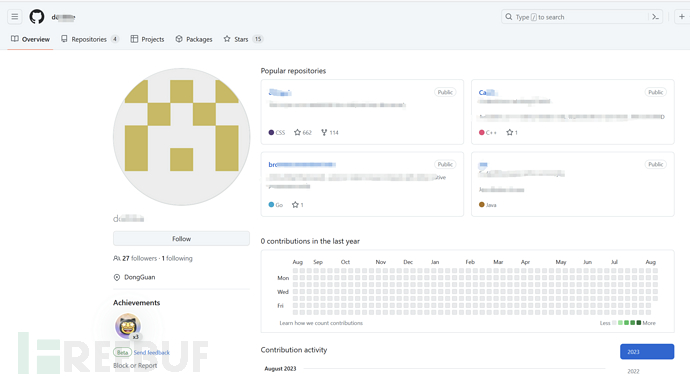

Github主页

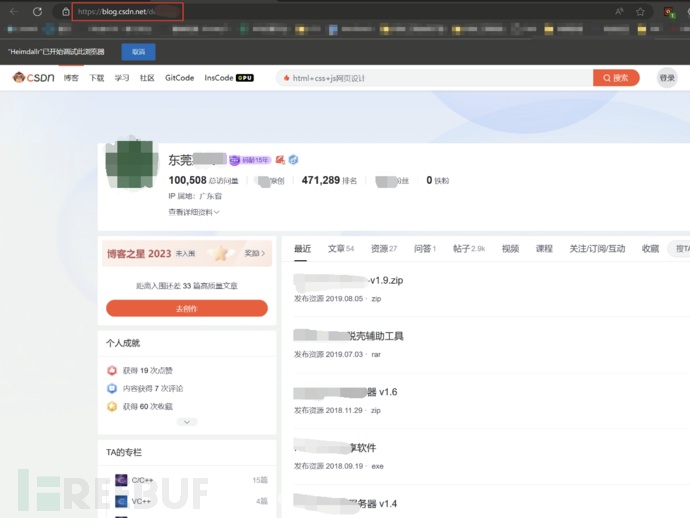

同时,猜测攻击者在其他平台使用同ID昵称的可能性很大,根据邮箱ID的d***的进行全网平台ID名称的检索,作为信息收集的方向,成功发现了其GitHub ID、CSDN用户ID和百度贴吧用户名也为dxxxx,CSDN昵称为东莞xxx。

Github主页

CSDN主页

同时利用163邮箱忘记密码功能,获取攻击者手机号前3后3

在查找攻击者百度贴吧的发帖信息时,发现其留下的QQ邮箱,收集到其QQ号码.

贴吧检索信息

QQ主页信息

随后收集到攻击者手机号码等信息,使用云闪付校验成功后,溯源信息强关联,线索链闭环,至此信息溯源完整,溯源结束。

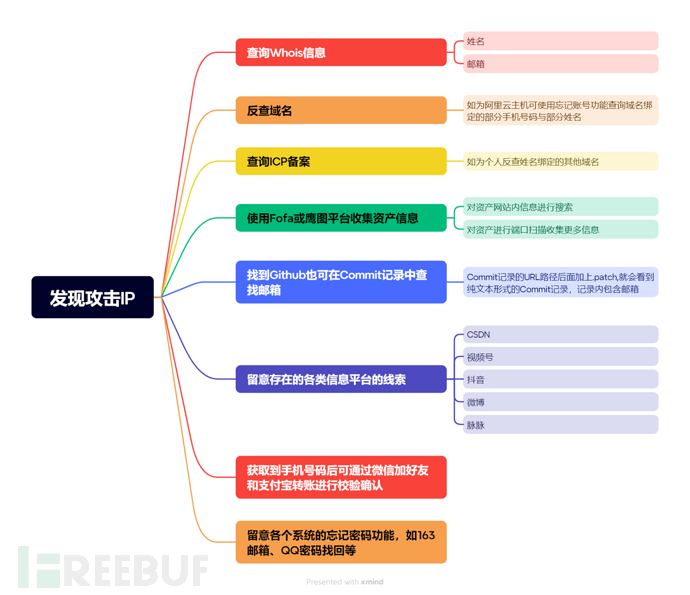

最后分享一下溯源的常用思路:

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022