导语:腾讯安全威胁情报中心发现某样本广度突增,该异常已触发系统自动告警,数据显示该样本于3月28日活跃量突增20倍,并且发现样本的地区分布呈明显聚集,主要集中在我国某地(后查明受害者为某网吧局域网)。

一 、背景

腾讯安全威胁情报中心发现某样本广度突增,该异常已触发系统自动告警,数据显示该样本于3月28日活跃量突增20倍,并且发现样本的地区分布呈明显聚集,主要集中在我国某地(后查明受害者为某网吧局域网)。

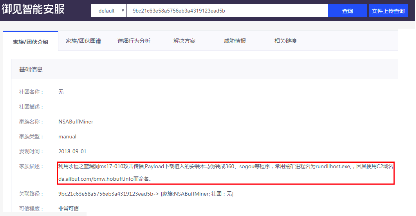

将样本hsah输入腾讯智能安服系统进行检索分析,结果显示,该病毒样本属于挖矿木马NSABuffMiner家族,该木马家族最早于2018年9月被发现,主要利用永恒之蓝漏洞ms17-010攻击传播,且Payload下载植入的安装木马常常伪装成某些主流软件程序,常用挖矿进程名为rundllhost.exe,因其使用C2域名da.alibuf.com、bmw.hobuff.info而命名为NSABuffMiner。

该病毒局部突增,提醒我们:仍有相当一部分网络用户未能及时修补永恒之蓝高危漏洞,而这个漏洞自披露之日起,已有三年之久。

NSABuffMiner挖矿木马局部突增,提醒我们:仍有相当一部分网络用户未能及时修补永恒之蓝高危漏洞,而这个漏洞自披露之日起,已有三年之久。攻击者还在控制肉鸡电脑给自己挖矿的同时,卸载Mykings、WannaMiner家族的挖矿木马。同时,攻击者还会植入Gh0st远控木马窃取信息,这对于网吧用户来说,会造成玩家帐号密码被盗和其他隐私信息泄露。

二、详细分析

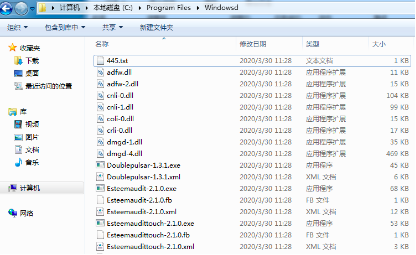

溯源分析后发现是某网吧3月29日感染了挖矿木马NSABuffMiner,该木马通过释放的永恒之蓝漏洞攻击工具到Windowsd目录,然后利用永恒之蓝漏洞在网吧内网迅速传播。

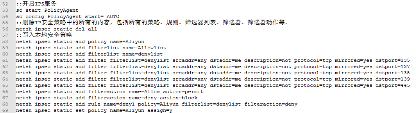

释放的主程序Fileftp.exe扫描内网445端口,并将开放端口的IP地址保存至445.txt。

针对开放端口的IP地址,利用“永恒之蓝”、“永恒浪漫”、“永恒冠军”、“双脉冲星”漏洞攻击工具进行攻击。

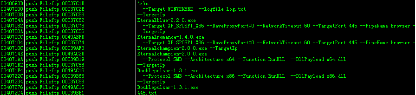

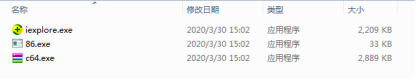

漏洞攻击成功执行Payload(x86.dll或x64.dll)依次下载和执行iexplore.exe、86.exe、c64.exe,下载地址为:

http[:]//baidu.honker.info:8/c64.exe

http[:]//baidu.honker.info:8/iexplore.exe

http[:]//baidu.honker.info:8/86.exe

其中iexplore.exe仍然具有伪装成某杀毒软件模块的特点。

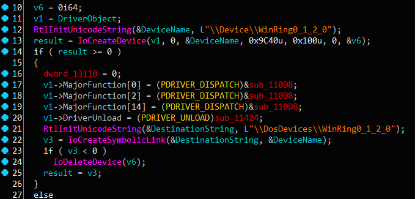

iexplore.exe释放文件winring0x64.sys(https[:]//github.com/QCute/WinRing0),该模块支持在Windows Ring0层访问cpu msr、直接访问内存,访问io pci设备的功能。

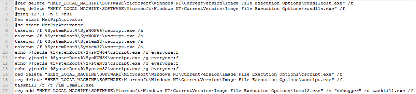

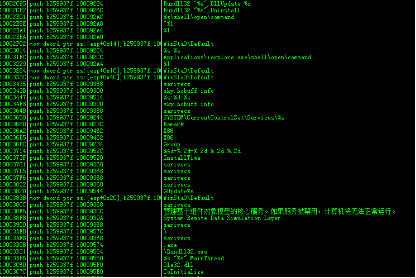

iexplore.exe释放文件conhost.bat脚本,在脚本中完成竞品清除和木马下载行为:

1. takeown获取cscript.exe和wscript.exe的文件所属权,删除Image File Execution Options(映像劫持)中对应的cscript.ex和wscript.exe项,以便后续能正常执行脚本代码。

2. 通过添加“lsma12.exe”的Image File Execution Options对应项值为taskkill.exe,使得Mykings家族的挖矿木马进程lsma12.exe无法执行,还会通过以下命令来删除Mykings家族对应的计划任务:

schtasks /delete /tn "oka" /f

schtasks /delete /tn "ok" /f

schtasks /delete /tn "Mysa3" /f

schtasks /delete /tn "Mysa2" /f

schtasks /delete /tn "Mysa1" /f

schtasks /delete /tn "Mysa" /f

schtasks /delete /tn "my1" /f

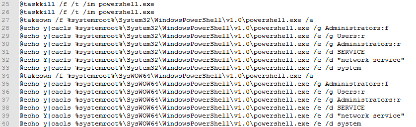

3. 通过命令takeown、cacls获取Powershell.exe的执行权:

4. 通过命令删除竞品挖矿木马留下的账户:

@net user mm123$ /del

@net1 user mm123$ /del

6. 开启IPS服务,添加本地安全策略,阻止任何目标地址与本机IP的135、137、138、139、445端口的tcp通信。

7. 按照进程文件名、服务名进行匹配,发现目标后通过杀死进程,删除服务,映像劫持等方法解除竞品挖矿木马的资源占用,主要针对的挖矿木马为Mykings、WannaMiner家族。

8. 通过脚本xxoo.vbs下载保存在有道云笔记上的木马,保存为dlltps.exe、narratorrs、0osk.exe、dlloe.exe并运行。

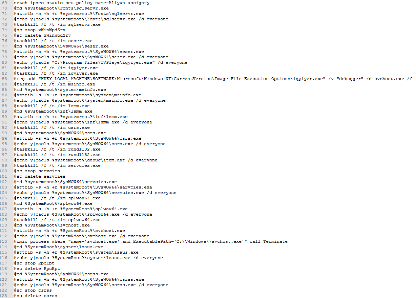

iexplore.exe释放文件conhost.exe,将其安装为服务“MetPipAtcivator”反复执行。

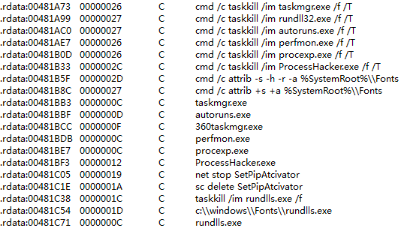

conhost.exe首先关闭任务管理器,退出各类监控程序,杀软进程,设置木马所在目录为隐藏属性。

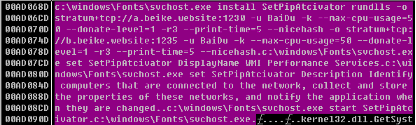

然后释放门罗币挖矿程序rundlls.exe(由开源挖矿程序XMRig编译)并启动挖矿,同时通过服务管理工具NSSM将其安装为服务”SetPipAtcivator”反复执行。

矿池:a.beike.website:1230

用户名:BaiDu

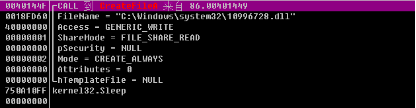

86.exe创建C:\Windows\system32\10996728.dll并加载到内存执行,该DLL是由Gh0st修改而成的远控木马,会连接C2地址sky.hobuff.info:7707对电脑进行远程控制,具有搜集系统信息、上传下载文件、删除文件、删除系统记录、查看系统服务、执行任意程序、结束程序、远程桌面、记录键盘等功能。

三、安全建议

1. 服务器关闭不必要的端口,例如139、445端口等。

2. 手动安装“永恒之蓝”漏洞补丁请访问以下页面:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,Windows Server 2003用户请访问:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

3. 企业用户建议全网安装T-Sec(https://s.tencent.com/product/yd/index.html)。T-Sec具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

IOCs

Md5

79031460432a4b7323bb0197c4c9ac28

4b0696dacce157b7b8975faa7c3ddc84

9bc21c63e58a5756eb3a4319123ead5b

8e67b44e3ba1391ce778da8cbf202a88

e0f3305c23847ddc275f8cc8fb203c4d

b259937f40ef13f933f9d489d4091a1d

Domain

baidu.honker.info

C&C

sky.hobuff.info:7707

URL

http[:]//baidu.honker.info:8/c64.exe

http[:]//baidu.honker.info:8/iexplore.exe

http[:]//baidu.honker.info:8/86.exe

http[:]//note.youdao.com/yws/api/personal/file/WEB9582c940624e9219810ac5a73cf78f60?method=download&inline=true&shareKey=cc2ecda7adab81bd366de9fe738ee7a5

http[:]//note.youdao.com/yws/api/personal/file/WEB0905e4599e22347f06518a7a9dc1e085?method=download&inline=true&shareKey=8ddb1492496fcb017c75a16dbfa06730

http[:]//note.youdao.com/yws/api/personal/file/WEB413662f5cc07627e58c48fe17d4d29d0?method=download&inline=true&shareKey=eb9998a97429406e7ea9f4bf2bf14549

http[:]//note.youdao.com/yws/api/personal/file/WEB5054fc459aa11c43e89b6ae4a9946e8b?method=download&inline=true&shareKey=b92eb5f848edcb42eb6327e5ed2bbb35

矿池:a.beike.website:1230

如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh